Il Report sulle minacce McAfee Labs: marzo 2016 di Intel Security, che valuta gli atteggiamenti di 500 professionisti di sicurezza informatica a proposito della condivisione dell’intelligence delle minacce informatiche (CTI-Cyber Threat Intelligence), esamina il funzionamento interno del RAT (tool di amministrazione remota) Adwind e registra picchi di ransomware, malware mobile, oltre a fornire una panoramica sulla situazione complessiva del malware nel quarto trimestre del 2015.

Nel 2015, Intel Security ha effettuato un sondaggio che ha coinvolto 500 professionisti della sicurezza operanti in una vasta gamma di settori in Nord America, Asia-Pacifico e in Europa per valutare la consapevolezza relativamente alla condivisione di intelligence sulle minacce (CTI), il valore percepito di queste attività per la sicurezza aziendale, e quali fattori possono ostacolare una sua maggiore implementazione nelle strategie di sicurezza. Gli intervistati hanno fornito un quadro prezioso della situazione e sulle potenziali opportunità dall’introduzione della CTI nelle aziende:

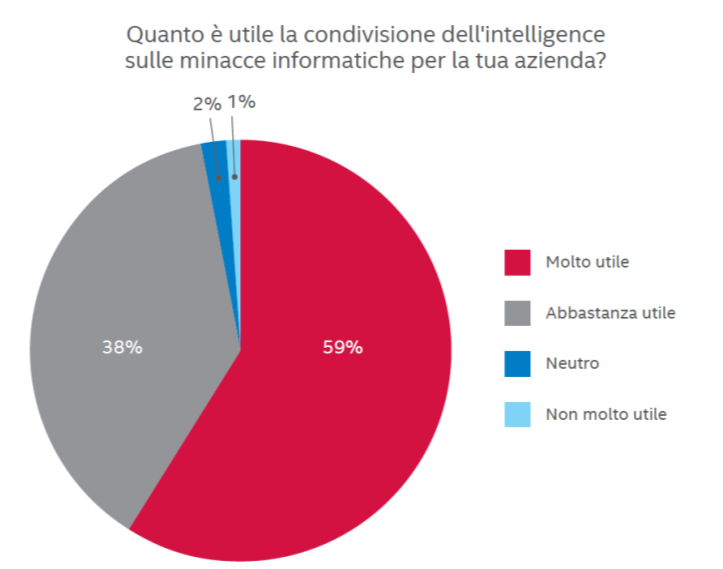

- Valore percepito e adozione. Del 42% degli intervistati che hanno dichiarato di fare ricorso alla condivisione di intelligence sulle minacce, il 97% ritiene che consenta loro di fornire una migliore protezione alla propria azienda. Il 59% giudica che la condivisione sia “molto preziosa” per la propria azienda, mentre il 38% la considera “abbastanza di valore.”

- Intelligence specifica per settore. Un quasi unanime 91% di intervistati si è dichiarato interessato all’intelligence sulle minacce informatiche specifica per settore, con il 54% che si è detto “molto interessato” e il 37% “in qualche modo interessato.” Settori come quelli dei servizi finanziari e delle infrastrutture critiche potrebbero beneficiare maggiormente di un approccio alla CTI per settori verticali, data la natura altamente specializzata delle minacce che McAfee Labs ha rilevato indirizzate a questi due settori di importanza fondamentale.

- Disponibilità a condividere. Il 63% degli intervistati si è espresso positivamente circa la possibilità di andare al di là della sola ricezione di dati di CTI e di voler contribuire realmente mettendo a disposizione i propri dati, a patto che siano condivisi all’interno di una piattaforma sicura e privata. Tuttavia, l’idea di condividere le proprie informazioni è vista in modo differente, con il 24% per cui è “molto probabile” mentre per il 39% rimane “piuttosto probabile”.

- Tipi di dati da condividere. Alla domanda su quali tipi di informazioni sulle minacce sarebbero disposti a condividere, gli intervistati hanno fatto riferimento a dati relativi al comportamento del malware (72%), seguiti dalla reputazione di URL (58%), reputazione di indirizzi IP esterni (54%), reputazione di certificati (43%) e reputazione di file (37%).

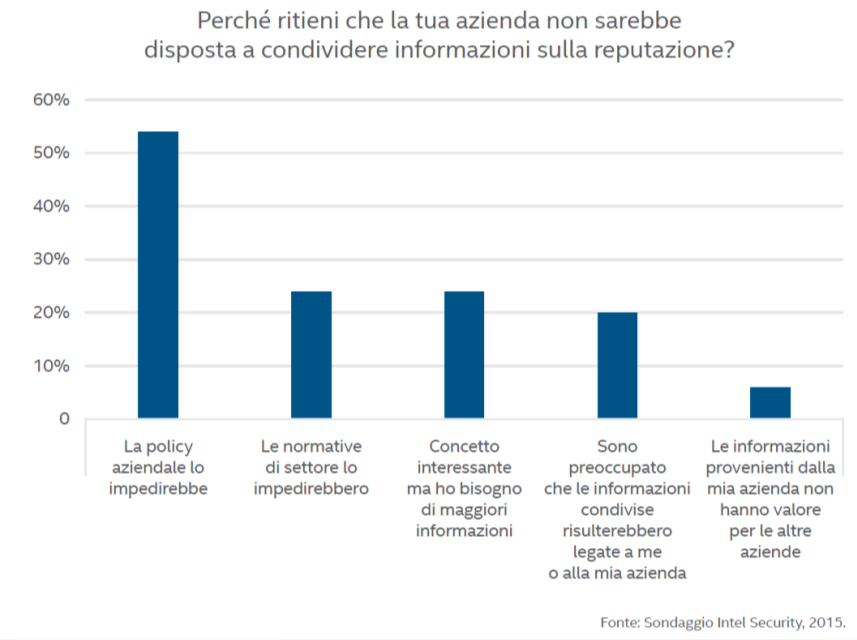

- Ostacoli alla diffusione della CTI. Quando è stato chiesto il motivo per cui non hanno attuato politiche di CTI nelle loro imprese, il 54% degli intervistati ha identificato nelle policy aziendali una delle ragioni principali, seguita dalle normative di settore (24%). Il resto degli intervistati le cui aziende non condividono report di dati si sono detti interessati, ma hanno bisogno di maggiori informazioni (24%), o esprimono perplessità sul fatto che i dati possano essere ricondotti alla società o a loro stessi come individui (21%). Questi risultati evidenziano una mancanza di esperienza, o di conoscenza delle varietà di opzioni di integrazione di CTI oggi disponibili, oltre a una scarsa conoscenza delle implicazioni legali della condivisione di CTI.

“Data la determinazione dimostrata dai criminali informatici, la condivisione di CTI diventerà uno strumento importante per spostare l’ago della bilancia della sicurezza informatica dalla parte di coloro che si fanno carico della protezione”, ha dichiarato Vincent Weafer, vice presidente del gruppo McAfee Labs di Intel Security. “Ma la nostra indagine suggerisce che per affermarsi la CTI deve superare le barriere delle policy organizzative, le restrizioni normative, i rischi associati con la fiducia e la poca conoscenza dello strumento, prima che il suo potenziale possa essere pienamente realizzato”.

“Data la determinazione dimostrata dai criminali informatici, la condivisione di CTI diventerà uno strumento importante per spostare l’ago della bilancia della sicurezza informatica dalla parte di coloro che si fanno carico della protezione”, ha dichiarato Vincent Weafer, vice presidente del gruppo McAfee Labs di Intel Security. “Ma la nostra indagine suggerisce che per affermarsi la CTI deve superare le barriere delle policy organizzative, le restrizioni normative, i rischi associati con la fiducia e la poca conoscenza dello strumento, prima che il suo potenziale possa essere pienamente realizzato”.

Il report di questo trimestre prende in esame anche il funzionamento del RAT (Remote Administration Tool) Adwind, un Trojan backdoor basato su Java in grado di colpire varie piattaforme che supportano Java. Adwind, tipicamente, si propaga attraverso campagne di email spam con allegati carichi di malware, pagine web compromesse e download guidati. Il report McAfee Labs illustra un rapido aumento del numero di campioni di file .jar identificati dai ricercatori di McAfee Labs come Adwind, pari a 7.295 nel quarto trimestre 2015, con un balzo del 426% rispetto ai 1.388 registrati nel primo trimestre del 2015.

Attività generale delle minacce:

- Il ransomware accelera di nuovo. Dopo il leggero rallentamento registrato a metà anno, il ransomware è tornato a crescere rapidamente, con un aumento trimestre su trimestre del 26% nel quarto trimestre 2015. Il codice ransomware open source e il ransomware-as-a-service continuano a semplificare la diffusione degli attacchi, le campagne Teslacrypt e CryptoWall 3 continuano ad ampliare la loro portata, e le campagne ransomware continuano ad essere economicamente redditizie. Un’analisi effettuata in ottobre 2015 relativamente al ransomware CryptoWall 3 si è addentrata nelle opportunità finanziarie di tali campagne, e i ricercatori di McAfee Labs hanno rilevato come da una singola campagna sono stati movimentati 325 milioni di dollari di pagamenti di riscatto da parte delle vittime.

- Il malware mobile torna a salire. Il quarto trimestre del 2015 ha visto un aumento del 72% trimestre su trimestre di nuovi campioni di malware mobile, da cui si evince come gli autori di malware stiano compilando nuovi malware più velocemente.

- Il Rootkit crolla. Il numero di nuovi campioni di malware rootkit è sceso precipitosamente nel quarto trimestre, proseguendo una tendenza già evidenziata per questo tipo di attacchi. McAfee Labs attribuisce una parte di questo declino, che ha avuto inizio nel terzo trimestre 2011, all’adozione di processori Intel a 64 bit e di Microsoft Windows a 64 bit. Si tratta di tecnologie che includono funzionalità di sicurezza come Kernel Patch Protection e Secure Boot, che insieme contribuiscono a una migliore protezione contro minacce di tipo rootkit malware.

- Alti e bassi del malware in generale. Dopo tre trimestri di calo, nel quarto trimestre, il numero totale di nuovi campioni di malware ha ripreso la sua ascesa, con 42 milioni di nuovi codici dannosi scoperti, il 10% in più rispetto al trimestre precedente e il secondo valore più elevato mai registrato da McAfee Labs. In parte, la crescita nel quarto trimestre è stata trainata da 2,3 milioni di nuovi campioni di malware mobile, pari a 1 milione in più rispetto al terzo trimestre.

- Declino dei file firmati binari dannosi. Il numero di nuovi file binari dannosi firmati è sceso ogni trimestre nel corso del 2015, fino a raggiungere nel quarto trimestre il livello più basso dal secondo trimestre 2013. McAfee Labs ritiene che il calo può essere attribuito in parte al fatto che i vecchi certificati diffusi in modo significativo nel mercato nero o sono in scadenza o sono stati revocati man mano che le aziende migrano verso funzioni di hashing più forti. Inoltre, le tecnologie come Smart Screen (parte di Microsoft Internet Explorer ma adottata anche in altre sezioni di Windows) rappresentano ulteriori strumenti di fiducia che potrebbero rendere la firma di codici binari dannosi meno vantaggiosa per gli autori di malware.