I criminali informatici sanno sempre come cavalcare le circostanze, modificando i propri metodi d’azione e addattandosi alle debolezze che si vengono a creare. Maggiore è l’opportunità di sferrare un attacco informatico – che si tratti di elezioni governative, festività religiose o di un’allerta globale – più alta sarà la probabilità che i truffatori mettano in campo tutti gli strumenti in loro possesso per sfruttare la situazione. Secondo l’Organizzazione mondiale della sanità, le e-mail maligne inviate a proprio nome si sono duplicate dagli inizi di marzo. Questo è solo uno degli esempi di attacchi informatici attualmente in corso: sono tantissimi, infatti, i cyber criminali che si presentano come organizzazioni riconosciute e fidate per trarre in inganno gli utenti.

Cavalcando l’attuale situazione globale, i cyber aggressori si appoggiano all’ingegneria sociale, che utilizza parole chiave popolari come Coronavirus e COVID-19, per truffe online, phishing e attacchi malware.

Forcepoint, in qualità di azienda leader della sicurezza informatica a livello mondiale, la cybersecurity company che per prima ha applicato il rivoluzionario approccio basato sullo studio dei comportamenti umani (human-centric and behavior-based) al mondo della sicurezza IT, ha effettuato un’analisi delle minacce più diffuse a livello internazionale, per aiutare gli utenti a riconoscerle e proteggersi in modo consapevole e mirato.

Ecco, di seguito, l’elenco scaturito dallo studio.

Phishing standard

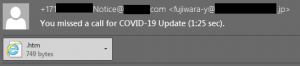

Le campagne relative al phishing hanno un obiettivo: indurre le persone a inserire dati sensibili o credenziali personali in un’applicazione falsa o su un sito web dall’aspetto “legittimo”. Il primo elemento preso in esame è una finta chiamata persa relativa a un aggiornamento sul COVID-19. L’e-mail non contiene testo, ma presenta un allegato con estensione .htm.

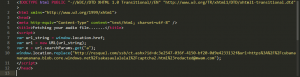

A ben guardare, l’allegato è davvero un semplice file HTML, che ha l’unico scopo di indirizzare le persone verso un URL sospetto.

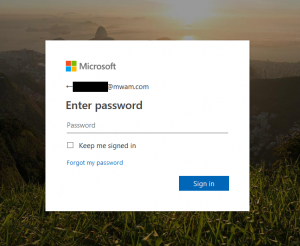

Durante il caricamento della pagina web, il titolo della finestra sarà “Recupero del file audio”, ma successivamente il link dirotterà l’utente verso un falso portale di Outlook. Il nome utente sarà già precompilato, solo la password è in attesa di essere inserita. Nonostante l’evidente somiglianza, non si tratta del portale ufficiale Outlook: basti notare lo strano URL dell’allegato HTML con l’indirizzo e-mail preimpostato. Per questo motivo, è importantissimo controllare sempre la destinazione di atterraggio prima di inserire dati sensibili.

Diverse tipologie di spam tradizionale

Fare leva sulle superstizioni e sulla paura delle persone è una tecnica ormai collaudata e di grande presa, specialmente di questi tempi, in cui stiamo affrontando un evento di portata mondiale e di grande impatto emotivo. Notizie ufficiali, semi-ufficiali o non ufficiali possono provenire da ogni direzione, e tra queste si nascondono spesso molte “bufale”.

- Come rafforzare il nostro sistema immunitario?

- Quali misure adottare per prevenire l’infezione?

- Quali sono i modi naturali per difenderci?

- Quali sono le migliori maschere da indossare quando si viaggia?

Queste sono solo alcune delle domande che, legittimamente, tutti si pongono in questo momento, e non è semplice riconoscere i falsi consigli da ciò che è realmente valido e fidato. Alcune delle recenti campagne di spam, infatti, si sono focalizzate su questa tecnica: sfruttando l’interesse per queste tematiche, incoraggiano le persone ad acquistare, tramite collegamenti a servizi o siti truffa, un prodotto specifico, che dovrebbe aiutarle a proteggersi dal Coronavirus.

Per fugare ogni dubbio, basta effettuare una ricerca degli stessi prodotti su siti di brand rinomati e per qualsiasi risposta sul Coronavirus consultare i portali ufficiali. Fonti sanitarie globali, come l’OMS o il CDC, possono aiutare a distinguere ciò che è reale da ciò che può essere dannoso per la salute e non solo.

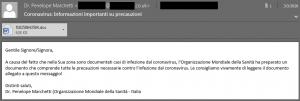

Le famiglie di malware esistenti assumono nuove forme

Gli esempi sopra riportati, misurati sulla base del livello di danno che possono causare, appartengono a “categorie minori” di minacce. Il caso sottostante, invece, nonostante sembri il più veritiero di tutti, è potenzialmente il più dannoso.

L’e-mail, indirizzata agli italiani durante il periodo in cui i casi segnalati dal paese continuavano ad aumentare, sembra provenire dall’Organizzazione mondiale della sanità (OMS) e incoraggia l’apertura del documento allegato, contenente tutte le precauzioni necessarie contro le infezioni da Coronavirus.

Aprendo il documento Microsoft Word si visualizzerà la seguente schermata, all’interno della quale sarà richiesto agli utenti di seguire i passaggi indicati per abilitare le macro, a meno che le impostazioni di sicurezza predefinite ad esse correlate non siano già state modificate.

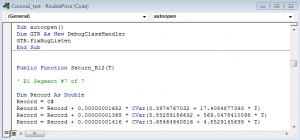

Esistono diverse macro nel documento e sono protette da una password, per impedirne la modifica. Fortunatamente è possibile cambiarle passando in rassegna l’Autoopen.

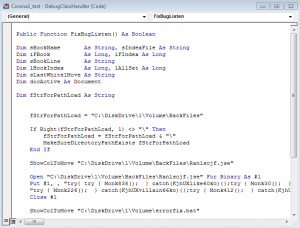

All’interno di Autoopen esiste “DebugClassHandler” per eseguire una scansione automatica all’apertura del documento. La verifica approfondita rivela rapidamente il rilascio di due file: “errorfix.bat” e “Ranlsojf.jse”. Il primo è un file batch standard destinato ad aprire il secondo con l’aiuto dell’interprete script integrato di Windows.

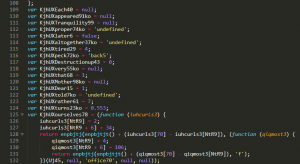

Come previsto, il “Ranlsojf.jse” eliminato è un file di script, in realtà un JavaScript complesso e fortemente offuscato. Solitamente questi file appartengono alla famiglia di downloader Ostap, nota per i suoi forti legami con TrickBot.

Se non individuato, al termine dell’esecuzione il codice JavaScript raggiungerà un server C2 predefinito per il download di ulteriori payload. Nel caso esaminato, il malware era una variante del infostealer TrickBot.

Conclusione

In questo delicato momento storico, la preoccupazione e la necessità di continue informazioni, può portare ad abbassare la guardia, soprattutto in merito alle minacce online. I criminali informatici sfruttano questi momenti giocando sulle paure, nella speranza che gli utenti cadano nelle truffe da loro studiate accuratamente. In generale, ogni volta che si ricevono e-mail relative ad eventi legati alla vita reale, è importante mantenere la giusta lucidità per verificarne l’autenticità. Prestare quotidianamente una maggiore attenzione alla sicurezza, valutando accuratamente le informazioni ricevute può aiutare a mitigare l’impatto degli attacchi informatici.

Gli strumenti, le tecniche e le procedure dei cyber criminali rimangono sostanzialmente gli stessi; solo il tema è cambiato, in quanto si è allineato agli eventi attuali. Se costantemente aggiornato, lo stack di sicurezza web ed e-mail dovrebbe rimanere efficace contro queste minacce.

Emiliano Massa, Vice President Sales EMEA di Forcepoint, dichiara: “Benché le aziende si sforzino sempre più, anche attraverso investimenti significativi, per diminuire il rischio informatico, queste campagne di social engineering o di phishing mirato dimostrano, ancora una volta, che tenere le minacce al di fuori del perimetro aziendale è sempre più complesso. In primis perché non esiste più alcun perimetro da difendere (gli utenti sono il nuovo perimetro) e, in seconda battuta, perché il fattore umano rappresentata sempre l’anello più critico della filiera. E allora cosa fare? L’adozione di dispositivi di sicurezza web ed e-mail dovrebbe rimanere efficace contro queste minacce, ma dal punto di vista dell’azienda, l’approccio più adeguato nella riduzione del rischio è quello di considerare le minacce già all’interno dell’organizzazione. Questo significa focalizzare i propri sforzi su un approccio olistico di protezione del dato, basato sull’incremento della visibilità derivante dall’analisi dei comportamenti dell’utente. È, quindi, fondamentale, definire una politica di sicurezza e un programma di insider threat, in grado di gestire in maniera efficacie e il più proattiva possibile le principali casistiche legate alla perdita del dato: Errore Umano – Utente Compromesso – Utente Malevolo”.