I ricercatori di Barracuda, in collaborazione con l’Università di Berkeley e di San Diego, hanno scoperto il lateral phishing, un nuovo tipo di attacco di account takeover. Negli ultimi sette mesi, un’organizzazione su sette ha subito un attacco di questo genere.

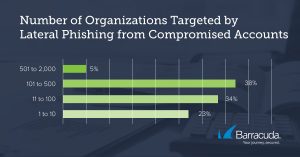

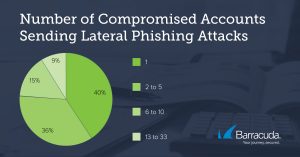

Tra le organizzazioni vittime del lateral phishing, oltre il 60% ha subito la compromissione di molteplici account. In alcuni casi, gli account sono stati decine, che hanno a loro volta iniziato a inviare altri attacchi di lateral phishing agli account di colleghi e di utenti di altre aziende. In totale, i ricercatori hanno identificato 154 account compromessi che hanno poi inviato centinaia di email di lateral phishing a oltre 100.000 destinatari unici.

La minaccia

Lateral Phishing – I criminali usano gli account di cui si sono impossessati per inviare email phishing a una varietà di destinatari, dai contatti più frequenti all’interno dell’azienda ai partner di altre organizzazioni.

I dettagli

Uno degli aspetti che più colpiscono di q uesto nuovo attacco è la quantità di vittime potenziali che il malvivente può raggiungere. In totale, infatti, tramite gli account compromessi i criminali hanno raggiunto 100.000 destinatari unici.

Di questi 100.000, circa il 40% era rappresentato da colleghi dell’account compromesso. I rimanenti 60.000 erano di varia natura, da email personali, probabilmente sottratti dalla lista dei contatti delle mailbox compromesse, fino a indirizzi business di personale delle aziende partner.

In virtù della fiducia implicita che nutrono negli account che hanno compromesso, i criminali spesso usano tali account per inviare mail di lateral phishing a decine o centinaia di altre organizzazioni, amplificando la diffusione dell’attacco. Inoltre, indirizzando un così ampio ventaglio di vittime e organizzazioni esterne, questi attacchi portano in definitiva un grosso danno di reputazione all’organizzazione che è stata vittima per prima.

Come difendersi dal lateral phishing

Sono essenzialmente tre le precauzioni da prendere per proteggere l’azienda dal lateral phishing: formazione sulla sicurezza, tecniche avanzate di identificazione, autenticazione a due fattori.

- Formazione sulla sicurezza

Potenziare la formazione e assicurarsi che gli utenti siano a conoscenza di questo nuovo tipo di attacchi contribuirà a ridurne le percentuali di successo. A differenza dei tradizionali attacchi phishing, che spesso usano indirizzi falsi o contraffatti per spedire le email, gli attacchi di lateral phishing sono inviati da account legittimi ma compromessi. Di conseguenza, dire agli utenti di verificare le proprietà del mittente o l’intestazione del messaggio in questo caso non serve.

In molti casi, gli utenti possono riconoscere l’attacco di lateral phishing controllando accuratamente l’URL di ogni link prima di cliccarlo. E’ importante verificare l’effettiva destinazione dei link in tutte le email e non solo il test dell’URL visualizzato nella mail.

- Tecniche avanzate di identificazione

Il lateral phishing rappresenta uan sofisticata evoluzione nello spazio degli attacchi veicolati dalla posta elettronica. Poiché queste mail provengono da un account legittimo, gli attacchi sono difficili da riconoscere anche per gli utenti più formati e informati. Le aziende dovrebbero dunque investire in servizi e tecniche avanzate di identificazione basate sull’uso dell’intelligenza artificiale e del machine learning capaci di riconoscere le mail pericolose senza lasciare all’utente tutto il lavoro.

- Autenticazione a due fattori

Infine, una delle misure più efficaci che le organizzazioni possono adottare per ridurre la pericolosità degli attacchi di lateral phishing è l’adozione di tecniche forti di autenticazione a due fattori (2FA), sia basate su un’app sia basate su un token hardware, se disponibile. Per quanto possano comunque essere suscettibili al phishing, le soluzioni non hardware possono aiutare a limitare l’accesso del malvivente agli account compromessi.