Il team di ricerca di Check Point Software Technologies ha individuato un attacco diretto contro funzionari e rappresentanti delle autorità finanziarie governative in diverse ambasciate in Europa. Si tratta di un allegato malevolo mascherato da documento “Top secret” statunitense, che diffonde TeamViewer, il popolare software di accesso remoto e condivisione del desktop, per ottenere il pieno controllo del computer infetto.

Studiando l’intera catena di contagio e l’infrastruttura dell’attacco, Check Point è stata in grado di tracciare operazioni precedenti che condividono molte caratteristiche con il funzionamento interno di questo attacco.

Il contagio

La catena di contagio inizia con un documento XLSM contenente macro dannose, che viene inviato alle potenziali vittime via e-mail con l’oggetto “Military Financing Program”. Il documento include il logo del Dipartimento di Stato americano ed è contrassegnato come Top Secret.

Se si abilitano le macro, la versione malevola di TeamViewer DLL (TV.DLL) viene caricata tramite la tecnica di caricamento laterale della DLL, e viene utilizzata per aggiungere “funzionalità” a TeamViewer agganciando le API di Windows richiamate dal programma.

Le funzionalità modificate includono:

- Nascondere l’interfaccia di TeamViewer, in modo che l’utente non sappia che è in esecuzione.

- Salvare le attuali credenziali della sessione di TeamViewer in un file di testo.

- Consentire il trasferimento e l’esecuzione di file EXE o DLL aggiuntivi.

L’Italia è tra le vittime

Dall’analisi degli obiettivi colpiti, così come dalle informazioni che i ricercatori di Check Point Software Technologies hanno raccolto dal server, è stato possibile stilare una lista parziale dei Paesi dei quali i funzionari sono stati colpiti:

- Italia

- Nepal

- Guyana

- Kenya

- Liberia

- Bermuda

- Libano

È difficile dire se ci sono motivi geopolitici dietro questa campagna, guardando solo all’elenco dei Paesi cui è stata rivolta, dal momento che è stata rivolta verso una regione specifica e che le vittime provengono da Paesi diversi.

Tuttavia, l’elenco delle vittime rivela un particolare interesse dell’aggressore per il settore finanziario pubblico, in quanto tutti sembrano essere funzionari governativi scelti da diverse autorità fiscali.

Da chi proveniva l’attacco?

Sebbene, di solito, in queste campagne non sia chiaro chi manovra dietro le quinte dell’attacco, in questo caso Check Point ha individuato un utente che sembra essere l’ideatore o che, quantomeno, è il creatore degli strumenti utilizzati nell’attacco.

Seguendo il percorso delle campagne precedenti è stato trovato un utente di CyberForum[.]ru che si chiama “EvaPiks”. Il codice macro suggerito da EvaPiks nel thread utilizzato nell’ultimo attacco, e alcuni dei nomi delle variabili come “hextext” non sono stati nemmeno cambiati.

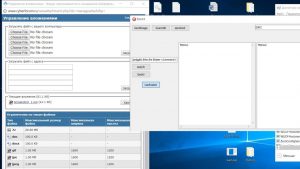

Uno screenshot del forum rivela come EvaPiks stia sperimentando nuove funzionalità, alcune delle quali sono state integrate nelle DLL dannose in oggetto:

Oltre a CyberForum[.]ru, questo avatar era attivo su un forum illegale russo, rafforzando l’idea che la sua attività nel forum non fosse solo per “scopi educativi”.

La DLL dannosa consente all’aggressore di inviare payload aggiuntivi a un dispositivo compromesso e di eseguirli a distanza. Poiché non è stato possibile trovare un payload utile e sapere quali altre funzionalità introduce oltre a quelle previste nella DLL, le reali intenzioni dell’ultimo attacco rimangono poco chiare. Tuttavia, l’attività dello sviluppatore dietro l’attacco nei forum illegali e le caratteristiche delle vittime possono implicare che l’aggressore sia finanziariamente motivato.

Per ulteriori informazioni, consultare la ricerca online a cura di Check Point.