A cura di Andrew Bargery, Solution Architect di F5 Networks

Il mercato globale dell’Internet of Things (IoT) raggiungerà probabilmente un valore di mille miliardi di dollari in pochi anni.

Secondo Gartner, già oggi sono stati implementati 8,4 miliardi di dispositivi IoT e si prevede che il numero raggiungerà i 20,4 miliardi entro il 2020.

Se si pensa che Gartner è considerato uno degli analisti più moderati quando si tratta di crescita del mercato dell’IoT, il dato è ancora più significativo. IHS stima, ad esempio, che i dispositivi saranno 30 miliardi entro il 2020, mentre il produttore di semiconduttori SoftBank arriva a ipotizzare mille miliardi entro il 2035.

Indipendentemente da quali saranno i numeri esatti, è indubbio che la maggior parte delle industrie oggi si stia già adattando in modo frenetico per vincere le numerose sfide e cogliere le opportunità offerte dall’IoT. Pochi, tuttavia, devono affrontare una pressione così forte come quella subita dalle aziende di telecomunicazioni.

Il principale problema quando si parla di IoT, in particolare in un contesto in cui l’arrivo del 5G è imminente, è che la sicurezza informatica è affrontata spesso solo a posteriori, dopo la sua adozione. Come evidenziato dagli F5 Labs nell’ultima edizione del threat intelligence report Hunt for IoT, infatti, i dispositivi IoT sono oggi il principale obiettivo degli hacker. Questo perché, quando si tratta di IoT, e in particolare di dispositivi connessi a reti mobile, è necessario essere prudenti e considerare quattro aspetti fondamentali:

- Attenzione ai dispositivi

Un Thingbot è qualcosa con un sistema incorporato e una connessione Internet che può essere cooptata da un hacker per diventare parte di una botnet di oggetti collegati in rete.

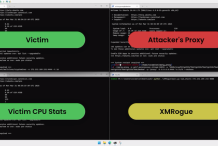

Il rapporto Hunt for IoT rileva che, solo nei primi 6 mesi del 2018, sono state scoperte 13 nuove Thingbot e non si tratta più solo di bot single o dual-purpose. Nel 2017 ne erano state scoperte 6, e il 74% delle Thingbot di cui siamo a conoscenza è stato sviluppato negli ultimi due anni.

Gli F5 Labs hanno inoltre identificato un cambio di strategia da parte di chi attacca, che oggi sceglie di spostarsi verso bot di attacco multifunzione, facilmente attivabili, che implementano server proxy.

Sfortunatamente, la superficie delle minacce si sta costantemente allargando. Uno dei motivi è che chi produce questi dispositivi e offre i servizi continua a fare affidamento su credenziali deboli e predefinite.

Gli F5 Labs hanno scoperto che l’88% delle credenziali incluse nella lista dei principali 50 attacchi avvenuti nei primi sei mesi dello scorso anno conteneva un nome utente e password identici. Tra le principali sono state trovate: “root: root”, “admin: admin” e “user: user”.

Certo, questa disattenzione è preoccupante; è come lasciare un portone aperto o un obiettivo ben in vista a disposizione anche degli hacker meno esperti, che in questo caso hanno bisogno solo di accedere a un singolo dispositivo in rete per diffondere il caos.

Le password forti e cambiate spesso potrebbero sembrare la soluzione, ma purtroppo non sono sempre una misura sufficiente. La complessità logistica di un enorme volume di dispositivi connessi dal punto di vista operativo può trasformarsi rapidamente in un problema senza soluzione. Ecco perché i provider di servizi dovrebbero sempre prendere in considerazione altri metodi di autenticazione, maggiormente affidabili, che comprendono la verifica basata su SIM e i certificati del dispositivo.

- Lavorare sull’Edge

I dispositivi IoT sono solitamente collegati a una rete centrale, il che significa che il continuo scambio di informazioni può richiedere molto tempo. L’edge computing mira a risolvere questa problematica spostando l’elaborazione dei dati il più possibile vicino al dispositivo (ai margini della rete).

Sebbene la tecnologia abbia chiari vantaggi, può essere complicato monitorare e proteggere adeguatamente i dati distribuiti su fonti così numerose e diverse. Affinché questa architettura funzioni veramente, i service provider devono proteggere i servizi end-to-end tramite controlli di sicurezza della rete come firewall e dispositivi di sicurezza a livello di applicazione come i Web Application Firewall (WAF). Per dare un senso a questo volume sproporzionato di oggetti connessi, è anche essenziale che l’implementazione delle policy di sicurezza avvenga in modo coerente e automatizzato.

- Guadagni a rischio

A volte, le organizzazioni trascurano il fatto che anche il servizio stesso può subire degli abusi dannosi.

Prendiamo, ad esempio, un’auto connessa: per certi versi equivale a “uno smartphone sovradimensionato” e, come tale, richiede una scheda SIM per riuscire a garantire una connessione Internet costante. Potenzialmente, questo significa che un utente potrebbe utilizzare la SIM in altri dispositivi, ad esempio, per navigare liberamente, senza controllo, il che comporta una perdita di guadagno potenziale, che su larga scala si potrebbe rivelare consistente.

Chiaramente, sarà necessario pensare a nuovi controlli di sicurezza della rete perché è fondamentale garantire che le auto connesse – o qualsiasi dispositivo IoT – possano accedere solo ai servizi e alle reti che si prevede debbano utilizzare. Questo è solo un esempio delle nuove sfide che andranno affrontare.

- Non perdere di vista l’obiettivo

È facile venire distratti dalle ultime tecnologie e pensare di innovare solo perché l’innovazione stessa di per sé rappresenta un bene.

Ritengo sia fondamentale per i service provider non perdere di vista l’obiettivo e focalizzarsi maggiormente sulla qualità, la coerenza e la sicurezza del servizio offerto.

In conclusione, ritengo che le opportunità offerte dall’IoT siano immense, ma potrebbero venir meno se questi oggetti non vengono progettati con una mentalità orientata alla sicurezza. Questo perché consumatori sempre più esperti e abituati a scegliere abbandoneranno presto chiunque dimostri evidenti vulnerabilità, incoerenza e prestazioni non all’altezza.