Quando Bitdefender ha introdotto i rapporti Android in BDTD novembre 2021, ha sottolineato l’importanza della sicurezza multilivello, un concetto importante per tutti i dispositivi, ma è spesso trascurata per gli smartphone. Man mano che il mobile malware guadagna popolarità, l’accesso al trading di criptovaluta e alle operazioni bancarie sui dispositivi rende le piattaforme mobili un obiettivo attraente per i criminali informatici. Questo mese Bitdefender Labs ha scoperto nuove campagne malware da parte dei trojan bancari FluBot e TeaBot, i quali intercettano migliaia di messaggi SMS dannosi dall’inizio di dicembre.

Controllo attuale dell’App Store sotto pressione

Lo stretto controllo sull’approvazione delle applicazioni da parte dei proprietari di app store, è la protezione principale fornita per i dispositivi mobili nei confronti del mobile malware, ma sta diventando insufficiente e contestata dalle autorità in Europa e negli Stati Uniti che hanno introdotto una legislazione per aprire l’ecosistema. Microsoft ha già annunciato modifiche alle politiche dell’app store, titolando il post sul blog “Adapting ahead of regulation: a principle approach to app stores“. L’App Store di Apple sta raggiungendo i cinque milioni di applicazioni e Google Play Store ne ha quasi tre milioni, numero che rendono difficili il controllo. Mentre le applicazioni dannose vengono rapidamente rimosse dopo la scoperta, da parte dei proprietari della piattaforma, spesso hanno centinaia di migliaia di download prima di essere contrassegnate.

Che si tratti di un ecosistema aperto o chiuso, il mobile malware continuerà ad attaccare e, per questo motivo, Bitdefender consiglia di adottare ulteriori livelli di protezione, oltre al modello gatekeeper-app-store.

Rapporto ransomware

Gli attacchi di spear phishing vengono spesso utilizzati come vettore di attacco iniziale e l’infezione da ransomware è spesso la fase finale della kill chain. Per questo rapporto, Bitdefender ha analizzato i rilevamenti di mobile malware raccolti a gennaio 2022 dai motori anti-malware statici proprietari.

Gli avversari opportunisti e alcuni gruppi Ransomware-as-a-Service (RaaS) rappresentano una percentuale più alta rispetto ai gruppi che sono più selettivi sui loro obiettivi, poiché preferiscono il volume al valore più elevato.

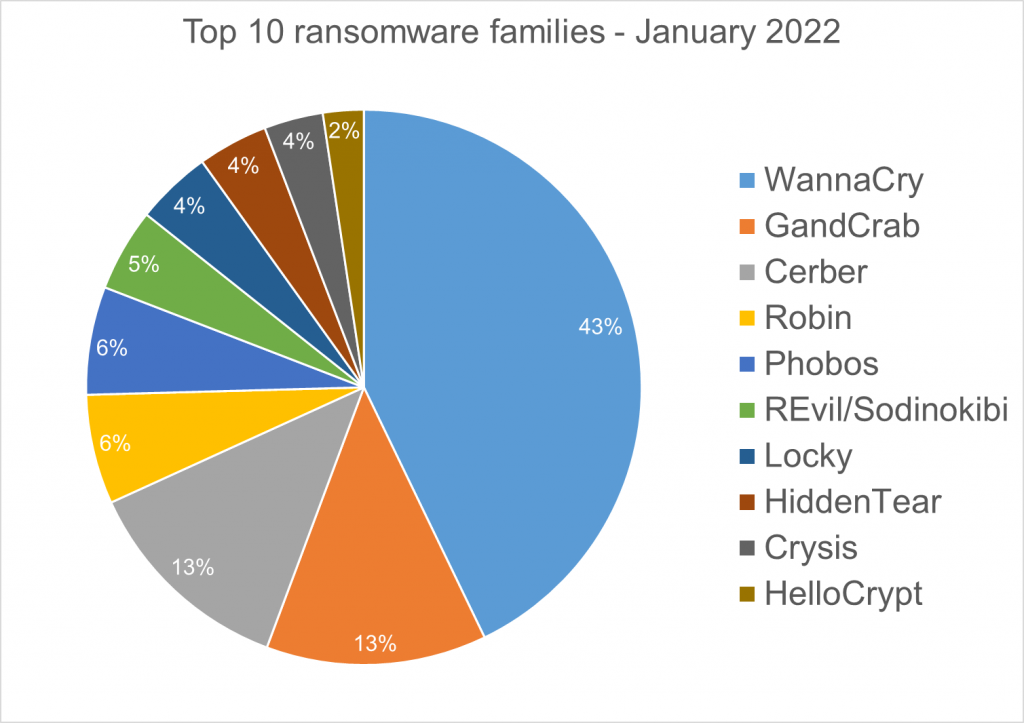

Le 10 migliori famiglie di ransomware

Bitdefender ha analizzato 10,5 milioni di rilevamenti di mobile malware dal 1° gennaio al 30 gennaio. In totale, abbiamo identificato 202 famiglie di ransomware. Il numero di famiglie di ransomware rilevate può variare ogni mese, a seconda delle attuali campagne ransomware nei diversi paesi.

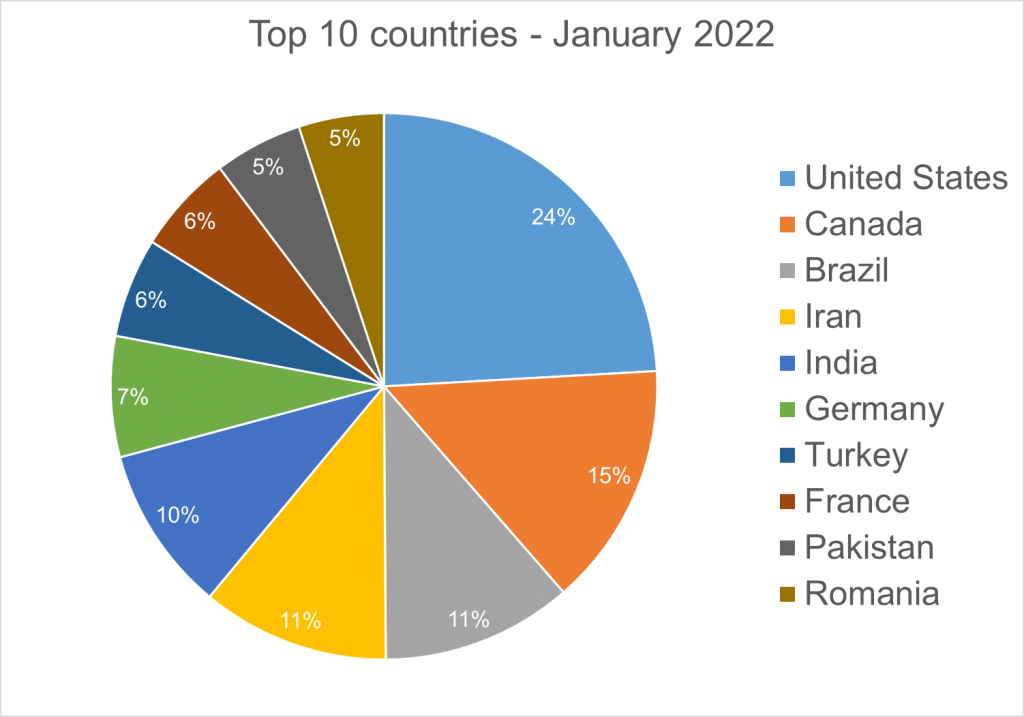

Top 10 Paesi

In totale, Bitdefender ha rilevato ransomware da 149 paesi. Il ransomware continua ad essere una minaccia che tocca quasi tutto il mondo. Di seguito è riportato un elenco dei primi 10 paesi più colpiti dal ransomware. Molti attacchi ransomware continuano ad essere opportunistici e la dimensione della popolazione è correlata al numero di rilevamenti.

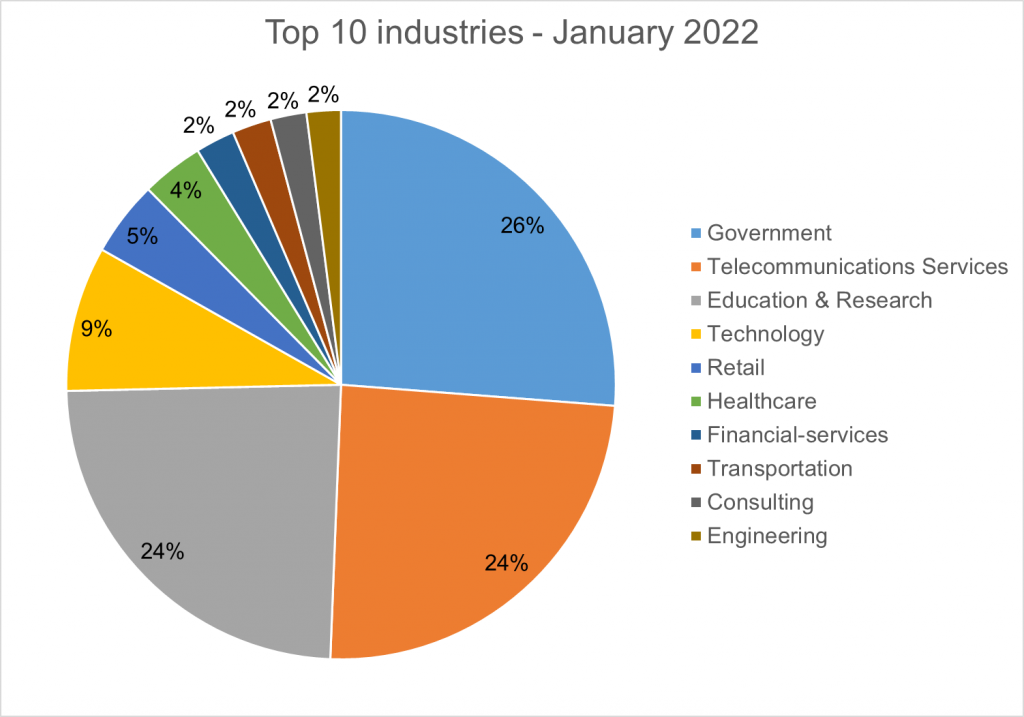

Top 10 Settori

Bitdefender è riuscita ad assegnare il 20% dei rilevamenti di mobile malware a settori specifici. I servizi di telecomunicazione sono particolarmente elevati.

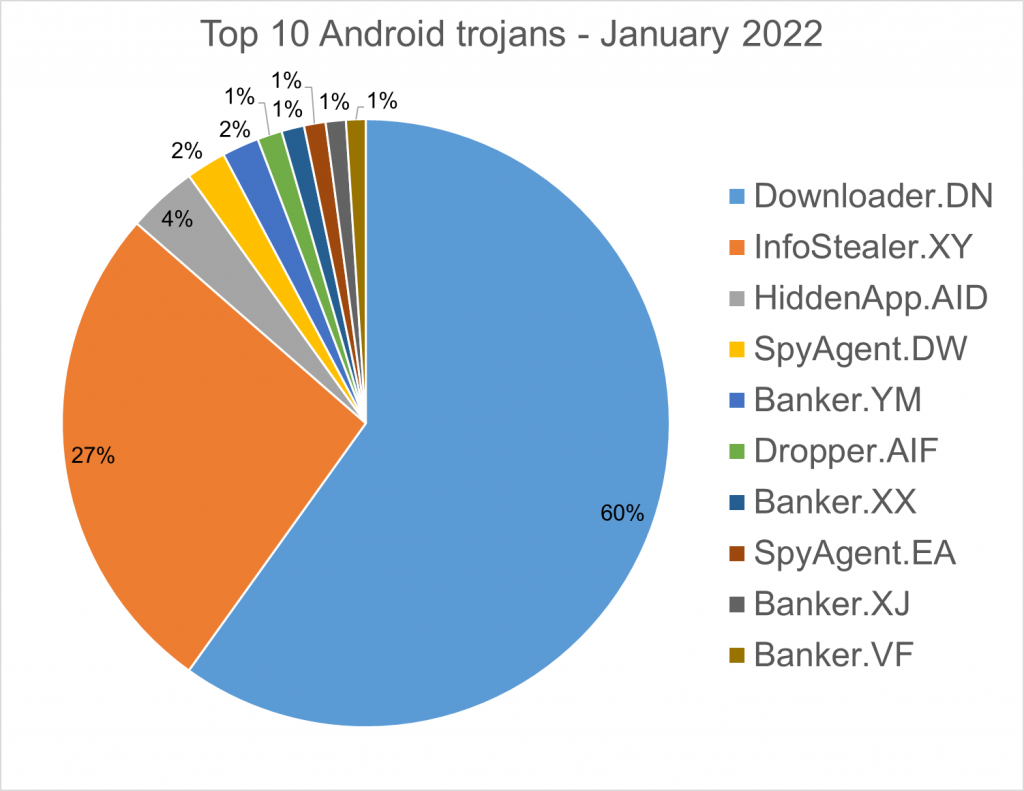

Trojan Android

Di seguito sono riportati i primi 10 trojan che prendono di mira Android attraverso il mobile malware. Scoperta fatta da Bitdefender a gennaio 2022.

Downloader.DN – Applicazioni riconfezionate prese da Google App Store e in bundle con adware aggressivi. Alcuni adware scaricano altre varianti di malware.

InfoStealer.XY – Applicazioni mobile malware offuscate che si mascherano da antivirus mobili. Quando l’app malware viene eseguita per la prima volta, controlla se è installata una soluzione AV e invita l’utente a disinstallarla. Esfiltra dati sensibili, scarica e installa altri malware e visualizza adware.

HiddenApp.AID – Adware aggressivo che impersona applicazioni adblock. Quando viene eseguito per la prima volta, chiede l’autorizzazione per la visualizzazione su altre app. Con questa autorizzazione, l’applicazione può nascondersi dal programma di avvio.

SpyAgent.DW – Applicazioni che esfiltrano dati sensibili come messaggi SMS, registri delle chiamate, contatti o posizione GPS.

SpyAgent.DW, EA – Applicazioni che esfiltrano dati sensibili.

Dropper.AIF – Applicazioni polimorfiche che rilasciano e installano moduli crittografati. Dopo la prima esecuzione, le loro icone sono nascoste dal programma di avvio.

Banker.XX – Applicazioni che impersonano applicazioni bancarie coreane per registrare audio e video, raccogliere informazioni sensibili e caricarle su un server C & C.

Banker.XJ, YM – Applicazioni che rilasciano e installano moduli crittografati. Questo mobile malware concede privilegi di amministratore del dispositivo e ottiene l’accesso per gestire telefonate e messaggi di testo. Dopo la distribuzione, mantiene una connessione con il server C&C per ricevere comandi e caricare informazioni sensibili. Questo rilevamento include varianti di TeaBot e FluBot.

Banker.VF – Applicazioni polimorfiche che impersonano app legittime (Google, Facebook, Sagawa Express …). Una volta installato, individua le applicazioni bancarie installate sul dispositivo e tenta di scaricare una versione “trojanizzata” dal server C & C.

Rapporto di phishing Homograph

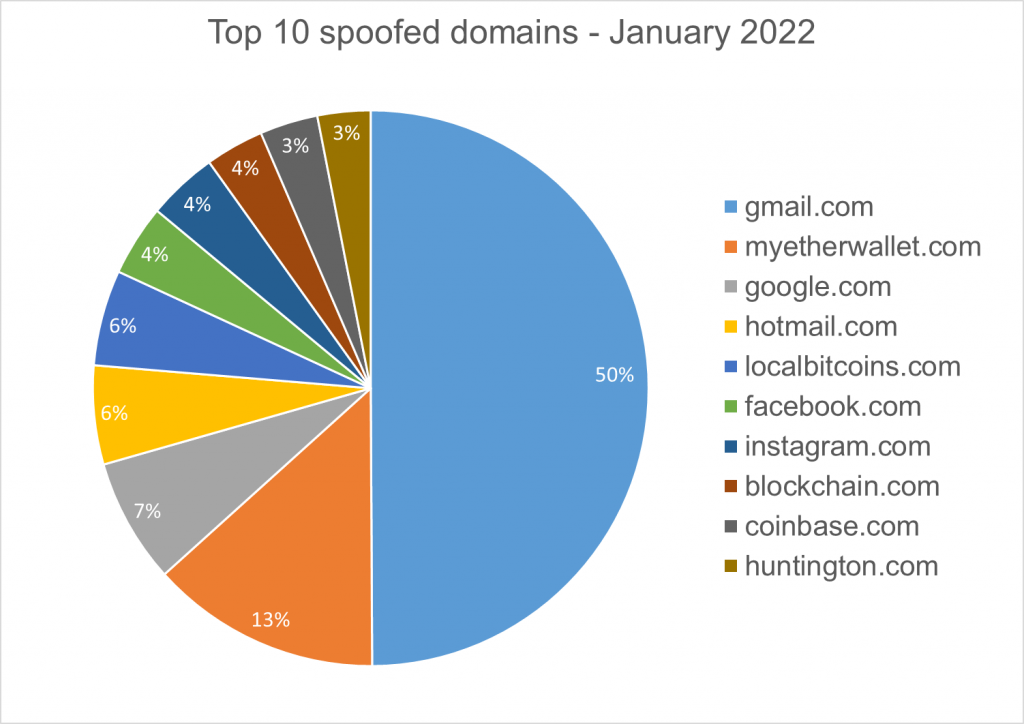

Gli attacchi Homograph funzionano per abusare dei nomi di dominio internazionali (IDN). Gli attori dei mobile malware creano nomi di dominio internazionali che falsificano un nome di dominio di destinazione. Quando si parla di “bersaglio” degli attacchi di phishing omografo IDN, si intende il dominio che gli attori delle minacce stanno cercando di impersonare.

Di seguito è riportato l’elenco dei primi 10 obiettivi più comuni per i siti di phishing.