Cybersicurezza: come coinvolgere le persone nella mitigazione dei rischi?

Cefriel “Sicurezza informatica ed elemento umano”: un approfondimento su come comprendere le correlazioni tra elemento umano e sicurezza informatica per un nuovo approccio alla mitigazione del rischio

Cybersecurity: un esperto su due fa errori sul lavoro per mancanza di conoscenze

Secondo Kaspersky, negli ultimi due anni le organizzazioni hanno subito almeno un incidente informatico a causa della mancanza di personale qualificato

Sicurezza Aziendale: esigenze delle imprese e soluzioni innovative

Motorola Solutions offre una panoramica delle esigenze delle imprese per garantire la sicurezza, raccolte nel “Report 2023 sulla Sicurezza nelle Imprese”

Formazione accademica in cybersecurity: insufficiente!

Kaspersky: un addetto alla cybersecurity su due afferma che la formazione accademica è insufficiente per il proprio lavoro

Coyote, il trojan bancario che ha colpito più di 60 istituti di credito

Il Global Research and Analysis Team (GReAT) di Kaspersky ha scoperto un nuovo e sofisticato Trojan bancario che ruba informazioni finanziarie sensibili, utilizzando tattiche avanzate per evitare il rilevamento

Minacce digitali: impennata del 222% degli attacchi e-mail

Il resoconto di Acronis illustra i dati raccolti da luglio a dicembre 2023, dai quali emerge l'aumentato utilizzo dei sistemi di GenAI per la creazione dei malware e l'organizzazione degli attacchi

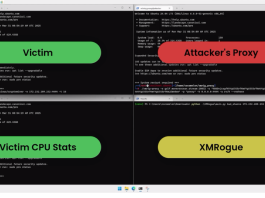

Ransomware: seria minaccia nel mondo crypto

Malgrado il calo del volume dei pagamenti di ransomware registrato nel 2022, la tendenza complessiva dal 2019 al 2023 indica che il ransomware è un problema in aumento

Sicurezza, come bilanciare innovazione e gestione del rischio

Chris Jenkins, Principal Chief Architect, Cybersecurity Strategy & Adoption, Red Hat , analizza a quali aspetti di protezione le aziende devono dare priorità e dove invece dare spazio ai team per concentrarsi sul core business

Sicurezza informatica: 10 trend per il 2024

UNGUESS, azienda attiva nel settore del crowdsourcing per test di servizi digitali e con una sezione specializzata sulla cybersecurity, ha stilato una lista delle 10 tendenze nel futuro della sicurezza informatica

Cyberbullismo: introdurre corsi di educazione cibernetica nelle scuole

Il presidente di AIPSA: “Preoccupa la sottovalutazione dei rischi che si corrono in rete”