Italia in prima linea negli investimenti security e in ricerca di talenti

L’Italia è totalmente impegnata negli investimenti in cybersecurity, ma la sfida resta trovare talenti. I dati del “CIO 2025 Outlook” di Experis (ManpowerGroup)

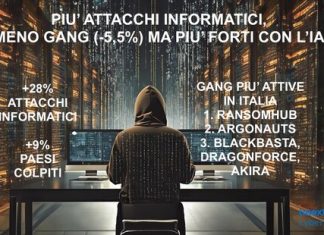

Più attacchi informatici, meno gang ma sempre più forti con l’IA

Gli attacchi informatici sono aumentati del 28% così come i Paesi colpiti. Gli Stati Uniti sono al primo posto seguiti da Canada e Regno Unito. L’Italia scende al quinto posto mentre diminuiscono sensibilmente le attività dei grandi gruppi criminali

Come proteggersi dalle truffe in periodo di pagamento tasse?

Truffe informatiche minacciano i contribuenti nel periodo di pagamento delle tasse: Check Point Research consiglia come proteggersi

SimpleCyb, la cybertech che mette la sicurezza delle PMI al primo posto

Nasce SimpleCyb, la nuova cybertech tutta italiana che mette la sicurezza e la tranquillità delle PMI al primo posto

La sicurezza informatica nell’era post-quantistica

Con le sue prime soluzioni di crittografia post-quantistica, attualmente in fase proof of concept, Stormshield sta lavorando allo sviluppo delle necessarie contromisure

Cybersecurity: priorità della conformità normativa per il 51% delle imprese

PwC Global Compliance Survey 2025: In Italia il 56% delle imprese mette la cybersecurity in cima alle priorità. Anticorruzione e Antiriciclaggio (66%), Ambiente e Sostenibilità (54%) e Salute e sicurezza (51%) sono tra le aree maggiormente impattate dalla conformità normativa

L’83% dei Decision-Maker IT italiani teme l’impatto della cyberwarfare

Cyberwarfare: 66% delle aziende italiane ha subito una violazione di cybersecurity mentre il 46% è stata violata e non è ancora riuscita a mettere in sicurezza il proprio ambiente in modo adeguato

Uno scudo digitale per IoT e OT: come proteggere i dispositivi in azienda

L’esperto Massimo Carlotti di CyberArk approfondisce la problematica della gestione e della sicurezza degli accessi privilegiati negli ambienti IoT e OT

Attacchi informatici in crescita: il furto di dati sul dark web sale del 15%

Nel 2024, sono stati inviati oltre 2 milioni di alert per esposizione dei dati sul dark web. L’Italia è sotto attacco cyber: occupa il 5° posto a livello globale per indirizzi e-mail compromessi e il 18° per dati di carte di credito rubate

Deficit di autenticazione multifattore: porta spalancata ai cybercriminali

Il 63% delle aziende non usa l'autenticazione multifattore: un aumento quasi triplo rispetto al 2022 rilevato dall’ Active Adversary Report di Sophos