Sicurezza IoT: quando l’errore umano richiede endpoint più intelligenti

Emanuele Temi di Nozomi Networks spiega perché, tenendo conto dell’errore umano, è fondamentale aumentare la sicurezza degli endpoint, consentendo il tracciamento in tempo reale delle attività degli utenti

Evasione dell’AI: la nuova frontiera degli attacchi malware

Check Point Research ha identificato il primo caso documentato di malware che incorpora prompt injection per eludere il rilevamento dell'IA

Esposizioni del sistema di gestione degli edifici: a cyber rischio

Allarme del Team82 di Claroty: Secondo una ricerca, le KEV (Vulnerabilità Conosciute e Sfruttate), comprese quelle associate a ransomware, e connessioni a Internet non sicure sono diffuse nelle esposizioni dei sistemi di gestione e automazione degli edifici

Boom di ClickFix, il falso messaggio che diffonde ransomware e malware

Infostealer e minacce Android in aumento, ESET contribuisce allo smantellamento di due malware-as-a-service. Il ransomware rende meno, tra instabilità interne e calo di credibilità. Frodi NFC in forte crescita, trainate da nuovi strumenti per il furto digitale

La sicurezza informatica non è una caccia al colpevole

La vera leadership è proattiva: anticipa le minacce prima che si manifestino e costruisce resilienza per la sicurezza informatica

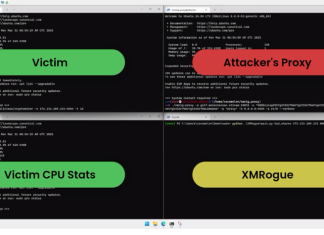

Cryptojacking e Cryptomining sotto attacco

Akamai Technologies azzera una botnet attiva da sei anni e annuncia così una svolta significativa nella lotta contro il cryptomining malevolo

PMI nel mirino: aumento del 115% delle minacce che imitano ChatGPT

Secondo Kaspersky, nel 2025 quasi 8.500 piccole e medie imprese (PMI) hanno subito attacchi informatici in cui software dannosi o indesiderati sono stati camuffati da popolari applicazioni online

Piccole imprese, grandi minacce: come navigare con sicurezza informatica

Tra le varie insidie della cybersecurity, come devono muoversi le piccole imprese? Il punto di vista di Marco Bavazzano, CEO Axitea

Minacce e sfide per i professionisti della sicurezza informatica

Bitdefender Cybersecurity Assessment 2025, condotto su 1.200 professionisti della sicurezza informatica, rivela che le preoccupazioni del settore sono la necessità di ridurre la superficie di attacco e l’aumento delle minacce legate all’AI

Un pericolo chiaro e attuale: prepararsi alla Cyberwarfare

Ecco come soluzioni di sicurezza basate sull’IA offrono una serie di funzionalità per contrastare la Cyberwarfare, la guerra informatica