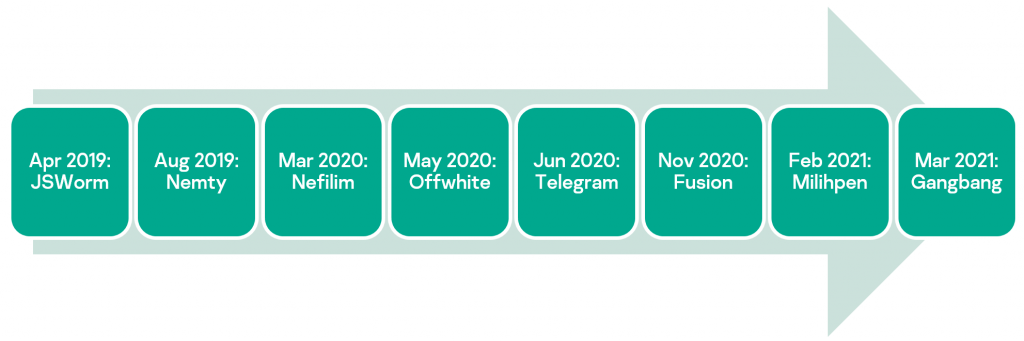

Tenuto conto che i ransomware mirati continuano a colpire le aziende di tutto il mondo, non si può non analizzare più a fondo le operazioni dei principali gruppi responsabili della diffusione di questi attacchi. Questo ci permette di comprenderli meglio e di sviluppare una protezione più efficace. I ricercatori di Kaspersky hanno scomposto e ispezionato più esemplari appartenenti al gruppo JSWorm, un gruppo che hanno dimostrato di essere particolarmente abile ad aggiornare i propri toolset. Questi criminali, che in precedenza si concentravano su operazioni su larga scala, sono stati in grado di adattarsi rapidamente ed evolvere in un’operazione altamente mirata in soli due anni, sviluppando più di otto varianti diverse di malware.

Ogni variante si presentava con parti di codice diverse, estensioni di file rinominate e schemi crittografici e chiavi di cifratura alterate. Oltre ad aver cambiato i nomi, gli sviluppatori del ransomware JSWorm hanno anche rielaborato il codice e provato diversi approcci e modalità di distribuzione, il che dimostra che sono abili ad adattarsi alle circostanze e hanno grandi risorse a disposizione.

Secondo quanto emerso dalle indagini, JSWorm è presente in tutto il mondo: Nord e Sud America (Brasile, Argentina, USA), Medio Oriente (Turchia, Iran), Africa (Sud Africa), Europa (Italia, Francia, Germania) e Asia (Vietnam). Quest’ultimo è il continente con il maggior numero di vittime. Infatti, il 39% degli utenti colpiti in tutto il mondo nel 2020 proveniva dall’Asia.

Per quanto riguarda invece i settori presi di mira, questa famiglia di ransomware punta alle infrastrutture critiche e ai settori più cruciali nel mondo. Quasi la metà (41%) degli attacchi JSWorm sono stati rivolti ad aziende del settore ingegneristico e manifatturiero seguiti dal settore dell’energia e dei servizi pubblici (10%), finanza (10%), servizi professionali e di consumo (10%), trasporti (7%) e sanità (7%).

“Le operazioni di JSWorm, e la sua capacità di adattarsi e sviluppare nuovi malware così rapidamente, indicano una tendenza preoccupante: i gruppi ransomware hanno a disposizione risorse sufficienti per evolversi e aggiornare gli strumenti a una velocità allarmante e attaccare un numero maggiore di organizzazioni in tutto il mondo. Un’adattabilità così elevata si vede di solito tra i gruppi APT, ma a differenza di questi ultimi, i gruppi di ransomware non si limitano ad obiettivi specifici, sono invece disposti ad infettare qualsiasi azienda. Questo dimostra che per proteggere la propria organizzazione, i team di cybersecurity devono diventare ancora più veloci, attenti e flessibili quando si tratta di installare misure di sicurezza“, ha commentato Fedor Sinitsyn, security researcher presso Kaspersky.

Il report completo sulle diverse varianti di JSWorm è disponibile su Securelist. Inoltre, per maggiori informazioni sull’ecosistema ransomware, consultare il report Ransomware world in 2021: who, how and why.

Per difendersi da JSWorm e altri tipi di ransomware, Kaspersky raccomanda di:

- Evitare di collegare i remote desktop service (RDP) alle reti pubbliche a meno che non sia assolutamente necessario e utilizzare sempre password sicure.

- Assicurarsi che le soluzioni VPN commerciali e altri software lato server siano sempre aggiornati: questi software sono un vettore di infezione comune per il ransomware JSWorm. È importante anche aggiornare regolarmente le applicazioni lato client.

- Concentrare la propria strategia di difesa sul rilevamento dei movimenti laterali e dell’esfiltrazione dei dati su Internet. Prestare particolare attenzione al traffico in uscita per individuare le connessioni dei criminali informatici. Eseguire regolarmente il backup dei dati e assicurarsi di potervi accedere rapidamente in caso di emergenza. Approfittare delle più recenti risorse di Threat Intelligence per conoscere le TTP utilizzate dai threat actor di JSWorm.

- Utilizzare soluzioni come Kaspersky Endpoint Detection and Response e Kaspersky Managed Detection and Response per identificare e fermare un attacco nelle fasi iniziali, prima che gli attaccanti raggiungano i loro obiettivi finali.

- Proteggere l’ambiente aziendale e formare i dipendenti. I corsi di formazione dedicati, come quelli forniti dalla Kaspersky Automated Security Awareness Platform, possono essere d’aiuto.

- Utilizzare una soluzione affidabile per la sicurezza degli endpoint, come Kaspersky Endpoint Security for Business che include sistemi di exploit prevention, behavior detection e una macchina per il ripristino in grado di annullare le azioni dannose. KESB include anche dei meccanismi di autodifesa per impedire di esser rimosso dai criminali informatici.