I ricercatori Proofpoint hanno rilevato la presenza di una nuova variante di Kronos, il trojan bancario apparso nel 2014 e poi apparentemente sparito, fino alla sua recente ricomparsa in tre diverse campagne che hanno colpito Germania, Giappone e Polonia.

La ricomparsa di un Trojan bancario di successo e dal profilo abbastanza elevato è coerente con l’incremento della presenza di codici bancari nel panorama delle minacce IT. La prima metà dell’anno è stata caratterizzata da una grande varietà di tipologie di campagne email pericolose, anche se i Trojan bancari hanno avuto un ruolo predominante.

Kronos ha alle spalle una storia lunga, ed è molto probabile che manterrà un posto fisso nel panorama delle minacce.

Storia

Il Trojan bancario Kronos è stato scoperto nel 2014 ed è stato una presenza fissa nel panorama delle minacce per alcuni anni, prima di scomparire quasi completamente.

I primi esemplari di una nuova variante del Trojan bancario sono comparsi in the wild lo scorso aprile. La nuova funzionalità principale consiste nella modifica del meccanismo di command e control (C&C) per utilizzare la rete anonima Tor. Speculazione e prove circostanziali suggeriscono che questa nuova versione di Kronos sia stata rinominata Osiris e sia rivenduta nei mercati clandestini.

I ricercatori di Proofpoint hanno raccolto informazioni sulle campagne in Germania, Giappone e Polonia e su una quarta campagna che sembra essere un work in progress e ancora in fase di test.

Analisi delle campagne

Germania, 27-30 giugno 2018

Il 27 giugno scorso Proofpoint ha individuato una campagna email con documenti pericolosi che ha coinvolto gli utenti tedeschi. I messaggi sono stati presumibilmente inviati da aziende finanziarie tedesche e aveva come oggetto frasi quali:

- Aktualisierung unsere AGBs (“Aggiornamento dei nostri termini e condizioni”)

- Mahnung: 9415166 (“Sollecito: 9415166”)

I documenti allegati erano allineati al tema, con nomi quali:

- agb_9415166.doc

- Mahnung_9415167.doc

I documenti Word contenevano macro che, se abilitate, procedevano con il download e l’esecuzione di una nuova variante del Trojan bancario Kronos. In alcuni casi, l’attacco utilizzava uno Smoke Loader intermedio. Kronos è stato configurato per utilizzare http://jhrppbnh4d674kzh[.]onion/kpanel/connect.php come URL di C&C e per scaricare webinject al fine di colpire cinque istituti finanziari tedeschi.

Giappone, 13 luglio 2018

Sulla base di un tweet di un ricercatore di sicurezza, è stata analizzata una serie di malvertising che conduceva gli utenti a un sito contenente injection Java Script pericolosi. Questo JavaScript indirizzava le vittime all’exploit kit RIG, che distribuiva il codice downloader SmokeLoader.

I C&C per il downloader erano:

- hxxp://lionoi.adygeya[.]su

- hxxp://milliaoin[.]info

In base alle analisi precedenti sull’autore coinvolto in questa campagna, l’azienda si aspettava la diffusione del Trojan bancario Zeus Panda. In questo caso, però, il payload finale era la nuova versione di Kronos. Il Trojan era configurato per utilizzare http://jmjp2l7yqgaj5xvv[.]onion/kpanel/connect.php come C&C e i webinject inviati hanno colpito tredici istituti finanziari giapponesi.

Polonia, 15-16 luglio 2018

La campagna in Polonia utilizzava email che avevano come oggetto messaggi legati a fatture fittizie, come “Faktura 2018.07.16”, e contenevano allegati dal nome simile, come “faktura 2018.07.16.doc” (Figure 6). Il documento utilizzava la vulnerabilità CVE-2017-11882 (exploit dell’“Equation Editor”) per scaricare ed eseguire la nuova versione di Kronos da http://mysit[.]space/123//v/0jLHzUW. Il codice era configurato per utilizzare http://suzfjfguuis326qw[.]onion/kpanel/connect.php come C&C, e nel momento di questa analisi non aveva restituito alcun webinject.

Campagna “Work in progress”, 20 luglio 2018

Il 20 luglio Proofpoint ha individuato una nuova campagna che sembra essere in progress e ancora in fase di test. Non c’è ancora certezza sul vettore preciso di questa campagna, ma l’istanza di Kronos è configurata per utilizzare hxxp://mysmo35wlwhrkeez[.]onion/kpanel/connect.php come C&C e può essere scaricato cliccando sul bottone “GET IT NOW” di un sito che si finge un player di musica in streaming.

Al momento della ricerca, la campagna stava utilizzando un webinject test.

Analisi del malware

Il malware Kronos è già noto, si tratta di un Trojan bancario che utilizza tecniche man-in-the-browser insieme a regole webinject per modificare le pagine web di istituti finanziari, per facilitare il furto di credenziali, informazioni di account e altri dati degli utenti ed effettuare transazioni fraudolente di denaro. È dotato di funzionalità di keylogging e di Virtual Network Computing (VCN) nascoste, a supporto delle attività “bancarie”.

Le nuove versioni 2018 hanno molti elementi in comune con le precedenti:

- Sovrapposizione estesa di codice

- Stessa tecnica di hashing Windows API e hash

- Stessa tecnica di crittografia delle stringhe

- Sovrapposizione estesa delle stringhe

- Stesso meccanismo di crittografia C&C

- Stesso protocollo e crittografia C&C

- Stesso fomrato webinject (Zeus format)

- Layout del file del pannello C&C simile

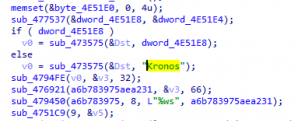

Probabilmente, il segnale più evidente che si tratti di Kronos è la stringa identificativa inclusa.

Una delle differenze principali tra le due versioni è l’utilizzo dell’URL di C&C .onion e di Tor per rendere le comunicazioni anonime. C&C sono archiviati crittografati e possono essere decifrati.

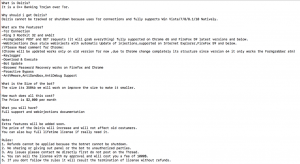

Trojan bancario Osiris

Insieme alle nuove versioni di Kronos in the wild, è apparso un annuncio dedicato a un nuovo Trojan bancario, Osiris (tra l’altro è il nome della divinità egizia della rinascita) su un forum di hacking clandestino.

Alcune caratteristiche in evidenza nell’annuncio (scritto in C++, Trojan bancario, possiede funzionalità di form grabbing e keylloger e utilizza webinject formattate su Zeus), si sovrappongono a quelle delle più recenti versioni di Kronos. Nell’annuncio si indicano le dimensioni del bot, pari a 350 KB, molto simili a quelle di un primo esemplare di nuovo Kronos (351 KB) rilevata in the wild. Questo codice è stato nominato anche “os.exe” e potrebbe essere l’abbreviazione di Osiris.

Inoltre, alcuni nomi di file utilizzati nella campagna in Giappone facevano riferimento allo stesso nome:

- hxxp://fritsy83[.]website/Osiris.exe

- hxxp://oo00mika84[.]website/Osiris_jmjp_auto2_noinj.exe

Conclusione

La ricomparsa di un Trojan bancario di successo e dal profilo abbastanza elevato è coerente con l’incremento della presenza di codici bancari nel panorama delle minacce IT. La prima metà dell’anno è stata caratterizzata da una diversità concreta tra le varie campagne email pericolose, ma i Trojan bancari hanno avuto un ruolo predominante. Kronos ha una storia lunga e interessante ed è molto probabile che manterrà un posto fisso nel panorama delle minacce.