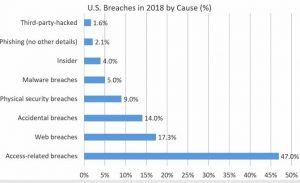

L’Application Protection Report 2019 – ricerca annuale di F5 sulla sicurezza delle applicazioni che analizza le principali vulnerabilità, le tecniche e i target degli attacchi che hanno comportato violazioni dei dati subiti dalle aziende nel corso del 2018 – ha mostrato che le persone e i loro sistemi di accesso sono il punto più debole della sicurezza delle applicazioni: la violazione dell’accesso rappresenta, infatti, la percentuale più elevata tra le cause di violazione note, nel 47% dei casi.

“Le applicazioni sono il punto focale delle operation moderne e, come luogo di incontro di utenti e reti, rappresentano oggi un valore per il business e il punto di accesso a quello che gli aggressori apprezzano di più: i dati, spiega Maurizio Desiderio, Country Manager di F5 Networks. Dall’ultima edizione del report appare evidente che l’unico obiettivo al quale gli aggressori danno più importanza sono gli utenti che si connettono alle applicazioni e che quindi rappresentano un tassello prezioso proprio per ottenere l’accesso ai dati.”

Nei casi di violazione dell’accesso le tecniche utilizzate per portare a termine gli attacchi nel corso del 2018 sono state molte e variegate, e hanno compreso il credential stuffing, il phishing per ottenere l’accesso alle credenziali di login e il brute forcing delle credenziali, tecniche che sono tutte sostanzialmente riducibili a una forma di social engineering o al furto di credenziali.

Il phishing sorpassa l’injection

Le tecniche di phishing sono state responsabili del 21% delle violazioni dei dati registrate nel corso dell’anno, un dato fortemente in crescita rispetto al 14% dell’anno precedente.

Nel report 2018, infatti, il phishing si era classificato al secondo posto, preceduto dalle tecniche di skimming via injection delle carte di pagamento (presenti nel 21% degli attacchi nel 2017 e nel 12% l’anno successivo), che sfruttano le vulnerabilità delle applicazioni Web locali per caricare gli skimmer software delle carte di pagamento con moduli per inserire i dati falsi.

Dal report appare evidente come il phishing sia diventato sempre più sofisticato e l’egemonia di queste tecniche rappresenti, in buona parte, un riflesso della forza di altri controlli tecnici, perché se fosse più semplice aggirare completamente l’autenticazione, non vedremmo proliferare queste tecniche.

“Le applicazioni non sono solo il codice che eseguono, ma hanno a che fare con tutto ciò che le circonda e che le fa nascere: architettura, configurazione, ulteriori risorse a cui l’applicazione si collega e, non ultimo, i loro utenti, aggiunge Desiderio. La prevalenza di attacchi agli accessi, come il phishing, ci riporta a questo contesto più ampio segnalandoci la necessità di comprendere le applicazioni sia a livello dei singoli componenti, sia a livello più ampio dell’intero ambiente in cui le persone le utilizzano.”

I principali target

Il report ha permesso di identificare anche due tipologie principali di aziende target delle violazioni, che corrispondono alle due minacce più comuni: phishing e injection.

In particolare, il settore del commercio al dettaglio, che si basa fortemente sulle transazioni online, ha registrato un tasso sproporzionatamente elevato di compromissioni tramite injection, con il 72% delle violazioni provenienti da questo vettore.

L’altro profilo a rischio identificato è quello delle organizzazioni dei settori finanziario, sanitario, educativo, no profit e amministrativo, che hanno una probabilità estremamente elevata di essere compromesse attraverso il phishing o l’accesso illecito alla posta elettronica.

Questo profilo si articola in modo diverso rispetto ai vettori di violazione utilizzati più frequentemente. Il malware e le minacce interne, ad esempio, svolgono un ruolo più importante nel settore contabile mentre gli incidenti o le violazioni fisiche hanno una prevalenza maggiore nella finanza, sanità, istruzione e non profit. Tuttavia, tutti questi settori mostrano probabilità estremamente più elevate di subire attacchi di phishing o altre violazioni della posta elettronica.

I trend identificati sono significativi anche dal punto di vista di come le organizzazioni dei diversi settori scelgono di conservare e trasmettere i propri asset più strategici. Quando il modello di business implica l’e-commerce, le stesse applicazioni di commercio elettronico rappresentano il percorso diretto verso l’obiettivo, senza presentare troppi ostacoli se non sono controllate correttamente.

Al contrario, le organizzazioni del secondo profilo, provenienti da settori come la finanza, l’healthcare e l’istruzione, possono archiviare le risorse sensibili lontano dai front-end web. Raggiungere gli obiettivi su tali reti di solito comporta attacchi complessi, a più fasi che richiedono un punto d’appoggio iniziale, che è quasi sempre offerto dal phishing e dalle violazioni dell’email.

“I dati che abbiamo analizzato ci offrono abbastanza elementi per concludere che il vettore di minaccia scelto da chi attaccherà dipenderà da dove e da come le organizzazioni hanno archiviato le risorse obiettivo ultimo degli attacchi, conclude Maurizio Desiderio. Sappiamo che gli attacchi che hanno avuto successo sono riusciti a tracciare con una certa precisione il punto in cui le organizzazioni avevano memorizzato il loro obiettivo, le risorse sensibili; ne consegue che le organizzazioni devono personalizzare i controlli e l’architettura rispetto alle minacce concrete che devono affrontare. In sintesi, questo conferma una nostra affermazione di lunga data: la valutazione del rischio deve rappresentare una delle pietre angolari di qualsiasi programma di sicurezza e il primo passo in qualsiasi risk assessment è un processo di inventario sostanziale e continuo.”