I criminali informatici non si sono fermano nemmeno davanti alla pandemia, e stanno sfruttando incertezza e paura del COVID-19 per attaccare le imprese. Più nello specifico, stanno utilizzando il time-tested malware Emotet per realizzare campagne a tema COVID-19 contro vittime ignare. Negli ultimi mesi Akamai ha infatti osservato un elevato volume di traffico di Emotet associato alle e-mail di spam relative alla delicata tematica del COVID-19.

Una breve overview su Emotet

Emotet, noto anche come Geodo e Mealybug, è una delle forme più pervasive di malware. Identificato per la prima volta nel 2014, il virus era originariamente rivolto alle aziende nell’ambito dei servizi finanziari e agiva come un trojan che tentava di rubare le credenziali dei conti bancari o delle carte di credito dagli host compromessi. Successivamente gli operatori di Emotet hanno esteso il Trojan per includere i servizi di spamming e malware.

Emotet è uno dei ceppi di malware più distruttivi e dispendiosi da mitigare. È in grado eludere gli strumenti di rilevamento signature-based e utilizza capacità simili a quelle dei worm per diffondersi rapidamente su una rete, seminando il caos. Secondo il Dipartimento della Sicurezza Nazionale degli Stati Uniti, le infezioni di Emotet costano ai governi statali e locali degli Stati Uniti fino a 1 milione di dollari per ogni incidente.

Emotet funziona tipicamente come downloader o dropper di altri malware. Gli attacchi Emotet nascono solitamente con e-mail di phishing che contengono un allegato o un URL dall’aspetto legittimo. Quando la vittima apre l’allegato o clicca sul link, esegue inconsapevolmente una macro che scarica il payload del virus dai server di comando e controllo (CNC) gestiti dagli aggressori. Una volta scaricato, Emotet stabilisce una presenza sul computer host e tenta di propagarsi nella rete locale tramite moduli di diffusione.

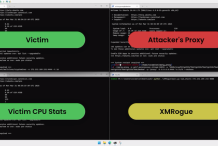

Non appena i criminali che utilizzano Emotet riescono a penetrare nella rete, spesso vendono l’accesso ai computer infetti ad altri criminali informatici seguendo gli schemi del Malware-as-a-Service (MaaS) o Cybercrime as a Service (CaaS), che impiantano a loro volta altri malware come per esempio i TrickBot, che possono essere utilizzati per rubare dati riservati e diffondere il ransomware Ryuk, nell’ambito di un cosiddetto attacco Triple Threat.

Capitalizzare sulle paure del Coronavirus

Negli ultimi mesi i criminali informatici hanno condotto una serie di campagne Emotet a tema COVID-19, data la diffusione del virus in tutto il mondo. Generalmente utilizzano e-mail di phishing che sembrano provenire da fonti ufficiali come i Centri statunitensi per il controllo delle malattie (U.S. Centers for Disease Control). Nel caso spiegato qui sotto, l’autore del reato chiede a chi legge di cliccare su un link per conoscere i nuovi casi COVID-19 nella sua zona. L’URL sembra autentico, ma quando la vittima ci clicca sopra, il malware viene scaricato sul suo computer.

La piattaforma Edge di Akamai fornisce visibilità ai trend Emotet globali

La piattaforma Intelligent Edge di Akamai, grazie alla sua capillare distribuzione, offre una visibilità globale sugli eventi e sui trend più critici a livello di sicurezza su Internet, compresa l’attività di Emotet. Alimentata da circa 288.000 server in 136 paesi, la piattaforma Akamai interagisce con 130 terabyte di dati, 1,3 miliardi di dispositivi e oltre 100 milioni di indirizzi IP ogni giorno, raccogliendo informazioni e informazioni sulle minacce.

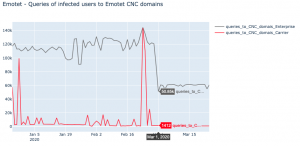

Durante i mesi di gennaio e febbraio, abbiamo osservato volumi estremamente elevati di traffico legati a Emotet la cui stragrande maggioranza è stata associata a host aziendali, indicando che i criminali informatici prendono maggiormente di mira le aziende. Akamai sospetta che il forte calo del traffico del 1° marzo sia legato all’elevato numero di host che sono andati offline a causa del lockdown che ha portato numerose aziende a sospendere la propria attività a causa della pandemia globale.

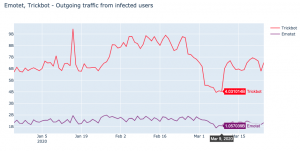

È stata anche osservata una correlazione diretta tra il traffico di Emotet e il traffico di TrickBot, confermando che gli attori malevoli hanno usato Emotet per seminare le infezioni di TrickBot. Questo ci porta a credere che un’infezione Ryuk potrebbe essere il terzo passo di quella che è generalmente conosciuta come una triplice minaccia.

Anatomia dell’attacco Emotet

Un attacco tipico si svolge in quattro fasi distinte:

Fase 1 – La macro maligna

La maggior parte degli attcchi Emotet inizia con un tentativo di social engineering. Dopo aver aperto l’allegato, viene solitamente presentata alla vittima un’immagine contenente istruzioni:

Questo documento è protetto. Questo documento è disponibile solo per le versioni desktop o laptop di Microsoft Office Word.

Per aprire il documento, seguire questi passi:

Cliccare il pulsante di abilitazione della modifica dalla barra gialla in alto.

Una volta abilitata la modifica, fare clic sul pulsante di abilitazione del contenuto nella barra gialla qui sopra.

Il documento contiene tipicamente moduli a funzione singola che vengono utilizzati per offuscare uno script PowerShell che viene utilizzato per compromettere il computer della vittima. A causa del potenziale layout casuale, è difficile elaborare regole per mitigare in modo proattivo l’attacco utilizzando strumenti di rilevamento signature-based.

Fase 2 – Il PowerShell script

Una volta scaricato, lo script PowerShell offuscato esegue dei cicli attraverso una lista di domini CNC e cerca di scaricare la fase successiva dell’attacco sul computer della vittima, più precisamente su C:\ \windows\temp\putty.exe.

Fase 3 – Restituire il payload

Se il download ha successo, il file scaricato viene eseguito. Se si verifica un errore, viene tentato l’URL successivo. Se tutti gli URL falliscono, lo script termina e il dispositivo della vittima rimane inalterato. In genere, il sito visitato restituisce semplicemente il payload.

Fase 4 – Il payload eseguibile

Una volta eseguito il file scaricato, il computer della vittima è infetto.

Come difendersi dagli attacchi Emotet e da altri attacchi malware

- Educare gli utenti e offrire loro una formazione sulla sicurezza. Istruire gli utenti a stare in guardia dalle truffe relative a COVID-19 e a diffidare delle e-mail di mittenti sconosciuti, in particolare di quelle contenenti allegati o link.

- Eseguire controlli di sicurezza e penetration test. Riesaminare l’architettura, i sistemi e le policy di sicurezza aziendali. Eseguire penetration test per simulare attacchi, identificare lacune e vulnerabilità e rafforzare le difese. Contrastare attivamente le minacce e ricercare comportamenti sospetti.

- Aggiornare il “preparedness plan” relativo alla sicurezza informatica ed esaminarlo. Assicurarsi di disporre di adeguati piani di business continuity e di disaster recovery per mantenere operativi i sistemi critici in caso di attacco. Rinnovare l’assicurazione per la cybersecurity.

- Rinnovare alla strategia di backup. I sofisticati attacchi malware possono eliminare o crittografare i file di backup, ostacolando gli sforzi di ripristino. Bisogna introdurre una strategia di backup multistrato che utilizzi il cloud storage, il backup offline o lo storage immutabile per proteggere i backup da attacchi dannosi.

- Prevenire le comunicazioni Emotet e i dropper. Limitare le comunicazioni laterali non necessarie. Segmentare e segregare le reti e le funzioni fisiche e virtuali in tutta l’azienda.

- Disattivare gli account dell’amministrazione locale. Gli aggressori possono utilizzare le credenziali degli account privilegiati compromessi per spostarsi lateralmente sulla rete e rubare dati o infliggere danni. Mitigare il rischio aderendo al principio del minor privilegio e disabilitare gli account dell’amministratore locale.

- Distribuire gli ultimi aggiornamenti e le ultime patch. Assicurarsi che tutti i sistemi operativi e le applicazioni degli endpoint eseguano gli ultimi aggiornamenti software e le ultime patch di sicurezza.

- Implementare strumenti di scansione del contenuto della posta elettronica. Utilizzare filtri per il contenuto delle email o sandboxing per bloccare o mettere in quarantena gli allegati comunemente associati a malware (file .dll e .exe) o file che non possono essere scansionati da software antivirus (ad esempio file .zip).

Conclusioni

I tempi di crisi creano molte opportunità per i criminali informatici che sono sempre impegnati a pianificare il loro prossimo attacco. Gli attacchi a tema COVID-19 possono creare scompiglio nelle aziende, soprattutto in questo momento storico in cui molte sono già vulnerabili e in difficoltà. I responsabili della sicurezza IT devono essere molto attenti, adottando un approccio proattivo alla sicurezza informatica, monitorando continuamente il panorama delle minacce e valutando e migliorando i propri sistemi e le pratiche di sicurezza in modo da essere sempre un passo avanti ai “cattivi” e proteggere l’azienda in maniera preventiva.