L’Italia peggiora: un’azienda su quattro ha subito più perdite di dati

Una nuova analisi dei Rubrik Zero Labs mostra una realtà preoccupante sulla difesa dei dati, sulle minacce ai nostri dati e sulla crescente necessità di implementare strategie differenziate per la sicurezza dei dati e la resilienza informatica

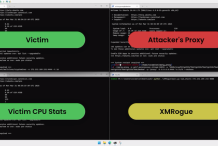

Hacker 2024: nel mirino le istanze cloud per configurare le GPU Farm a fini...

L'anno 2023 segna una svolta significativa per l'IA generativa. Parallelamente alla crescente adozione della GenAI per importanti obiettivi aziendali, i criminali informatici hanno iniziato a utilizzarla per attività malevole

Trasformare i Security Operation Center in Cyber Fusion Center

Gli analisti di sicurezza sono in affanno, mentre le aziende affrontano la carenza di personale qualificato. In questo scenario, il tempo richiesto per individuare potenziali incidenti di sicurezza ha registrato un aumento significativo, mettendo a dura prova l’efficacia dell’ecosistema dei Security Operation Center (SOC)

Kaspersky: l’inganno degli strumenti AI di voice deepfake

Open AI ha presentato un modello di API Audio in grado di creare discorsi umani e messaggi vocali. In futuro, questi modelli potrebbero diventare un nuovo strumento nelle mani dei criminali informatici

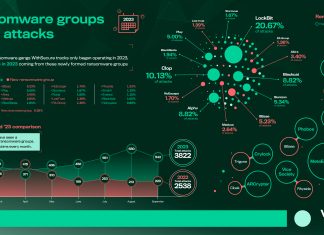

Nuovi ransomware group contribuiscono all’aumento degli attacchi

Ad oggi, nuovi operatori hanno rappresentato un quarto di tutti i dati trapelati da attacchi ransomware multi-punto

Conformità a NIS2: fondamentale l’automazione basata sull’osservabilità

Il recepimento della NIS2 nella legislazione nazionale è per il 17 ottobre 2024, quindi le organizzazioni hanno un anno per prepararsi. Ma dato che i processi di conformità tipici richiedono circa 12 mesi e che molti sono ancora alle prese con requisiti così rigorosi, non c’è tempo da perdere

GDPR, Istituzioni, PA, protezione dati e privacy: il modello dell’Arma

In Italia vi sono ancora molte imprese e PA che non hanno ripensato i propri processi organizzativi includendo la normativa del GDPR. Sebbene l’operazione risulti complessa tuttavia la non completa conformità al GDPR può comportare problemi che vanno a ripercuotersi sul cittadino. Ne abbiamo parlato con il Colonnello Giuseppe Alverone dell'Arma Carabinieri

Cyberminacce all’identità: richieste di autenticazione malevole

Una nuova ricerca degli F5 Labs stima che il 19,4% delle richieste di autenticazione è il risultato di attacchi di "credential stuffing”. Sebbene le azioni di mitigazione abbiano ridotto questo problema di oltre il 66%, questo ha favorito nuove complessità negli attacchi successivi

I malware più presenti in Italia e nel mondo

Check Point Research rileva che in Italia Formbook e Blindingcan si confermano le prime due minacce e rileva l’arrivo di Nanocore al terzo posto. A livello globale si registra una crescita di NJRat e la diffusione di AgentTesla attraverso una nuova campagna Mal-Spam distribuito tramite allegati di file corrotti

Google Calendar RAT: la minaccia informatica arriva dal servizio calendario Google

Questo strumento, noto anche come Proof of Concept (PoC), utilizza gli eventi di Google Calendar come infrastruttura di command-and-control (C2)