Cybersecurity Ransomware: in aumento attacchi alla supply chain

Nonostante si rafforzino i sistemi di difesa, l’indagine di OpenText mostra ancora attacchi ransomware, mentre i pagamenti di riscatto intrattengono vulnerabilità della supply chain

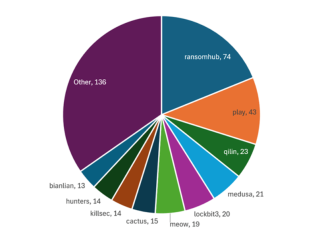

Cambia panorama ransomware: RansomHub domina, Lockbit crolla

Il report di Check Point Research rivela le tendenze dei ransomware a settembre 2024 con la rapida crescita di RansomHub, in Italia responsabile del 30% di tutte le vittime, e il declino operativo di Lockbit. Le minacce emergenti si concentrano sul furto di dati

Kaspersky scopre l’utilizzo dell’AI negli attacchi phishing

Gli esperti dell'AI Research Center di Kaspersky hanno scoperto che i cybercriminali utilizzano sempre più spesso i Large Language Models (LLM) per creare i contenuti per attacchi phishing e truffe

Scoperto toolkit utilizzato da Embargo che disabilita le soluzioni di sicurezza

Embargo sta sviluppando e testando strumenti basati su Rust ed è in grado di disabilitare le soluzioni di sicurezza presenti sul sistema della vittima, adattando i propri strumenti all’ambiente specifico di ciascun attacco

Attività nella darknet in vista delle elezioni presidenziali degli USA

Presidenziali USA: i FortiGuard Labs di Fortinet rilevano truffe basate su phishing indirizzate agli elettori, registrazioni di domini malevoli spacciati come afferenti ai candidati e attività illecite progettate per sfruttare vittime insospettabili

Utenti Windows minacciati da una campagna malevola

Kaspersky ha scoperto una nuova campagna malevola, diffusa attraverso annunci web con falsi CAPTCHA ed errori del browser, rivolta agli utenti Windows

Cybersecurity: più incidenti informatici contro imprese italiane

Pubblichiamo quanto emerge dal nuovo “Threat Intelligence Report” elaborato dall’Osservatorio Cybersecurity di Exprivia: Luglio-settembre 2024 tra i periodi più critici degli ultimi due anni

Campagna malevola di Telegram prende di mira il settore fintech

Il Global Research and Analysis team (GReAT) di Kaspersky ha scoperto una campagna globale dannosa in cui gli aggressori hanno utilizzato Telegram per distribuire spyware Trojan

Cybersecurity 2024: +115% di attacchi informatici in Italia

Un'impennata record di attacchi nel terzo trimestre del 2024: registrata una media di 1.876 attacchi informatici per organizzazione, con un aumento del 75% rispetto allo stesso periodo del 2023. In Italia, dato registrato ancora più alto

La minaccia del malware FASTCash al sistema bancario globale

Auriga informa che il malware FASTcash è stato protagonista di attacchi negli ultimi mesi nei confronti delle piattaforme del sistema operativo Linux