Docker API compromesse: scoperta una nuova campagna malware

Akamai rileva un malware evoluto che sfrutta le Docker API per il controllo totale delle macchine infette e condivide alcune strategie di difesa

Cybersecurity: un settore in crescita ricco di opportunità professionali

Secondo i dati elaborati da agap2 cresceranno del 15% le occasioni per i professionisti della cybersecurity. Security specialist, security analyst e security architect le figure più ricercate

Cyberbullismo: riconoscerlo per affrontarlo

Sabrina Curti di ESET Italia condivide alcuni consigli utili per affrontare il problema del cyberbullismo, un fenomeno sempre troppo diffuso tra i giovani

AI: arma e obiettivo degli attacchi informatici del 2025

Il CrowdStrike Threat Hunting Report 2025 mette in luce nuove evidenze in tema minacce cyber: gli avversari utilizzano e prendono di mira l’AI su larga scala

Sicurezza: è davvero la mancanza di competenze il problema?

Secondo Tom Gol di Armis il problema reale della sicurezza informatica oggi deriva da una carenza di un’automazione intelligente, e non solo

Threat Intelligence: giocare d’anticipo contro le minacce informatiche

Con un approccio proattivo basato sulla Threat Intelligence, le aziende possono anticipare le minacce e mitigare i rischi prima che diventino critici

CISO-as-a-Service: un servizio di cybersecurity flessibile e continuo

Cristina Mariano di aDvens presenta il CISO-as-a-Service, un modello di sicurezza che si adegua alle esigenze e alla maturità dell’organizzazione

Il ransomware non si ferma. Tentativi di attacco aumentati del 146%

Secondo il report annuale di Zscaler sulle minacce informatiche, i gruppi ransomware crescono e sono sempre più aggressivi

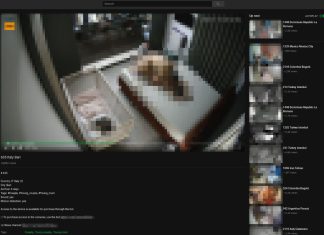

Videocamere di sorveglianza hackerate: è allarme privacy

Scoperta shock da Yarix: sito illecito vende dirette e video rubati da 2.000 videocamere di sorveglianza private hackerate

La threat Intelligence diventa una leva strategica per le aziende

Kaspersky analizza come la threat intelligence strategica sia diventata un elemento centrale nella pianificazione dei rischi aziendali e nella continuità operativa