Il 14 gennaio di quest’anno, un blitz delle autorità di polizia russe ha fatto notizia in tutto il mondo, portando all’arresto di 14 membri della nota banda di ransomware Sodinokibi/REvil. Il giro di vite è arrivato dopo una serie di colloqui tra funzionari statunitensi e russi, tra cui l’incontro di giugno a Ginevra tra i presidenti Biden e Putin. L’agenzia di intelligence russa, FSB, ha confermato che “il responsabile dell’attacco al Colonial Pipeline della scorsa primavera” è stato arrestato nel corso del raid. All’epoca, quando la guerra in Ucraina era una possibilità concreta, alcuni videro questo sviluppo come un “ottimo risultato che pochi si sarebbero aspettati”. Altri la definirono “diplomazia russa del ransomware”, una sorta di messaggio agli USA su quanto la Russia fosse disposta a spingersi oltre in cambio di sanzioni più leggere in caso di invasione dell’Ucraina.

La notte precedente (il 13 gennaio, Capodanno ortodosso), alcune agenzie governative, ONG e organizzazioni IT ucraine sono state colpite da WhisperGate, un malware distruttivo che, secondo Microsoft, è stato “progettato per sembrare un ransomware, ma privo del meccanismo di richiesta di riscatto”. Questo tipo di falso ransomware, come lo definiscono anche i ricercatori di ESET, ha l’obiettivo finale di rendere inutilizzabili i dispositivi presi di mira, suggerendo così il loro collegamento con autori governativi piuttosto che con bande di criminali informatici. Il 14 gennaio, i siti web di diversi ministeri e agenzie governative ucraine sono stati manomessi per mostrare immagini anti-Ucraina e un messaggio che recitava: “Abbiate paura e temete il peggio”. Nei giorni precedenti l’invasione sono stati colpiti sia enti governativi che privati, anche con una serie di attacchi DDoS (Distributed Denial of Service) che hanno messo fuori uso diversi siti web di primaria importanza in Ucraina. Allo stesso tempo, i clienti di un’importante banca ucraina hanno ricevuto una campagna di SMS che li avvisava di finte interruzioni della rete bancomat della banca. Un’ora prima dell’invasione, un grave attacco informatico al satellite KA-SAT di Viasat ha interrotto il servizio Internet a banda larga per migliaia di ucraini e altri clienti europei, bloccando un’enorme quantità di modem. Sia gli Stati Uniti che l’Unione Europea hanno condannato l’attacco attribuendolo alla Russia, che secondo loro intendeva compromettere le capacità di comunicazione del comando ucraino durante le prime ore della guerra in Ucraina.

Le prime ore della guerra in Ucraina

Le incursioni informatiche di gennaio e inizio febbraio erano solo il preludio di ciò che stava per accadere. La sera del 23 febbraio, dopo gli attacchi DDoS che hanno messo offline diversi siti web ucraini di importanza vitale, ESET ha rilevato un nuovo malware per la cancellazione dei dati – HermeticWiper – su centinaia di macchine di diverse organizzazioni in Ucraina. Il timing del wiper mostra che il malware è stato compilato il 28 dicembre 2021, e fa ipotizzare che l’attacco fosse stato preparato da tempo. Il giorno successivo, con l’invasione militare dell’Ucraina in corso, i ricercatori di ESET hanno individuato un altro malware per la cancellazione dei dati nei sistemi ucraini. IsaacWiper era molto meno sofisticato e non presentava somiglianza di codice con HermeticWiper e, in definitiva, ha avuto un impatto minore sui computer violati. In una distribuzione più ristretta, i ricercatori ESET hanno anche osservato HermeticRansom utilizzato contemporaneamente a HermeticWiper, falso ransomware segnalato per la prima volta il 24 febbraio, distribuito come esca per distogliere l’attenzione dal wiper.

I successivi 99 giorni della guerra in Ucraina

I ricercatori di ESET ritengono che gli attacchi di data wiping, inclusi quelli che hanno coinvolto CaddyWiper, scoperto il 14 marzo, fossero destinati a colpire organizzazioni specifiche per compromettere la loro capacità di rispondere adeguatamente all’invasione. ESET ha identificato obiettivi nel settore finanziario, dei media e governativo e ha attribuito sia HermeticWiper che CaddyWiper a Sandworm, gruppo identificato dagli USA come parte dell’agenzia di intelligence militare russa GRU. Lo stesso gruppo è stato anche responsabile del tentativo di distribuire Industroyer2 contro una sottostazione elettrica ad alta tensione in Ucraina, una scoperta fatta in tempo grazie alla collaborazione tra ESET e CERT-UA. Il malware è una nuova versione di Industroyer, il pericoloso malware utilizzato per attaccare la rete elettrica ucraina nel 2016, che lasciò migliaia di persone senza elettricità.

Hanno avuto corso diverse altre campagne, tra cui attacchi DDoS, malware che hanno compromesso reti di media, ONG e provider di telecomunicazioni ed enti governativi. L’invasione russa dell’Ucraina ha avuto una notevole influenza sul panorama del ransomware e non solo in Ucraina.

Un assaggio della stessa medicina

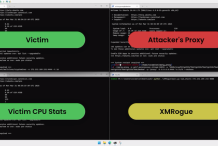

Nei primi mesi del 2022, secondo la telemetria di ESET, la Russia è stata il primo paese bersaglio di tutti gli attacchi ransomware, con il 12% dei rilevamenti totali. Questo sviluppo è in netto contrasto con la situazione precedente all’invasione, in cui la Russia e alcuni membri della Comunità degli Stati Indipendenti (CSI) non erano soggetti ad attacchi ransomware, probabilmente perché i criminali risiedevano in quei Paesi o temevano sanzioni da parte della Russia.

Alcuni degli attacchi sono stati diretti a organizzazioni russe, tra cui l’agenzia spaziale Roscosmos e la rete radiotelevisiva statale VGTRK. Questi attacchi sono stati condotti dal gruppo di hacker NB65, che ha approfittato di un codice trapelato che ha portato alla scissione del gruppo di hacker Conti, i cui membri erano in disaccordo sul sostegno che il gruppo aveva promesso alla Russia.

La Russia è stata anche l’obiettivo del 40% di tutti gli attacchi ransomware con blocco dello schermo (11% in Ucraina). Non sorprende che, proprio come abbiamo visto con i messaggi propagandistici di HermeticRansom, alcuni di questi attacchi in Russia includessero il saluto nazionale ucraino, “Slava Ukraini” (Gloria all’Ucraina).

Sfruttare la paura e la solidarietà

Non sono solo i Paesi coinvolti nel conflitto ad aver registrato un’impennata nei rilevamenti di spam, soprattutto il 24 febbraio con un aumento totale del 5,8% fino ad aprile. Subito dopo l’inizio della guerra in Ucraina, ESET aveva avvertito del pericolo che i truffatori sfruttassero senza ritegno il movimento mondiale a sostegno dell’Ucraina con enti di beneficenza fittizi e falsi appelli alle donazioni.

E mentre la guerra lasciava gli ucraini senza la possibilità di accedere ai propri fondi o i russi all’estero senza poter utilizzare le loro carte di credito, ESET ha riscontrato un aumento dei bersagli delle piattaforme di criptovaluta e la diffusione di malware ad esse collegati.

Conclusioni

L’ultimo Threat Report di ESET, mostra una panoramica delle minacce nei primi quattro mesi di quest’anno. Soprattutto, però, gli attacchi descritti mostrano il potenziale distruttivo della cyberwar in parallelo a una guerra cinetica convenzionale. Allo stesso tempo, l’aumento delle minacce informatiche affrontate dall’Ucraina a partire da gennaio è anche un segnale di allarme per un’escalation di conflitti futuri. Come osserva Igor Kabina, Senior Detection Engineer di ESET, “ci aspettiamo che gli attacchi a sostegno di una particolare parte continuino nei prossimi mesi e addirittura si intensifichino, dato che l’ideologia e la propaganda di guerra stanno diventando le forze trainanti della loro diffusione“.

di Samuele Zaniboni, Senior Manager of Sales IT and Technical Engineer in ESET Italia