Acronis, specialista globale nella cybersecurity e nella protezione dati, comunica che l’Acronis Threat Research Unit (TRU) ha individuato una nuova campagna malware, denominata CrescentHarvest, che appare progettata per colpire sostenitori delle proteste in corso in Iran con finalità di furto di informazioni e attività di spionaggio prolungato.

Osservata poco dopo il 9 gennaio, la campagna sfrutta sviluppi geopolitici recenti per indurre le vittime ad aprire file .LNK malevoli camuffati da immagini o video legati alle proteste. I file vengono distribuiti insieme a contenuti multimediali autentici e a un documento in lingua farsi che riporta aggiornamenti dalle “città ribelli dell’Iran”. L’impostazione favorevole alle proteste sembra funzionale ad aumentare la credibilità dell’esca e ad attrarre iraniani di lingua farsi alla ricerca di informazioni.

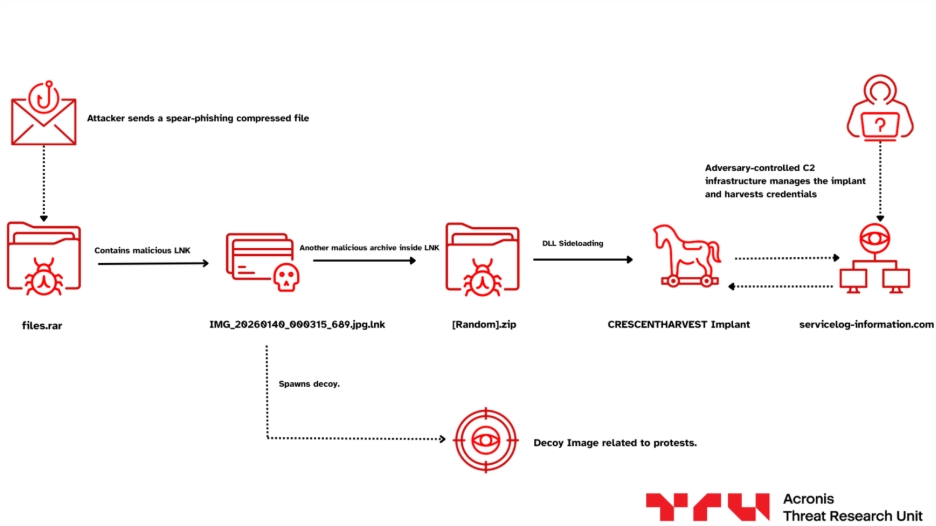

L’infezione avviene tramite archivi compressi che contengono file multimediali apparentemente legittimi insieme a due file .LNK malevoli mascherati da contenuti benigni. Al momento dell’apertura, uno script incorporato estrae un archivio ZIP nascosto nel file stesso, distribuisce il payload e imposta un meccanismo di persistenza configurato per attivarsi quando il sistema ristabilisce la connessione alla rete. Solo al termine dell’esecuzione viene mostrato l’effettivo contenuto multimediale, così da ridurre il sospetto della vittima e simulare un comportamento coerente con il file aperto.

Il malware viene distribuito tramite una tecnica di DLL sideloading che sfrutta un eseguibile Google firmato digitalmente. Una volta attivo, opera sia come remote access trojan sia come information stealer, consentendo l’esecuzione di comandi da remoto, la registrazione delle digitazioni della tastiera e la sottrazione di credenziali, cookie e cronologia di navigazione. L’analisi tecnica ha inoltre evidenziato un modulo specifico progettato per estrarre e decifrare le chiavi di cifratura dei browser basate su meccanismi di app-bound encryption, permettendo l’accesso a dati normalmente protetti.

Tra le funzionalità osservate rientrano anche la raccolta di dati relativi a Telegram Desktop, l’enumerazione degli account utente locali e la verifica dei prodotti di sicurezza installati sul sistema, con la possibilità di adattare il comportamento del malware in base al livello di protezione rilevato. Le comunicazioni con il server di comando e controllo avvengono tramite traffico HTTPS in formato JSON, sfruttando API di sistema legittime per rendere il traffico meno distinguibile da quello ordinario.

I campioni analizzati risultano collegati al dominio servicelog-information.com, associato all’indirizzo IP 185.242.105.230. L’infrastruttura appare di recente registrazione e non risulta precedentemente collegata ad attività note. Non sono disponibili evidenze definitive per attribuire l’operazione a un gruppo specifico. Tuttavia, l’analisi di metodologia, caratteristiche del codice e modalità operative mostra elementi coerenti con campagne in passato associate ad attori allineati all’Iran. L’attribuzione resta pertanto formulata in termini probabilistici.

Sebbene non siano disponibili dati telemetrici conclusivi sui target effettivi, la presenza di contenuti in lingua farsi e la narrazione favorevole alle proteste suggeriscono un possibile targeting di iraniani di lingua farsi favorevoli alle manifestazioni, così come di attivisti, giornalisti e membri della diaspora. Considerato il contesto di blackout informativo all’interno del Paese, è plausibile che la campagna sia indirizzata in misura maggiore verso soggetti all’estero alla ricerca di informazioni.

La campagna CrescentHarvest si inserisce in un modello consolidato di operazioni di cyberspionaggio che sfruttano eventi geopolitici per veicolare malware mirato. L’analisi ha inoltre evidenziato alcuni elementi di discontinuità operativa, tra cui endpoint di comando e controllo predisposti ma non utilizzati e imperfezioni nella gestione dell’identificazione del traffico HTTP. Questi aspetti suggeriscono un livello di maturità tecnica intermedio o una campagna sviluppata e distribuita in tempi rapidi per sfruttare una finestra geopolitica specifica. Le tecniche osservate confermano un approccio adattivo e orientato alla raccolta sistematica di informazioni e alla persistenza nel tempo. In scenari caratterizzati da elevata tensione politica, contenuti apparentemente coerenti con le convinzioni della vittima possono essere utilizzati come strumento di compromissione.

Le soluzioni Acronis EDR/XDR consentono di rilevare e bloccare questa minaccia, intercettando le tecniche di persistenza e le attività di esfiltrazione evidenziate nell’analisi.