container consentono a sviluppatori e team operativi di lanciare e gestire applicazioni in modo rapido, sicuro e coerente. La sicurezza, infatti, non deve costituire un ostacolo. Al contrario, per sfruttare i vantaggi dei container non è necessario rinunciare alla protezione dei dati e delle applicazioni.

Per illustrare un approccio pratico a queste problematiche, i nostri lettori possono scaricare il whitepaper gratuito "10 Livelli di Container”. Un documento che spiega come l'adozione di container e metodologie moderne, tra cui DevOps, permetta di ottenere un ciclo di distribuzione del software efficiente.

Una soluzione efficiente

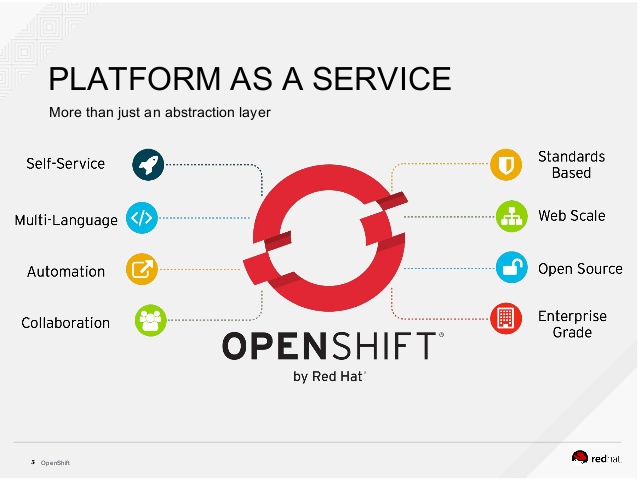

Un esempio pratico di questa opportunità è rappresentato da Red Hat OpenShift Container Platform, che offre diversi modi per costruire una piattaforma container protetta, poiché garantisce sicurezza ad ognuno dei 10 livelli dello stack IT, dalla multitenancy, al controllo degli accessi, all'isolamento delle reti, fino al contenuto dei container stessi.

Red Hat garantisce container coerenti e sicuri consentendoti di:

-

Proteggere la tua piattaforma a partire dalla strategia di adozione dei container

-

Mettere in sicurezza ciascuno dei 10 livelli dello stack e l'intero ciclo di vita dei container

-

Usufruire delle opzioni di Red Hat OpenShift Container Platform sui 10 livelli

Per scaricare il whitepaper gratuito "10 Livelli di Container” clicca qui.