È stata imponente la campagna di comunicazione condotta per pubblicizzare l’ecosistema Apple, strenuo difensore della privacy. Ciò che fai col tuo iPhone rimane nel tuo iPhone: numerosi visitatori del CES si sono imbattuti in questo messaggio, presentato a caratteri cubitali bianchi su un enorme pannello nero posto su un edificio di 13 piani.

A neanche tre settimane di distanza l’azienda ha dovuto ammettere la presenza di una falla di sicurezza enorme in FaceTime, che rendeva le conversazioni condotte tramite iPhone accessibili a chiunque all’insaputa dell’utente. Informazione seguita a ruota dalla notizia che il sistema operativo MacOSX era vulnerabile a CookieMiner, un malware che hackerava e quindi depredava i portafogli di criptovalute detenuti dagli utenti. E la scoperta di una vulnerabilità zero day sulla nuova versione di macOS, Mojave, fa si che già solo il preludio del 2019 confermi che, quando si tratta di sicurezza, nessuno è invulnerabile. Neanche il marchio con la mela.

Il mito dell’inviolabilità di Apple

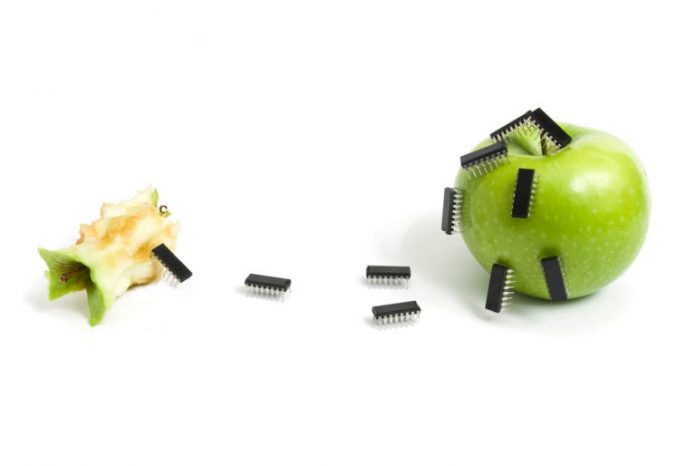

Apple, tuttavia, viene considerata da lungo tempo come un sistema a prova di manomissione. Tre elementi in particolare hanno contribuito a questo mito secondo David Gueluy, Innovation leader presso Stormshield: “A fronte dell’iniziale base di utenza molto ridotta rispetto a Microsoft, storicamente Apple non era un obiettivo particolarmente attraente per eventuali attacchi. In secondo luogo, il fatto che Apple si sia dotata di un ecosistema chiuso dà luogo ad un’illusione di controllo e immunità agli attacchi. Infine, la tutela della privacy è diventata ormai un argomento commerciale per Apple, che vi fa spesso riferimento, rinsaldando l’equazione Apple = sicurezza nella percezione degli utenti.”

Da diversi anni però, Apple è oggetto di attacchi. Il successo di iPhone e MacBook ha dato luogo ad un notevole incremento degli utenti dell’ecosistema Apple. Utenti che a fronte del profilo – per lo più altospendente e “VIP” – acuisce gli appetiti.

“I cyberattacchi hanno spesso una motivazione pecuniaria” afferma Gueluy. Ne consegue che le vulnerabilità riscontrate sui prodotti Apple sono in aumento, e a volte generano un notevole interesse mediatico, come la violazione di iCloud del 2014 che ha compromesso dati sensibili e privacy di numerose star di Hollywood. “Il caso iCloud è emblematico perché ci ricorda che la sicurezza è una questione di portata globale: tendiamo a pensare spesso in termini di mero hardware (smartphone, tablet, computer), tuttavia tutti i servizi e i dispositivi che utilizziamo sono fonti di rischio aggiuntive.”

L’App Store, un nido di spie

Già questo basta per far dire ad alcune persone che l’utente Mac non beneficia di una protezione superiore a quella fornita ad un utente Windows. E’ sufficiente consultare la Banca dati nazionale delle vulnerabilità (NVD) per notare che anche l’ecosistema Apple ha la sua quota di CVE (Common Vulnerabilities and Exposures).

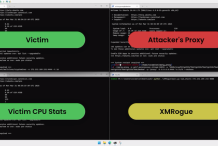

Attualmente, un terzo degli attacchi sono indirizzati ai dispositivi mobili. Android è indubbiamente ancora il sistema operativo più attaccato ma iOS vi è altrettanto soggetto. Ancora prima del caso del CookieMiner presentatosi nel 2019 abbiamo avuto, senza annoverarli con un ordine preciso, il malware XCodeGhost che, secondo FireEye, avrebbe infettato oltre 4000 applicazioni presenti nell’App Store, lo spyware Pegasus, il trojan Acedeceiver e persino il ransomware KeRanger.

L’utente Apple, il primo fattore di vulnerabilità

“Tutti gli ecosistemi stanno diventando più affidabili. Oggigiorno il punto di accesso più vulnerabile è l’utente,” afferma uno dei ricercatori di sicurezza di Stormshield. In realtà, per limitare i rischi basta adottare alcuni semplici accorgimenti. “Come tutti i produttori di software, Apple ha team specializzati nella risoluzione delle vulnerabilità. L’abitudine più importante nella cybersecurity è aggiornare i sistemi regolarmente”, aggiunge. Come minimo non si dovrebbero mai scaricare allegati sospetti, sarebbe utile impiegare l’autenticazione a due fattori con una password robusta che va modificata regolarmente. E, ovviamente, non si devono installare applicazioni senza conoscerne la fonte. “Idealmente le app andrebbero scaricate dall’App Store o dal sito ufficiale del produttore.”

Se si vuole evitare di installare un’applicazione malevola, è consigliabile verificare l’identità dello sviluppatore, per vedere se è la stessa di altre applicazioni nello store. Altresì andrebbero consultati i commenti alla app e, ancor più importante, ne andrebbe verificato il prezzo. Se la app è molto meno cara di quanto ci si aspetti, meglio stare all’occhio.

“Bisogna adottare la stessa regola che vige in merito al phishing”, conferma Julien Paffumi, Product Marketing Manager di Stormshield. “Se è troppo bello per essere vero, è definitivamente una trappola!”

Questo trend non riguarda più esclusivamente la sfera personale. Dotati di una maggior potenza di calcolo, nuove funzionalità e supportati da campagne di marketing efficaci, i prodotti Apple si stanno aprendo la strada presso un crescente numero di aziende. Unica consolazione: in ambito aziendale si presume che siano impiegate soluzioni di sicurezza più avanzate su più livelli –

- Un firewall, come le soluzioni Stormshield Network Security, protegge il traffico di rete filtrando il flusso di dati al fine di identificare contenuti e siti dannosi. Questi sistemi sono particolarmente raccomandati per implementare connessioni sicure.

- Soluzioni di cifratura per proteggere i dati su MacBook e iPhone. Che si tratti di negligenza, malevolenza o di spionaggio industriale, i dati aziendali sono oggetto di una forte competizione e il loro rischio di furto è altamente sottostimato. Soluzioni come Stormshield Data Security garantiscono una cifratura punto-punto, dall’utente al destinatario, assicurando una protezione trasparente contro attacchi man-in-the-middle, data breach o un’amministrazione fraudolenta.