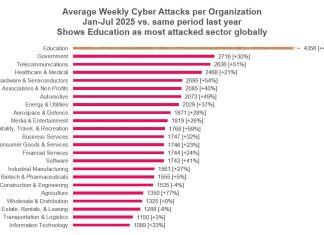

Istruzione sotto attacco cyber all’alba del “back to school”

Secondo Check Point Research il settore dell’istruzione rimane tra i primi bersagli delle minacce informatiche globali. Scopriamo perchè

Facebook: scoperta nuova campagna malware per furto credenziali

Lo StealC v2 scovato da Kaspersky si diffonde attraverso messaggi inviati su Facebook. Scopri i dettagli nell’articolo

CISO sotto pressione tra AI, burnout e minacce interne

Il nuovo report “VOICE of the CISO 2025” di Proofpoint conferma che rischio umano e perdita di dati dovuta alla GenAI sono in cima alle preoccupazioni dei CISO

Identità a rischio: serve un nuovo patto digitale

Tra frodi sempre più sofisticate, biometria, AI e normative frammentate, la protezione dell’identità digitale richiede nuove regole. Ce ne parla Sauro Mostarda di Lokky

Exploit a utenti Linux e Windows in aumento. Kaspersky lancia l’allarme

Il nuovo report di Kaspersky evidenzia un’impennata degli exploit alle vulnerabilità dei sistemi operativi nel Q2 del 2025 pari al 64%

Come devono prepararsi le aziende ad attacchi sempre più avanzati

Come prepararsi e spingere continuamente più avanti i confini della sicurezza? Di Anand Oswal di Palo Alto Networks

Ripensare la sicurezza per gli ambienti lavorativi moderni

Francesco Seminaroti di Palo Alto Networks guida una riflessione sugli ambienti di lavoro moderni e sulle misure di sicurezza da ripensare e intraprendere

Uso improprio degli strumenti RMM: nuova arma per i cybercriminali

In un contesto in cui gli strumenti RMM sono sia una risorsa essenziale sia una potenziale vulnerabilità, il loro utilizzo sicuro deve diventare una priorità assoluta per tutte le organizzazioni

Business Transformation e security: governance nelle organizzazioni decentralizzate

Nel mondo digitale odierno, la Business Transformation è parte integrante dello sviluppo aziendale. Tuttavia, seppur considerata una necessità per la crescita e la competitività, questa trasformazione cela un rovescio della medaglia: trasforma radicalmente il contesto della cyber sicurezza creando sfide complesse

Remote Monitoring and Management: nuova arma dei cybercriminali

Secondo Proofpoint, sempre più spesso gli attori di minacce utilizzano strumenti legittimi di monitoraggio e gestione remota (Remote Monitoring and Management) per eludere il rilevamento