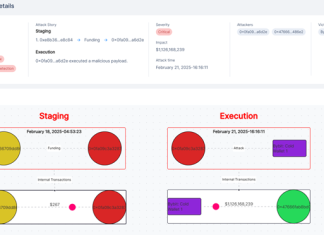

L’attacco a Bybit mette in discussione la sicurezza delle criptovalute

Check Point Research ha analizzato l'attacco e ha spiegato come il sistema Threat Intel Blockhain sia stato in grado di identificarlo

Stanhome affiancata da Alkemy nel suo rinnovamento digitale

Alkemy supporta l’azienda di social selling Stanhome nella digitalizzazione della rete vendita e nella definizione della nuova identity sui social

Esperienza 5G: l’Italia è ancora indietro

Il report ha analizzato quindici città europee: al primo posto Stoccolma e Porto. Milano e Roma al nono e dodicesimo posto in Europa, secondo la nuova ricerca MedUX

Riunioni ibride: la tecnologia per una collaborazione inclusiva ed efficace

L’articolo a firma di Luca Cogliati, di Panasonic Connect Europe analizza l’evoluzione delle riunioni ibride nel contesto del lavoro moderno e le sfide che comportano

17 miliardi dal FSE+ per colmare il divario territoriale competenze

Formazione dei lavoratori ed adeguamento delle competenze: Veneto e Friuli-Venezia Giulia guidano la classifica delle regioni più dinamiche. FondItalia in controtendenza: il Sud traina con 1,3 milioni di euro di investimenti

2025 anno cybersecurity: una guida alla conformità per le imprese

Maria Formato, Lead Consultant di Axitea, riflette su come le aziende italiane possono operare a fronte delle varie normative che stanno ridisegnando il panorama della cybersecurity

La crescita del Gruppo Hera: servizi sempre più efficienti con Dynatrace

La multiutility del Gruppo Hera sfrutta le funzionalità della piattaforma di osservabilità Dynatrace per garantire qualità e continuità dei servizi essenziali destinati ai clienti

Telecomunicazioni: come cambiano le prospettive

In un’era di cambiamento costante, come evolvono le prospettive in campo Telecomunicazioni, secondo Ian Hood di Red Hat

I principali rischi per la sicurezza nell’era dell’adozione del cloud

Paolo Cecchi di SentinelOne esplora le problematiche in termini di sicurezza nell’adozione del cloud

ACN pubblica il rapporto sugli attacchi DDoS

Analisi del fenomeno e misure di contrasto per mitigare gli attacchi DDoS da negazione di servizio