SAP Concur condivide una guida per adattarsi alla fine della prevedibilità

Dal controllo della spesa all’AI, da SAP Concur le tre strategie che i CFO possono mettere in pratica per affrontare l’incertezza e sostenere la crescita

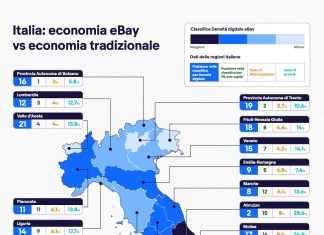

e-Commerce e piccole imprese: Sud Italia ad alta “Densità Digitale”

Secondo il report di eBay, Campania, Abruzzo, Puglia, Basilicata, Calabria e Sicilia guidano il primato digitale delle piccole imprese nell’e-commerce sul marketplace

Wolters Kluwer fotografa il futuro della professione contabile e fiscale

La seconda edizione del report "Future Ready Accountant" di Wolters Kluwer evidenzia un aumento nell'adozione dell’Intelligenza Artificiale. Condividiamo i risultati principali

Nutkao, Gruppo POLIFIN e FiberCop: Innovazione e cultura digitale grazie a SAP

Come le tre aziende si sono digitalizzate con successo

La voce rivoluzionerà il modo in cui lavoriamo con l’Intelligenza Artificiale

Entro il 2028 la modalità “voce” diventerà mainstream grazie all’adozione dell'IA generativa

Dati in tempo reale in Formula 1: Partnership tra Confluent e la scuderia Racing...

Ogni monoposto genera più di un milione di dati al secondo, tutti da dover analizzare per avere successo

Milanosport si digitalizza grazie alla tecnologia Microsoft

La società sportiva dilettantistica del Comune di Milano migliora la gestione delle strutture sportive e ottimizza i servizi ai cittadini, grazie a una piattaforma tecnologica integrata che fa leva anche sull’affidabilità e sicurezza della Cloud Region Italiana di Microsoft.

I dispositivi quotidiani che cambiano le nostre abitudini

Gli oggetti di uso comune si sono evoluti in strumenti intelligenti, progettati per semplificare la routine e adattarsi a un ritmo di vita sempre più dinamico.

Il paradosso della Gen AI: adottata ovunque, ma spesso non porta risultati

Il 91% dei professionisti usa la GenAI almeno una volta a settimana, il 57,5% più volte al giorno. Ma l’uso è superficiale: l’86% ricerca informazioni, il 63% riassume testi e scrive email

Lo studio che riscrive le regole della pubblicità

Il contesto “premium” aumenta le intenzioni di acquisto del 40%