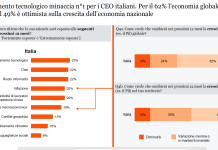

Secondo i dati di novembre del Global Threat Impact Index di Check Point Software Technologies, fornitore di soluzioni di cybersecurity a livello globale, la botnet Necurs è ritornata nella classifica dei dieci malware più diffusi e i criminali l’hanno utilizzata per distribuire una nuova ondata di ransomware. L’Italia, che ha scalato 10 posizioni nella classifica dei paesi più attaccati posizionandosi al 76esimo posto, ha subìto in primo luogo il dominio di Conficker, worm che colpisce i sistemi Windows, seguito dai malware Roughted e Rig ek. Questi stessi tre malware si ritrovano anche ai primi tre posti della classifica globale, seppur in ordine inverso.

Il team di ricerca di Check Point ha scoperto che gli hacker hanno utilizzato Necurs, la più grande botnet di spam del mondo per distribuire il ransomware Scarab, visto per la prima volta a giugno 2017. La botnet Necurs ha iniziato a diffondere Scarab durante la Festa del Ringraziamento, inviando più di 12 milioni di email in un’unica mattina. Necurs è stata precedentemente utilizzata per distribuire alcuni delle varianti di malware più insidiose che hanno colpito le reti aziendali negli ultimi 12 mesi, tra cui le famiglie Locky e Globeimposter.

Maya Horowitz, Threat Intelligence, Group Manager di Check Point ha dichiarato: “Il ritorno della botnet Necurs sottolinea come quei malware che sembrano scomparire in realtà non sempre svaniscono o diventano meno pericolosi. Nonostante Necurs sia ben nota alla community, gli hacker stanno ancora riscuotendo molto successo nella distribuzione di malware con questo veicolo di infezione che risulta ancora altamente efficace”.

Questo spinge il bisogno di avere a disposizione una tecnologia avanzata di threat prevention e una strategia multilivello di sicurezza informatica che protegga sia contro le famiglie di malware già scoperte in precedenza, sia contro le nuove minacce zero-day. Come è già successo a ottobre, RoughTed, una campagna di malvertising su larga scala, è rimasta la minaccia più diffusa, davanti all’exploit kit Rig ek e a Conficker, un worm che consente il download remoto di malware.

I tre malware più terribili a novembre 2017 sono stati:

- ↔ RoughTed – un tipo di malvertising presente su larga scala che viene utilizzato per diffondere siti web dannosi e payload come truffe, adware, exploit kit e ransomware. Può essere usato per attaccare ogni tipo di piattaforma e sistema operativo, riesce a superare i controlli della pubblicità e le impronte digitali così da assicurarsi di sferrare l’attacco più potente.

- ↑ Rig ek – exploit kit scoperto per la prima volta nel 2014. Rig diffonde exploit per Flash, Java, Silverlight e Internet Explorer. La catena di infezione inizia con un reindirizzamento a una pagina di destinazione che contiene elementi JavaScript e che esegue un controllo di plug-in vulnerabili per diffondere l’exploit.

- ↑ Conficker – worm che permette operazioni da remoto e il download di malware. La macchina infetta è controllata da una botnet che è in contatto con il server Command & Control per ricevere istruzioni.

I più diffusi malware usati per attaccare i dispositivi mobile delle aziende non sono cambiati, anche a novembre, Triada, una backdoor modulare per Android continua a crescere e occupa il primo posto in classifica.

I tre malware per dispositivi mobili più terribili a novembre 2017:

- Triada – malware modulare per Android che sferra l’attacco tramite una backdoor che concede privilegi amministrativi a malware scaricati, dato che aiuta ad integrarsi nei processi di sistema. Triada è anche stato identificato come URL di tipo spoofing – cioè che impiega in varie maniere la falsificazione dell’identità.

- Lokibot – trojan bancario che colpisce i sistemi Android e che ruba informazioni, può anche trasformarsi in un ransomware che blocca il telefono rimuovendo i privilegi dell’amministratore

- LeakerLocker – un ransomware Android che legge le informazioni sensibili presenti nello smartphone degli utenti e che è in grado di renderle pubbliche a meno che non venga pagato un riscatto.