Redazione BitMAT

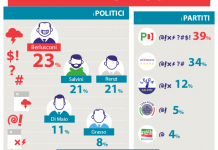

Elezioni 2018: l’insulto corre online!

Analizzati commenti legati alle prossime elezioni: dal 1 gennaio si contano già 135.000 commenti estremamente offensivi

L’email marketing ai tempi del GDPR

Con l’imminente introduzione del regolamento generale per la protezione dei dati (GDPR), SendinBlue, scale-up francese da poco entrata sul mercato italiano con la sua piattaforma di email ed SMS marketing, ci aiuta a capire come le piccole e medie imprese italiane possono affrontare l’arrivo della nuova legislazione.

Microsoft Digital Week: porte aperte all’innovazione

Dal 12 al 18 Marzo la Microsoft House accoglie aziende e cittadini per scoprire insieme i molteplici volti della trasformazione digitale: 7 giorni di formazione e confronto

4. Comunicare nell’era digitale – Gli Strumenti delle PR Tradizionali

Nello scorso articolo abbiamo cominciato a trattare uno degli strumenti utilizzati nelle PR Tradizionali, il Comunicato Stampa.

Continuiamo quindi ad analizzare altri strumenti, che anche se non fanno parte delle Digital PR in senso stretto, servono comunque come base per poter realizzare una Comunicazione di successo.

Allarme Interpol su IoT: i dispositivi connessi sono un target per gli hacker

In pericolo sono 20 miliardi di dispositivi entro il 2020

Ricerca Accenture: riqualificare la forza lavoro in chiave tecnologica, per cogliere opportunità di crescita

La collaborazione uomo-macchina potrebbe fare incrementare i ricavi del 46%, ma solo il 6% dei business leader intende investire in modo significativo in programmi di riqualificazione del personale

Hyperloop, il treno supersonico che parla anche italiano, parte in USA

Il treno Hyperloop, viaggiando alla velocità del suono, percorrerà oltre 500 km in 28 minuti (circa 1.200 km/h) collegando Cleveland e Chicago

Attacchi informatici via mail alla contabilità aziendale!

La truffa, proveniente dalla Nigeria, è effettuata falsificando gli account e-mail originali

Dassault Systèmes chiude il 2017 con 3,2 miliardi di euro di fatturato

Fra i settori trainanti spiccano Macchine e Impianti Industriali e Trasporti e Mobilità

Data protection officer: obbligo, requisiti, compiti, e certificazioni

Nonostante le abbondanti informazioni fornite dall'Autorità e l'avvicinarsi della scadenza del 25 maggio, molte aziende e pubbliche amministrazioni conoscono poco la figura del Data Protection Officer