Tag: Check Point

Qual è il pilastro della sicurezza informatica per le banche moderne?

Dall'utilizzo di strutture a fiducia zero all'educazione dei clienti, le banche devono adottare strategie di sicurezza avanzate per contrastare l'evoluzione del panorama delle minacce informatiche

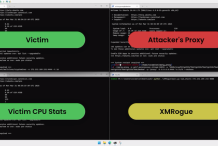

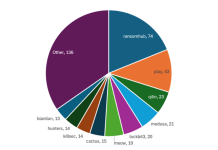

Cambia panorama ransomware: RansomHub domina, Lockbit crolla

Il report di Check Point Research rivela le tendenze dei ransomware a settembre 2024 con la rapida crescita di RansomHub, in Italia responsabile del 30% di tutte le vittime, e il declino operativo di Lockbit. Le minacce emergenti si concentrano sul furto di dati

La disuguaglianza informatica indebolisce le difese globali

Deryck Mitchelson di Check Point ci aiuta ad approfondire come la disuguaglianza informatica contribuisca al deterioramento della sicurezza

Check Point Software acquisisce Cyberint per migliorare la sicurezza

La soluzione di gestione del rischio esterno guidata dall'intelligenza artificiale di Cyberint migliorerà la piattaforma Infinity di Check Point, fornendo intelligence collaborativa e attuabile contro le minacce avanzate

Telegram e la linea sottile tra privacy e vulnerabilità

Check Point analizza il paradosso che persevera su Telegram, un ambiente in cui privacy non vuol dire sicurezza, ma molto spesso l’opposto

Il ruolo centrale della GenAI nella sicurezza informatica

Check Point ha collaborato con la società di ricerca Vanson Bourne per capire come i professionisti della sicurezza stiano adottando l'IA generativa

Il Cloud Security Report 2024: misure di sicurezza basate su AI e su prevenzione

Il report evidenzia come i progressi tecnologici generino minacce più forti, mentre il 91% esprime preoccupazione per i rischi emergenti e promuove la prevenzione

FakeUpdates si conferma anche a marzo il malware più presente in Italia

In Italia torna Formbook tra le principali minacce, con un impatto molto superiore rispetto alla media mondiale, come per FakeUpdates e Blindingcan. La comunicazione sale al terzo posto tra i settori maggiormente colpiti a livello mondiale

Cambia il ruolo del direttore della sicurezza informatica

Indagine di Check Point Software e IDC: l’intesa tra CIO e CISO è sempre più auspicabile per incrementare la sicurezza e la produttività aziendale

Cyberattacco alla Commissione elettorale britannica

Alla luce delle recenti violazioni della sicurezza informatica che hanno colpito la Commissione elettorale e i parlamentari del Regno Unito critici nei confronti di Pechino, i riflettori sullo spionaggio informatico non sono mai stati così accesi