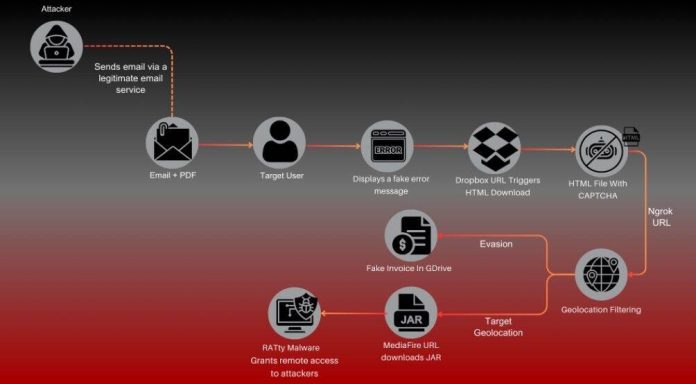

Il team di Incident Response di FortiMail di Fortinet ha portato alla luce una sofisticata campagna di phishing volta a distribuire un trojan di accesso remoto (RAT), noto come RATty, a organizzazioni in Italia, Spagna, Portogallo e Perù. L’intera catena di attacco si distingue per l’adozione di tecniche multilivello di evasione, un impiego strategico di strumenti legittimi e una logica di distribuzione geolocalizzata del payload, tutti elementi che concorrono a ridurre significativamente la probabilità di rilevamento da parte dei sistemi di sicurezza tradizionali. Nella catena di infezione malware, i file PDF e HTML differiscono da un’email all’altra, ma lo schema dell’attacco rimane identico (cf immagine).

La panoramica dell’attacco

La campagna si distingue per l’uso da parte degli attaccanti del servizio di posta elettronica legittimo serviciodecorreo.es come mittente delle email. Questo provider spagnolo è configurato per inviare email per conto di vari domini, e proprio l’autorizzazione formale nei record SPF di tali domini permette ai messaggi malware di superare con successo i controlli di autenticazione, guadagnando un’apparente legittimità.

In allegato alle email, l’attaccante inserisce un file PDF, con l’invito al destinatario a consultare due presunte nuove fatture. Una volta aperto, il documento mostra un messaggio di errore che dichiara l’impossibilità di visualizzare correttamente il contenuto, spingendo l’utente a cliccare su un pulsante per scaricare il file localmente.

Quel pulsante è, in realtà, un link Dropbox che rimanda a un file HTML dal nome “Fattura”, una scelta semantica coerente con l’intera strategia di social engineering della campagna. Il file HTML presenta inizialmente un controllo CAPTCHA simulato, sotto forma di un semplice prompt “Non sono un robot”. Al termine di questa verifica fittizia, si apre una nuova pagina HTML che fornisce istruzioni per cliccare un ulteriore pulsante. Questo, a sua volta, indirizza l’utente a un URL generato tramite Ngrok, uno strumento di tunneling che consente di esporre server locali a Internet tramite URL sicuri e temporanei. In questo contesto, però, Ngrok viene sfruttato per offuscare l’origine dell’attacco malware e per generare link dinamici, difficilmente riconoscibili dai sistemi di filtraggio delle email.

Elusione dei filtri di sicurezza tramite servizi legittimi

La richiesta, successivamente, viene reindirizzata a MediaFire, un servizio di file sharing legittimo, da cui parte automaticamente il download di un file JAR denominato “FA-43-03-2025.jar”. L’uso di MediaFire consente agli attori malevoli di eludere ulteriormente le difese, poiché i servizi di sicurezza tendono a fidarsi di piattaforme conosciute e affidabili.

L’elemento distintivo di questa fase, tuttavia, risiede nella logica di geofencing implementata tramite Ngrok. Gli utenti che accedono all’URL generato da Ngrok da qualsiasi Paese, tranne l’Italia, vengono infatti reindirizzati a un documento Google Drive apparentemente legittimo, rendendo difficile per i sistemi di sicurezza classificare il link come malevolo. Il documento, inoltre, è una finta fattura di un gruppo sanitario globale, identica per tutte le organizzazioni target, progettata per bypassare la maggior parte dei meccanismi di sicurezza di posta elettronica. La fattura, apparentemente legittima, difficilmente desta sospetti durante la scansione email ed è pensata per superare i motori di sicurezza senza attivare allarmi. Tuttavia, se la richiesta proviene dall’Italia, l’URL cambia completamente, portando al download del file JAR malware.

Una volta eseguito, il file JAR installa RATty, un trojan di accesso remoto basato su Java, che può essere eseguito su più sistemi operativi, purché il Java Runtime Environment sia installato. RATty consente agli attaccanti di eseguire comandi remoti, registrare le sequenze di tasti, acquisire schermate e sottrarre dati sensibili. La denominazione del file, “FA-43-03-2025.jar”, è stata presumibilmente scelta per simulare un codice di riferimento tipico delle fatture, inducendo l’utente a interpretarlo come un documento amministrativo legittimo. In altri contesti, RATty può anche essere distribuito in formato MSI (Microsoft Installer), un espediente aggiuntivo per mascherarlo da software o aggiornamento ufficiale.

Gli elementi distintivi della campagna malware

Ciò che rende particolarmente sofisticata questa campagna è l’uso combinato di più tattiche per eludere il rilevamento e sfruttare piattaforme affidabili. La strategia multilivello impiega tecniche di social engineering per indurre i destinatari a cliccare su link malevoli. L’email iniziale, mascherata da fattura e inviata da un mittente apparentemente legittimo, rappresenta il punto d’ingresso. L’attaccante ha chiaramente condotto ricerche preliminari, identificando i domini che consentono l’uso del servizio email specifico, eludendo così importanti misure di sicurezza.

Gli attaccanti sfruttano inoltre piattaforme come Dropbox e MediaFire per distribuire il payload malevolo, e impiegano tecniche di geolocalizzazione per personalizzare l’attacco in base alla posizione della vittima. L’uso di Ngrok complica ulteriormente il rilevamento, grazie a tunnel sicuri e offuscati che nascondono la vera origine dell’attacco. Insieme, questi elementi costituiscono un metodo avanzato ed efficace per la distribuzione di malware, incluso il RATty (Remote Access Trojan), difficile da rilevare e bloccare con i sistemi di sicurezza tradizionali.