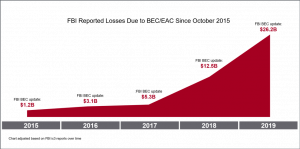

Le truffe che sfruttano false identità esistono da anni e le email hanno solo peggiorato la situazione, permettendo la falsificazione anche in digitale. Una forma di inganno particolarmente significativa avviene con la compromissione della posta elettronica aziendale (BEC) e dell’autenticazione delle email (EAC). Questi attacchi utilizzano tecniche di ingegneria sociale per colpire le persone – e non la tecnologia o l’infrastruttura – e hanno un impatto grave su aziende di ogni dimensione, operative in qualsiasi settore. In base all’ultimo report stilato dall’FBI, BEC/EAC hanno causato perdite pari a 26 miliardi di dollari dal 2016, con una media di 157mila dollari per attacco, con 166.349 attacchi avvenuti in questo arco temporale. Non si prevedono cali al momento.

Proofpoint ha analizzato più di 160 miliardi di email inviate nel 2018 da 3.900 aziende in 150 paesi e ha rilevato che il numero di email fraudolente, in stile BEC, è aumentato di oltre il 400% anno su anno.

Gli attacchi sono mirati e inviati a persone specifiche all’interno delle organizzazioni – quelle che hanno l’autorizzazione a eseguire bonifici o condividere informazioni sensibili. Le aziende sono state colpite con una frequenza maggiore del 120% nel Q1 2019 rispetto allo stesso trimestre dell’anno precedente.

Perché questi attacchi hanno successo?

Innanzitutto, questi attacchi sono altamente mirati. Gli aggressori desiderano approfittare di ogni opportunità, inserendosi in transazioni dal valore elevato. Hanno dimostrato di poter impersonare identità legittime per colpire i dipendenti di un’organizzazione, i loro partner commerciali e i clienti. Poiché questi attacchi vengono inviati in volumi bassi, le tecnologie antispam non sono in grado di rilevarli.

Inoltre, spesso non includono un payload e il contenuto pericoloso è rappresentato dalla semplice richiesta contenuta nel messaggio. Quando non è presente alcun link o allegato da analizzare, le tecnologie sandbox o antivirus non rilevano attacchi.

Infine, sfruttano il fattore umano. I cyber criminali utilizzano la falsificazione dell’identità per rubare denaro e informazioni importanti, colpendo le persone giuste in grado di portare a termine le loro richieste. Chiedono quindi semplicemente alla vittima di svolgere il proprio lavoro.

Proteggere l’azienda e le persone

È importante adottare un approccio di sicurezza in grado di bloccare gli attacchi prima che raggiungano le persone, attraverso:

Autenticazione delle email: Autenticare gli elementi di cui potersi fidare, siano essi dispositivi, applicazioni, transazioni finanziarie e anche accessi fisici, è una pratica comune. Essendo l’email il principale vettore di attacco, è fondamentale autenticarla per verificare l’identità e bloccare i messaggi pericolosi prima che raggiungano il gateway.

Classificazione dinamica delle email: una volta confermata l’identità del mittente, la classificazione dinamica delle email controllerà i contenuti e il contesto dei messaggi ricevuti. Questo livello di sicurezza verificherà la reputazione del mittente, la cronologia delle relazioni via email, gli oggetti utilizzati nei messaggi e altro.

Formazione e training sulla sicurezza: gli attacchi sono progettati per superare i livelli di sicurezza tradizionali, e i dipendenti sono l’ultima linea di difesa dell’azienda. È necessario adottare una soluzione che simuli attacchi in tempo reale, con la possibilità di verificare chi risponde e come, per poter formare correttamente gli utenti.

A cura di Ryan Terry, Manager, Product Marketing di Proofpoint