WatchGuard Technologies ha rilasciato il suo ultimo Internet Security Report riferito al terzo trimestre del 2021. Dai dati emerge che mentre il volume totale di rilevamento di malware perimetrale è diminuito rispetto ai massimi raggiunti in Q2 2021, il totale dei rilevamenti di attacchi agli endpoint da parte di malware, ha già superato alla fine del terzo trimestre 2021 il volume totale registrato nell’intero 2020. Inoltre, una percentuale significativa di malware continua ad arrivare tramite connessioni crittografate, in continuità con il trend dei trimestri precedenti.

“Sebbene il volume totale degli attacchi agli endpoint sia leggermente diminuito nel terzo trimestre, il malware per dispositivo è aumentato per la prima volta dall’inizio della pandemia“, ha affermato Corey Nachreiner, chief security officer di WatchGuard. “Guardando all’anno nel suo insieme, la sicurezza continua a porre nuove sfide. È importante che le organizzazioni si concentrino sui trend persistenti. Un esempio è l’uso accelerato delle connessioni crittografate per rilasciare malware zero-day. Siamo convinti che una piattaforma di sicurezza unificata, offra la migliore protezione completa per combattere la varietà di minacce che le organizzazioni devono affrontare oggi”.

Di seguito i risultati più importanti emersi dall’ultimo Internet Security Report di WatchGuard riferito a Q3 2021:

- Quasi la metà del malware zero-day viene ora distribuito tramite connessioni crittografate. Mentre la quantità totale di malware zero-day è aumentata di un modesto 3% arrivando al 67,2% nel terzo trimestre, la percentuale di malware tramite Transport Layer Security (TLS) è passata dal 31,6% al 47%. La percentuale di zero-day crittografati è diminuita, ma è comunque preoccupante dato che i dati di WatchGuard mostrano che molte organizzazioni non stanno decrittografando queste connessioni e quindi hanno una scarsa visibilità sulla quantità di malware che colpisce le loro reti.

- Man mano che gli utenti effettuano l’aggiornamento a versioni più recenti di Microsoft Windows e Office, gli attaccanti si concentrano sulle nuove vulnerabilità. Se da un lato le vulnerabilità senza patch nei software meno recenti continuano a fornire un terreno fertile per i criminali informatici per sferrare attacchi agli endpoint, dall’altro gli attaccanti stanno anche cercando di sfruttare i punti deboli nelle ultime versioni dei prodotti più ampiamente utilizzati di Microsoft. Nel terzo trimestre, CVE-2018-0802, che sfrutta una vulnerabilità nell’Equation Editor di Microsoft Office, è entrato nell’elenco di WatchGuard dei primi 10 malware per gateway antivirus per volume, raggiungendo la sesta posizione, dopo essere apparso nell’elenco dei malware più diffusi in Q2 2021. Inoltre, due code injectors di Windows (Win32/Heim.D e Win32/Heri) si sono piazzati rispettivamente al primo posto e al sesto nell’elenco dei più rilevati.

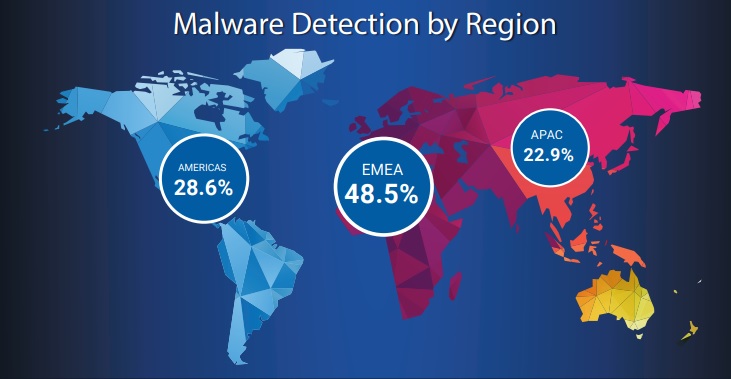

- Gli attaccanti hanno preso grandemente di mira le Americhe. La stragrande maggioranza degli attacchi di rete ha preso di mira le Americhe nel terzo trimestre (64,5%) rispetto all’Europa (15,5%) e all’area APAC (20%).

- I rilevamenti complessivi degli attacchi di rete hanno ripreso una traiettoria più normale ma pongono ancora rischi significativi. Dopo trimestri consecutivi di crescita superiore al 20%, il servizio di Intrusion Prevention (IPS) di WatchGuard ha rilevato circa 4,1 milioni di exploit di rete unici nel terzo trimestre. Il calo del 21% ha portato i volumi ai livelli del primo trimestre 2021, ancora elevati rispetto all’anno precedente. Il cambiamento non significa necessariamente che gli avversari stiano allentando la presa, ma che probabilmente stanno spostando la loro attenzione verso attacchi più mirati.

- Le prime 10 firme rappresentano la stragrande maggioranza di tutti gli attacchi. Dei 4.095.320 attacchi agli endpoint rilevati dal servizio IPS nel terzo trimestre, l’81% è stato attribuito alle prime 10 firme. In effetti, c’era solo una nuova firma nella top 10 del terzo trimestre, “WEB Remote File Inclusion/etc/passwd” (1054837), che prende di mira i server Web IIS (Internet Information Services) Microsoft più vecchi, ma ancora ampiamente utilizzati. Una firma (1059160), un SQL injection, ha continuato a mantenere la sua posizione in cima alla lista dal secondo trimestre del 2019.

- Gli attacchi di script sugli endpoint continuano a un ritmo record. Prima della fine del terzo trimestre, l’intelligence sulle minacce di WatchGuard AD360 e WatchGuard Endpoint Protection, Detection and Response (EPDR) avevano già registrato il 10% in più di script di attacco rispetto a tutto il 2020 (che, a sua volta, ha visto un 666% di aumento rispetto all’anno precedente). Poiché la forza lavoro ibrida inizia ad essere la regola piuttosto che l’eccezione, un perimetro forte non è più sufficiente per fermare le minacce. Sebbene i criminali informatici abbiano diversi modi per attaccare gli endpoint, dagli exploit delle applicazioni agli attacchi basati su script, anche quelli con competenze limitate possono eseguire completamente un payload malware con strumenti di scripting come PowerSploit, PowerWare e Cobalt Strike, eludendo il rilevamento dell’endpoint di base.

- Anche i domini normalmente sicuri possono essere compromessi. Un difetto di protocollo nel sistema Exchange Server Autodiscover di Microsoft ha consentito agli attaccanti di raccogliere le credenziali di dominio e di compromettere diversi domini normalmente affidabili. Complessivamente, nel terzo trimestre le appliance WatchGuard Fireboxes hanno bloccato 5,6 milioni di domini malevoli, inclusi diversi nuovi domini malware che tentano di installare software per il cryptomining, key logger e trojan di accesso remoto (RAT), nonché domini di phishing mascherati da siti SharePoint per raccogliere le credenziali di accesso di Office365. Sebbene in calo del 23% rispetto al trimestre precedente, il numero di domini bloccati è ancora diverse volte superiore al livello registrato nel quarto trimestre del 2020 (1,3 milioni). Ciò evidenzia la necessità fondamentale per le organizzazioni di concentrarsi sul mantenimento di server, database, siti Web e sistemi aggiornati con le patch più recenti per limitare le vulnerabilità che gli attaccanti possono sfruttare.

- Ransomware, Ransomware, Ransomware. Dopo un forte calo nel 2020, gli attacchi ransomware agli endpoint hanno raggiunto il 105% del volume del 2020 a fine settembre 2021 (come previsto da WatchGuard alla fine del trimestre precedente) e sono in procinto di raggiungere il 150% una volta che verranno analizzati i dati completi dell’anno 2021. Le operazioni di ransomware-as-a-service come REvil e GandCrap continuano ad abbassare il livello, fornendo a criminali con scarse o nessuna capacità di codifica l’infrastruttura e il payload del malware per eseguire attacchi a livello globale in cambio di una percentuale del riscatto.

- Il principale incidente di sicurezza del terzo trimestre 2021 – quello di Kaseya – è un’altra dimostrazione della continua minaccia alla supply chain digitale. Poco prima dell’inizio del lungo weekend del 4 luglio negli Stati Uniti, dozzine di organizzazioni hanno iniziato a segnalare attacchi ransomware contro i loro endpoint. L’analisi degli incidenti di WatchGuard ha descritto come gli attaccanti che lavorano con l’operazione REvil ransomware-as-a-service (RaaS) abbiano sfruttato tre vulnerabilità zero-day (tra cui CVE-2021-30116 e CVE-2021-30118) nel software Kaseya VSA Remote Monitoring and Management (RMM) per fornire ransomware a circa 1.500 organizzazioni e potenzialmente milioni di endpoint. Sebbene l’FBI alla fine abbia compromesso i server di REvil e ottenuto la chiave di decrittazione pochi mesi dopo, l’attacco ha fornito un altro chiaro monito della necessità per le organizzazioni di adottare misure proattive come l’adozione di zero-trust, di utilizzare il principio del privilegio minimo per l’accesso dei fornitori e di garantire che i sistemi siano aggiornati e con le patch necessarie, per ridurre al minimo l’impatto degli attacchi alla supply chain.

![Transizione pianificata del CEO avviata da WatchGuard Technologies Prakash - High Res[1].jpg](https://www.bitmat.it/wp-content/uploads/2025/05/rsz_prakash_panjwani-218x150.jpg)