Anche nel 2017 i ransomware continuano a rimanere protagonisti indiscussi del panorama delle cyber minacce. Questo è l’anno in cui gli attacchi ransomware hanno subito un’improvvisa evoluzione e sono stati utilizzati da gruppi criminali per prendere di mira le aziende di tutto il mondo con una serie di attacchi distruttivi, il cui obiettivo finale resta sconosciuto.Secondo Kaspersky Lab, questo è dovuto in parte a tre attacchi senza precedenti che hanno colpito le reti aziendali cambiando definitivamente il panorama di queste minacce sempre più pericolose.

Questi attacchi includono WannaCry il 12 maggio, ExPetr il 27 giugno e BadRabbit a fine ottobre. In tutti questi attacchi sono stati utilizzati exploit progettati per compromettere le reti aziendali. Queste ultime sono state prese di mira anche da altri attacchi ransomware e Kaspersky Lab è riuscita a proteggere più di 240.000 utenti aziendali da questa minaccia.

“Gli attacchi più noti nel 2017 testimoniano la crescita dell’interesse dei criminali verso gli obbiettivi aziendali. Avevamo già notato questo trend nel 2016 ed ora abbiamo rilevato un aumentato nel corso del 2017. Le vittime aziendali sono estremamente vulnerabili e possono essere maggiormente colpite rispetto ai singoli individui; inoltre, spesso sono più disponibili a pagare il riscatto per mantenere l’azienda attiva. Nuovi vettori di infezione che prendono di mira le aziende, per esempio attraverso sistemi di controllo dei desktop da remoto, sono inoltre in crescita”, afferma Morten Lehn, General Manager Italy di Kaspersky Lab.

Altri trend sui ransomware nel 2017:

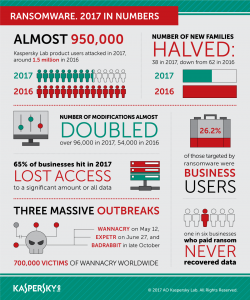

- Complessivamente, nel 2017 sono stati attaccati poco meno di 950.000 utenti, mentre nel 2016 erano stati 1,5 milioni – questo calo è principalmente dovuto alle metodologie di rilevamento che ora sono più accurate (per esempio: i downloader spesso associati a cryptomalware sono ora meglio rilevati da tecnologie euristiche, quindi non classificate insieme ai verdetti relativi ai ransomware raccolti dalla nostra telemetria).

- I tre attacchi più gravi, così come altri gruppi meno noti come AES-IN e Uiwix, hanno utilizzato exploit sofisticati sottratti online nella primavera 2017 da un gruppo noto come Shadow Brokers.

- Vi è stato un netto calo delle famiglie di nuovi ransomware: 38 nel 2017, in calo rispetto alle 62 del 2016, con un corrispondente aumento delle modifiche di ransomware esistenti (oltre 96.000 nuove modifiche rilevate nel 2017, rispetto alle 54.000 del 2016). L’aumento delle modifiche può riflettere i tentativi degli hacker di nascondere i loro ransomware a causa del continuo miglioramento delle capacità di rilevamento delle soluzioni di sicurezza.

- Nel secondo trimestre del 2017, diversi gruppi criminali hanno terminato le proprie attività di invio di ransomware e hanno pubblicato le chiavi necessarie per decrittografare i file. Questi includono AES-NI, xdata, Petya / Mischa / GoldenEye e Crysis. Crysis è riapparso in seguito – probabilmente utilizzato da un gruppo diverso.

- La tendenza crescente a colpire le aziende tramite sistemi di controllo da remoto dei desktop è proseguita nel 2017, diventando uno dei principali metodi di propagazione per diverse famiglie, come Crysis, Purgen/GlobeImposter e Cryakl.

- Il 65% delle aziende che sono state colpite da ransomware nel 2017 ha dichiarato di aver perso l’accesso a una quantità significativa o addirittura a tutti i propri dati; e uno su sei di coloro che hanno pagato non ha mai recuperato i propri dati. Questi numeri sono in gran parte rimasti invariati dal 2016.

A luglio 2016 è stata lanciata l’iniziativa No More Ransom. Il progetto riunisce forze dell’ordine e vendor di sicurezza per individuare ed eliminare le grandi famiglie di ransomware, aiutando le persone a recuperare i propri dati e intaccando il modello di business dei criminali.