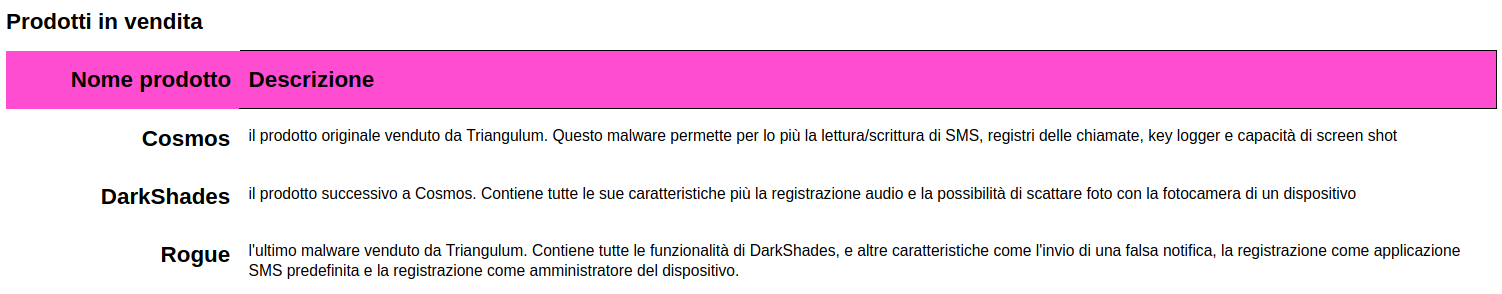

Un fornitore di malware per Android recentemente scoperto dai ricercatori di Check Point utilizza un marketer sulla darkweb per rebrandizzare i propri prodotti, con l’intenzione di sovralimentare il business e di escludere i vendor di sicurezza. Si fa chiamare Triangulum, ed è entrato a far parte del dark web all’inizio del 2017. Il prodotto iniziale di Triangulum era un RAT (Remote Access Trojan) mobile, in grado di estrapolare i dati dai server C&C e distruggere i dati locali – cancellando persino interi sistemi operativi. Quattro mesi dopo, Triangulum ha iniziato a mettere in vendita il suo primo malware android.

L’avatar è poi scomparso per quasi 1 anno e mezzo, senza alcun segno di attività nella rete oscura. Triangulum è riemerso il 6 aprile 2019, con il debutto di un nuovo prodotto in vendita. Da questo momento in poi, Triangulum è stato molto attivo, pubblicizzando una serie di prodotti nei 6 mesi successivi. I ricercatori ipotizzano che durante la pausa di Triangulum dalla rete oscura, l’avatar abbia creato una linea di produzione altamente funzionale per lo sviluppo e la distribuzione di malware Android.

Partner in Crime

Ulteriori indagini hanno rivelato che Triangulum collaborava con un altro attore chiamato “HexaGoN Dev”, specializzato nello sviluppo di prodotti malware per il sistema operativo Android, in particolare i RAT. La ragione alla base della collaborazione era che Triangulum faticava a vendere prodotti per conto suo. Così Triangulum ha unito le forze con un “underground marketing guy” HexaGoN Dev, che lo ha aiutato a creare diversi marchi per lo stesso prodotto. In passato, Triangulum aveva acquistato diversi progetti creati da HeXaGoN Dev. La combinazione delle competenze di programmazione di HeXaGon Dev e delle competenze di marketing sociale di Triangulum rappresentava chiaramente una minaccia legittima. Triangulum e HeXaGoN Dev hanno prodotto e distribuito diverse varianti di malware per Android, inclusi crittominatori, keylogger e sofisticati MRAT P2P (Phone to Phone).

Rogue Malware: “Sei sicuro di voler cancellare tutti i dati?”

Triangulum e HeXaGoN Dev hanno collaborato per creare e introdurre il malware Rogue nella dark net. Rogue fa parte della famiglia MRAT (Mobile Remote Access Trojan). Questo tipo di malware può acquisire il controllo sul dispositivo host ed estrarre qualsiasi tipo di dati, come foto, posizione, contatti e messaggi per modificare i file su un dispositivo Android e scaricare ulteriori payloads dannosi. Quando Rogue ottiene con successo tutte le autorizzazioni necessarie sul dispositivo target, nasconde la sua icona all’utente del dispositivo per garantire che non sarà facile sbarazzarsene. Se tutti i permessi richiesti non vengono concessi, chiederà ripetutamente all’utente di concederli.

Il malware si registra quindi come Amministratore del dispositivo. Se l’utente tenta di revocare l’autorizzazione dell’amministratore, appare un messaggio sullo schermo: “Sei sicuro di cancellare tutti i dati?” Rogue adotta i servizi della piattaforma Firebase, un servizio di Google per le app, per mascherare le sue intenzioni maligne e mascherarsi da servizio legittimo di Google. Utilizza i servizi di Firebase come server C&C (command and control), in modo che tutti i comandi che controllano il malware, e tutte le informazioni rubate dal malware, siano consegnati utilizzando l’infrastruttura di Firebase.

Yaniv Balmas, Head of Cyber Research at Check Point, commenta: “I fornitori di malware mobile stanno diventando molto più intraprendenti. La nostra ricerca ci dà un’idea della follia della dark net: come si evolve il malware e quanto sia difficile ora rintracciarlo, classificarlo e proteggerlo in modo efficace. Inoltre, c’è una correlazione tra questo “folle” mercato sotterraneo e il mondo reale. E’ molto facile girare le cose e creare “prodotti fasulli”. Questo naturalmente crea molto rumore, e il problema è che potrebbe confondere i vendor di sicurezza. Anche se nel mondo reale abbiamo modi per individuare queste cose, il mercato underground è ancora come il selvaggio west in un certo senso, il che rende molto difficile capire cosa sia una minaccia reale e cosa no”.

Come proteggersi dai malware mobile

- Aggiornare il sistema operativo. I dispositivi mobili dovrebbero essere sempre aggiornati all’ultima versione del sistema operativo per proteggersi dallo sfruttamento delle vulnerabilità dell’escalation dei privilegi.

- Installare app solo tramite gli store ufficiali. L’installazione di app solo da app store ufficiali riduce la probabilità di un’installazione involontaria di malware o di applicazioni dannose.

- Attivare la capacità di “rimozione remota” su tutti i dispositivi mobili. Tutti i dispositivi dovrebbero avere la possibilità di eliminare applicazioni da remoto, per ridurre al minimo la probabilità di perdita di dati sensibili.

- Non fidatevi delle reti Wi-Fi pubbliche. Le reti Wi-Fi pubbliche possono fornire a un aggressore un ponte verso il vostro dispositivo, rendendo più facile l’esecuzione di attacchi man-in-the-middle (MitM) e di altri attacchi. Limitare l’accesso dei dispositivi mobili alle sole reti Wi-Fi e mobili di fiducia riduce la loro esposizione alle minacce informatiche.