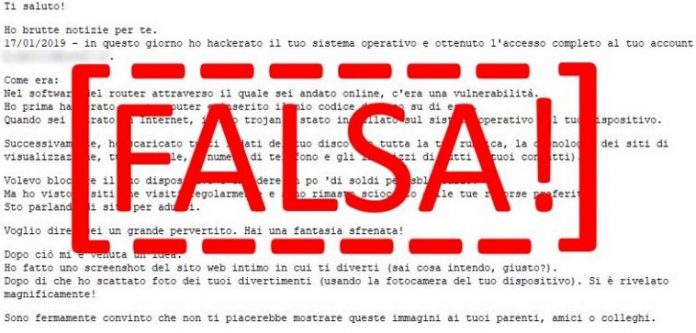

I ricercatori di ESET hanno individuato un’ondata spam a scopo estorsivo. Nel messaggio, il criminale informatico dichiara di aver hackerato il sistema operativo, ottenendo l’accesso completo all’account dell’utente grazie a una vulnerabilità nel software del router che gli avrebbe permesso di installare un Trojan. Successivamente avrebbe addirittura scaricato tutti i dati del disco compresa la cronologia dei siti visitati, tutti i file, i numeri di telefono e gli indirizzi dei contatti dell’utente, a cui minaccia di inviare del fantomatico materiale compromettente trovato nel dispositivo se non si dovesse provvedere al pagamento di una somma variabile tra i 200 e i 300 euro in Bitcoin. Il messaggio continua spiegando che ogni tentativo di rimuovere il Trojan sarà inutile, compresa la formattazione del disco, sottolineando l’inefficacia dei controlli antivirus.

Infine, il criminale conclude la sua email rassicurando l’utente che, completato il pagamento, non gli verrà chiesto altro e suggerisce maggiore attenzione per il futuro.

Simili truffe via posta elettronica non sono nuove ma ciò che distingue questa nuova campagna estorsiva è l’efficacia dell’ingegneria sociale coinvolta, soprattutto grazie alla leva psicologica esercitata sugli utenti che guardano segretamente contenuti pornografici sui propri dispositivi. Gli esperti di ESET ribadiscono che si tratta di email truffa e ricordano alcune regole da seguire in questi casi:

- Agire con calma ed evitare passaggi affrettati: non rispondere alla email truffa, non scaricare allegati, non fare clic su righe contenenti link incorporate al messaggio e certamente non inviare denaro.

- Se un criminale informatico elenca la password effettiva dell’utente – che potrebbe figurare in un database di account compromessi come il tanto discusso Collection #1 – è consigliabile cambiarla e attivare l’autenticazione a due fattori su quel servizio.

- Eseguire la scansione del dispositivo con un software di sicurezza affidabile in grado di rilevare infezioni reali e altri problemi, come l’uso improprio della webcam integrata nel dispositivo.