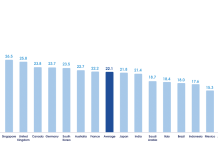

La quarta edizione di Phishing and Fraud, nuovo Report degli F5 Labs, mostra che il COVID-19 continua ad essere un fattore significativo nell’aumento dei tentativi di phishing e frode da parte dei criminali informatici. Il report ha rilevato che gli incidenti di phishing sono aumentati del 220% durante il culmine della pandemia globale, rispetto alla media annuale.

Sulla base dei dati del Security Operations Center (SOC) di F5, il numero degli incidenti di phishing nel 2020 sarebbe ogni anno destinato ad aumentare del 15%. Un risultato ampiamente superato e che potrebbe ulteriormente variare a seguito della seconda ondata della pandemia.

I tre obiettivi principali degli attacchi e di phishing tramite email che sfruttano COVID-19 come esca sono stati identificati nelle donazioni fraudolente a falsi enti di beneficenza, nella raccolta illecita di credenziali e nella diffusione di malware.

L’opportunismo degli aggressori che sfruttano disagi e debolezze emotive causate dalla pandemia è stato ulteriormente dimostrato a seguito dell’analisi svolta dagli F5 Labs dei log di Certificate Transparency (certificati digitali emessi da un’autorità di certificazione ritenuta pubblicamente attendibile). Il numero di certificati che utilizzano i termini “covid” e “corona” ha raggiunto la cifra record di 14.940 a marzo, con un aumento del 1102% rispetto al mese precedente.

“Il rischio di essere vittime di phishing non è mai stato così alto e i truffatori stanno usando sempre più spesso i certificati digitali con lo scopo di far passare i loro siti come autentici, ha dichiarato David Warburton, Senior Threat Evangelist degli F5 Labs. “Gli aggressori sfruttano l’attuale debolezza emotiva legata a una situazione che sfortunatamente continuerà ad alimentare minacce pericolose e diffuse. Purtroppo, la nostra ricerca indica che in tutto il mondo i controlli di sicurezza, l’educazione informatica e la consapevolezza degli utenti sembrano essere ancora insufficienti”.

I domini maggiormente utilizzati negli attacchi

Come già evidenziato nelle edizioni del report degli anni precedenti, la creatività dei truffatori quando si tratta di scegliere nomi e indirizzi dei loro siti di phishing è sempre in crescita.

Da inizio 2020 ad oggi, il 52% dei siti destinati ad azioni di phishing ha utilizzato nomi e identità di brand scelti con cura per i propri indirizzi web. Utilizzando i dati di Webroot, gli F5 Labs hanno scoperto che Amazon è stato il brand più sfruttato nella seconda metà del 2020, con Paypal, Apple, WhatsApp, Microsoft Office, Netflix e Instagram che comparivano nella lista dei 10 marchi “impersonificati” più diffusi.

Tracciando il furto di credenziali, gli F5 Labs hanno osservato come i criminali tentino di utilizzare le password rubate entro quattro ore dall’attacco di phishing. Alcuni attacchi si verificano addirittura in tempo reale, per finalizzare l’acquisizione di codici di sicurezza di autenticazione a più fattori (MFA). I criminali informatici sono diventati anche più efficienti nelle loro offerte per dirottare URL affidabili, spesso anche gratuitamente. Da soli, i siti WordPress rappresentano il 20% degli URL generici di phishing nel 2020. Nel 2017 la cifra era pari al 4,7%.

Nascondersi alla luce del sole

Il 2020 ha visto anche i criminali intensificare i propri sforzi nel dissimulare i siti fraudolenti, facendoli apparire il più autentici e innocui possibile. Le statistiche del SOC di F5 hanno rilevato che la maggior parte dei siti di phishing sfrutta la crittografia, in particolare il 72% utilizza certificati HTTPS validi per ingannare le vittime. Quest’anno, il 100% delle drop zone – ovvero le destinazioni dei dati rubati dal malware – ha utilizzato la crittografia TLS (rispetto all’89% del 2019).

Minacce future

Secondo una recente ricerca di Shape Security, integrata per la prima volta con il Phishing and Fraud Report, si profilano all’orizzonte due grandi tendenze nel panorama di queste particolari minacce.

A causa del miglioramento dei controlli e delle soluzioni che analizzano il traffico bot (botnet), gli aggressori hanno iniziato a utilizzare le click farm, che comportano tentativi sistematici da parte di decine di individui di accedere da remoto a un sito web target utilizzando credenziali raccolte illecitamente; la connessione che proviene da un individuo umano che utilizza un browser web standard rende l’attività fraudolenta più difficile da rilevare.

Anche un volume relativamente basso di attacchi, condotti in modo da poter essere ritenuti trascurabili, alla lunga ha un forte impatto. Shape Security ha analizzato 14 milioni di login mensili presso un’organizzazione di servizi finanziari rilevando un tasso di frode “manuale” dello 0,4%. Ciò equivale a 56.000 tentativi di accesso malevolo, e i numeri associati a questo tipo di attività sono destinati ad aumentare.

Inoltre, i ricercatori hanno registrato un aumento del volume di proxy di phishing real-time (RTPP) in grado di sottrarre e utilizzare codici di autenticazione a più fattori (MFA). L’RTPP agisce con tecniche di “man-in-the-middle” intercettando le transazioni della vittima con un sito web reale. Poiché l’attacco avviene in tempo reale, il sito web maligno può automatizzare il processo di acquisizione e riproduzione dell’autenticazione time-based come i codici MFA, e può anche rubare e riutilizzare i cookie di sessione. Tra i principali proxy di phishing real-time utilizzati recentemente troviamo Modlishka2 e Evilginx23. Gli F5 Labs e Shape Security prevedono un incremento dell’utilizzo dei RTPP nei prossimi mesi e continueranno a monitorarne l’andamento.

“Fino a quando le persone potranno essere manipolate psicologicamente rispetto a temi specifici, gli attacchi di phishing continueranno a sfruttarli per avere successo. Per questo i controlli di sicurezza e gli stessi browser web devono diventare più efficienti ed evidenziare a priori agli utenti quali siano i siti fraudolenti, ha concluso Warburton. Anche gli individui e le organizzazioni devono essere costantemente educati e aggiornati sulle tecniche di attacco più recenti utilizzate dai truffatori. È fondamentale che ci sia una grande attenzione sulle modalità con cui gli aggressori si muovono per sfruttare i recenti trend e i disagi legati alla pandemia.”