Lo sviluppo della tecnologia, oltre a migliorare la quotidianità della vita, fornisce involontariamente strumenti ai cybercriminali per ottenere illecitamente le credenziali di accesso degli utenti, rendendo poco sicure le password prescelte. È dunque diventato indispensabile dotarsi di strumenti di sicurezza efficaci per difendere le password.

Infatti, di recente, la richiesta di creazione della password è cambiata, con l’obiettivo di garantirne una complessità maggiore e di conseguenza una maggiore difficoltà di individuazione dai parte dei malintenzionati.

Ovviamente la complessità è un concetto relativo in base alla tecnologia che si ha a disposizione, ad esempio se si ha la possibilità di utilizzare, in luogo di un normale pc, un supercomputer (per non parlare di computer quantistici come quello creato da Google, destinati a rivoluzionare il concetto stesso di cybersicurezza).

La maggior parte degli hacker non ha a disposizione un supercomputer, ma ha moltissimi altri strumenti che rendono la violazione delle password un’operazione relativamente semplice. Parliamo principalmente di violazione degli account online, cloud computing e ingegneria sociale, che ora esamineremo più da vicino.

Violazione degli account

La prima parte di questa equazione è rappresentata dai data breach. I cracker procedono acquistando grandi elenchi di credenziali di accesso rubate a siti web di grandi dimensioni, come un social media. Tuttavia, le password degli utenti non vengono salvate come testo semplice, ma criptate tramite un algoritmo di hash. Per questo motivo, il cracker può acquistare illegalmente un enorme elenco di password sottoposte a hashing.

Da un hash è impossibile risalire alla password ma è possibile confrontarlo con il database di credenziali fino a trovare corrispondenze (anche parziali) e da lì ricostruire la password originale. Per fare questo, esistono software molto semplici, reperibili anche su Internet, ma affinché il processo non duri troppo tempo è necessaria molta potenza di calcolo.

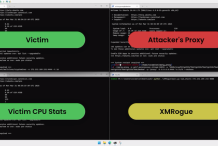

Cloud computing

Per aumentare la potenza di calcolo, gli hacker se non possono utilizzare una rete di supercomputer, possono noleggiare i sistemi di Amazon AWS, IBM, Microsoft Azure o altre reti di cloud computing. In questo modo hanno accesso a strumenti informatici potentissimi, cha cambiano completamente le regole del gioco.

Alcuni di questi servizi enterprise sono pensati per lavorare con grandi volumi di dati e questo è il caso di chi ha a disposizione un database di credenziali sottoposte ad hashing da confrontare con gli hash prodotti dal software.

Nonostante tutto, anche disponendo di una grande potenza di calcolo, questa metodologia di attacco non è abbastanza efficiente da sola. Bisogna ridurre il limite di possibilità, o meglio concentrarsi sugli account più facili da violare, ed è qui che sfortunatamente entra in gioco il fattore umano.

Social engineering e password deboli

Eccoci arrivati all’ultimo elemento della nostra equazione: ridurre le possibilità concentrandosi sugli account meno protetti. Come abbiamo visto in questo articolo sulle password peggiori di tutti i tempi, nel mondo ci sono ancora tantissime persone che utilizzano credenziali facili da indovinare, e questo non riguarda solo profili di social network di utenti inesperti, ma anche gli account dei dipendenti delle aziende più grandi del mondo.

A questo dato possiamo poi aggiungere un’altra debolezza umana: riutilizzare la stessa password per molti account o, nella migliore delle ipotesi, diverse varianti della stessa password principale. Per aiutarvi nella scelta di credenziali complesse e sicure, è sempre consigliato l’utilizzo di un password generator.

Se l’account da estrapolare, invece di appartenere ad uno sconosciuto utente appartenesse ad una determinata persona, sarebbe possibile utilizzare tecniche di spear phishing e ingegneria sociale per risalire ad informazioni personali, su cui normalmente si basa la maggior parte delle password. Con questi dati è possibile costruire una sorta di dizionario che guiderà il processo di password cracking, limitando le opzioni da scandagliare.

Soluzione: accesso sicuro e password manager

Considerata la quantità e la qualità degli strumenti informatici a disposizione degli hacker e la semplicità delle credenziali utilizzate da moltissime persone per i propri account online, è necessario prendere sul serio questo argomento e iniziare subito a usare tutti gli strumenti disponibili:

- Utilizzare, quando è possibile, l’autenticazione a due fattori e strumenti di autenticazione più sicuri rispetto alle password, ad esempio l’accesso tramite impronta digitale o scanner facciale.

- Per quanto riguarda le password, utilizzare un password manager sicuro, ovvero un programma che salva tutte le nostre credenziali. In questo modo non dovremo ricordare tutte le password e potremo utilizzare combinazioni alfanumeriche e di caratteri molto complicate.

- Infine, per gli account più sensibili, controllare i nostri indirizzi email sul sito Have I been pwned, per sapere se e quando le nostre credenziali hanno fatto parte di un data breach. In caso positivo e recente, e solo in questa circostanza, aggiorneremo la password corrispondente per evitare problemi in futuro con l’account compromesso.

La sicurezza delle password è un concetto in divenire: una password efficace oggi, domani potrebbe essere troppo debole. Per questo ti invitiamo a seguirci e continuare a informarti sulle ultime notizie di cybersicurezza e sul mondo digitale.

Buona navigazione e buona gestione delle password!