A cura di Yoav Shay Daniely, Product Management Executive – Data Center Security – Check Point Software Technologies

Nell’aprile del 2015 si è svolta una delle più grandi rapine della storia a una gioielleria, alla Hatton Garden Safe Deposit Company di Londra. I  criminali, travestiti da lavoratori, si sono introdotti nell’edificio attraverso il pozzo dell’ascensore, hanno perforato una parete di cemento spessa 50cm con un trapano elettrico industriale per guadagnare quindi l’accesso al caveau dell’azienda e trattenervisi per più di 48 ore, durante il week end di Pasqua, introducendosi in un deposito di sicurezza dopo l’altro e rubando gioielli per una somma pari a 100 milioni di dollari americani.

criminali, travestiti da lavoratori, si sono introdotti nell’edificio attraverso il pozzo dell’ascensore, hanno perforato una parete di cemento spessa 50cm con un trapano elettrico industriale per guadagnare quindi l’accesso al caveau dell’azienda e trattenervisi per più di 48 ore, durante il week end di Pasqua, introducendosi in un deposito di sicurezza dopo l’altro e rubando gioielli per una somma pari a 100 milioni di dollari americani.

In più, nonostante i rapinatori inizialmente avessero fatto scattare un allarme a cui la polizia ha risposto, all’esterno del caveau dell’azienda non sono stati trovati segni di infrazione. Così, i responsabili hanno continuato nel furto, indisturbati. In altre parole, il colpo è stato reso possibile dall’introduzione nel perimetro del caveau – una volta che la banda è entrata, è riuscita a muoversi senza essere individuata, né disturbata.

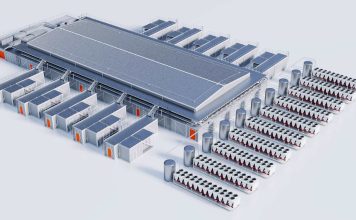

Per la maggior parte delle aziende, i beni più preziosi non sono oro e diamanti, ma i dati. E non sono custoditi in caveau blindati, ma nei data center. Eppure, in molti casi, sia i caveau sia i data center vengono messi in sicurezza contro possibili intrusioni con metodi simili. Spesso le organizzazioni si concentrano sul fortificare il perimetro, e meno sulla sicurezza interna. Se un criminale riesce a scavalcare la protezione esterna, può muoversi all’interno del data center da un’applicazione all’altra, rubando dati e distruggendo procedimenti aziendali prima di essere individuato (proprio come la banda all’interno del caveau di Hatton Garden) libero di muoversi indisturbato, e senza essere rintracciato. Alcune falle recenti dei data center hanno visto gli hacker accedere alle applicazioni e ai dati per mesi, a causa della mancanza di visibilità e di misure di sicurezza interne.

Le sfide della sicurezza negli ambienti virtualizzati

Le sfide della sicurezza negli ambienti virtualizzati

La situazione peggiora dato che le aziende si spostano dalle reti dei data center fisici alle reti virtualizzate, per velocizzare la configurazione e l’utilizzo delle applicazioni, e ridurre i costi dell’hardware e i tempi di gestione. In questo nuovo ambiente data center, tutti gli elementi dell’infrastruttura – il networking, lo storage, il computing e la sicurezza – sono virtualizzati e disponibili in modalità as-a-service. Questo cambiamento fondamentale dimostra che la sicurezza tradizionale, che difende il perimetro della rete, non è più consigliabile per affrontare l’ambiente virtualizzato e dinamico attuale.

Le principali sfide della sicurezza sono:

• I cambiamenti del comportamento del traffico – Storicamente, la maggioranza del traffico era di tipo “nord-sud”, ovvero attraversava il perimetro del data center ed era gestito dai controlli di sicurezza del perimetro tradizionale. Ad oggi, il traffico interno al data center “est-ovest” è aumentato molto, dato che le applicazioni si sono moltiplicate, e queste applicazioni devono interconnettersi e condividere i dati per funzionare. Grazie all’aumento del numero di applicazioni, gli hacker hanno una scelta di target molto più ampia: possono concentrarsi su un’unica applicazione low-priority e poi usarla per iniziare a muoversi lateralmente all’interno del data center, restando completamente ignoti. Quindi, la sicurezza del perimetro non basta più.

• Configurazione manuale e nuove politiche – In questi nuovi e dinamici data center, i procedimenti tradizionali manuali per la gestione della sicurezza sono troppo lenti e prendono troppo tempo ai dipartimenti IT – il che significa che la sicurezza può essere un collo di bottiglia, rallentando quindi l’esecuzione di nuove applicazioni. Inoltre, i procedimenti manuali sono soggetti all’errore umano, che può aprire la strada alle vulnerabilità. Quindi, una gestione automatizzata della sicurezza è essenziale per consentire la fornitura di applicazioni automatizzate e il supporto completo alla fluidità del data center.

Fino a poco tempo fa, fornire prevenzione dalle minacce avanzate e tecnologie di sicurezza all’interno del data center avrebbe comportato la gestione di molte VLAN separate, e l’aggiornamento costante di complicati diagrammi di rete e configurazione, con processi manuali. In poche parole, una gestione irrealisticamente difficile e costosa per la maggior parte delle organizzazioni.

Micro-segmentazione: guardie armate nel caveau

Micro-segmentazione: guardie armate nel caveau

Ma che cosa succederebbe se potessimo introdurre l’equivalente di una guardia in ogni box di deposito del caveau – in modo che, anche se un hacker riuscisse a infiltrarsi all’interno, ogni bene di valore sarebbe protetto? Visto che i data-center sono sempre più software-defined, con la gestione virtuale di tutte le funzioni, questo è possibile attraverso la micro-segmentazione nei data-center di questo tipo (SDDC).

La micro-segmentazione funziona attraverso la colorazione e il raggruppamento di risorse all’interno del data center, con una comunicazione tra i gruppi applicati e politiche di sicurezza dinamiche specifiche. Poi, il traffico all’interno del data center viene indirizzato ai gateway di sicurezza virtuali, che esaminano il traffico in profondità a livello del contenuto, usando tecniche di Advanced Threat Prevention, per fermare gli hacker che cercano di muoversi lateralmente da un’applicazione all’altra, usando exploit e tecniche di riconoscimento. In qualsiasi momento venga rilevato un attacco a una macchina virtuale o a un server, attraverso le tecniche sopracitate, questo può essere etichettato come infetto, ed essere messo automaticamente in quarantena dalle “guardie” del data center: il gateway di sicurezza. In questo modo, un’infiltrazione nel sistema non pregiudica l’intera infrastruttura.

Una volta che un’applicazione viene aggiunta e si evolve nel tempo, è imperativo applicare istantaneamente le politiche di sicurezza, e adattarle automaticamente ai cambiamenti dinamici. Attraverso l’integrazione tra il cloud management e gli strumenti di orchestrazione, la sicurezza nel Software-Defined Data Center acquisisce informazioni sul ruolo dell’applicazione, sulla sua scalabilità e sulla sua location. Di conseguenza, viene applicata la politica più appropriata, permettendo così alle applicazioni all’interno del data center di comunicare tra loro in tutta sicurezza. Ad esempio, quando vengono aggiunti nuovi server, oppure viene cambiato un indirizzo IP, l’oggetto è già equipaggiato, e gli vengono trasferite le politiche di sicurezza più coerenti, eliminando la necessità di un intervento manuale.

Proprio come ha trainato lo sviluppo di data center scalabili, flessibili e facili da gestire, la virtualizzazione adesso è a capo della sicurezza dei data center di ultima generazione. Attraverso la micro-segmentazione SDDC veicolata con una piattaforma di sicurezza integrata e virtualizzata, i servizi di Advanced Security e di Threat Prevention vengono applicati in modo dinamico ovunque siano necessari, in tutto l’ambiente del Software-Defined Data Center. In questo modo, si introducono guardie armate all’interno del caveau dell’organizzazione, difendendo tutti i depositi di sicurezza e i beni che custodiscono – e contribuendo a evitare che i data center cadano vittime di attacchi in stile Hatton Garden.

Per maggiori informazioni consultate la pagina ufficiale.