Le minacce e il numero di attacchi contro i dispositivi connessi a internet continuano a crescere, ma si basano su punti deboli della sicurezza già noti, come software non aggiornati e password deboli.

Lo rileva il nuovo report intitolato IoT threats: same hacks, new devices del fornitore di cyber security F-Secure, che usa dati raccolti e analizzati dai suoi Laboratori sottolineando che le minacce che prendono di mira i dispositivi internet of things stanno iniziando a moltiplicarsi più rapidamente che in passato.

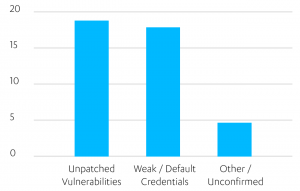

Il numero di minacce IoT osservato dai Laboratori F-Secure è raddoppiato nel 2018, crescendo da 19 a 38 in un solo anno. Ma molte di queste minacce usano ancora tecniche conosciute e prevedibili per compromettere i dispositivi. Le minacce che prendono di mira credenziali deboli o quelle predefinite fornite dal produttore, oppure le vulnerabilità non risolte, o tutte queste insieme, hanno costituito l’87% delle minacce osservate.

A quanto pare, i maggiori produttori di device stanno prestando più attenzione alla sicurezza che non in passato, ma c’è un gran numero di dispositivi di numerosi produttori che non offrono molto in termini di sicurezza e privacy agli utenti finali.

A quanto pare, i maggiori produttori di device stanno prestando più attenzione alla sicurezza che non in passato, ma c’è un gran numero di dispositivi di numerosi produttori che non offrono molto in termini di sicurezza e privacy agli utenti finali.

Come riferito in una nota ufficiale da Tom Gaffney, F-Secure Operator Consultant: «I grandi come Google e Amazon hanno fatto passi da gigante nei loro prodotti per la smart home grazie all’enorme sostegno di hacker etici come il nostro Mark Barnes, che ha eseguito il primo proof of concept per l’hacking di Echo nel 2017. Ma per anni i produttori hanno rilasciato sul mercato prodotti senza pensare molto alla sicurezza, quindi molti dispositivi ‘smart’ in circolazione sono vulnerabili ad attacchi relativamente semplici».

Le minacce IoT sono state riscontrate raramente prima del 2014, si spiega nel report. Ma ciò è cambiato con il rilascio del codice sorgente per Gafgyt – una minaccia che ha preso di mira una varietà di dispositivi IoT, inclusi i dispositivi BusyBox, le telecamere a circuito chiuso (CCTV) e molti registratori video digitali (DVR).

Nell’Ottobre 2016, Mirai, che è stato sviluppato dal codice di Gafgyt, è diventato il primo malware IoT a raggiungere notorietà a livello globale quando la sua massiccia botnet è stata utilizzata per lanciare uno dei più grandi attacchi denial-of-service distribuiti nella storia.

Nell’Ottobre 2016, Mirai, che è stato sviluppato dal codice di Gafgyt, è diventato il primo malware IoT a raggiungere notorietà a livello globale quando la sua massiccia botnet è stata utilizzata per lanciare uno dei più grandi attacchi denial-of-service distribuiti nella storia.

Il codice di Mirai è pubblico “per scopi di Ricerca/Sviluppo IoC” dal 2016. Originariamente, utilizzava 61 combinazioni univoche di credenziali utilizzate per le infezioni. Entro tre mesi, quel numero aveva raggiunto quasi i 500. Ed è incredibilmente prevalente come famiglia di malware. Circa il 59% del traffico di attacco rilevato dai server honeypot di F-Secure nel 2018 ha preso di mira le porte Telnet esposte, con tentativi di Mirai di diffondersi.

I guai iniziano con le supply chain dei produttori

Secondo Jarno Niemela, F-Secure Labs Principal Researcher: «La maggior parte dei vendor di dispositivi rilasciano kit di sviluppo software per i chipset che utilizzano nelle loro smart camera, smart appliance e altri dispositivi IoT. Ecco da dove vengono le vulnerabilità e altri problemi. I produttori di dispositivi devono iniziare a chiedere di più in termini di sicurezza da questi fornitori e anche essere pronti a rilasciare aggiornamenti e patch non appena disponibili».

Il report di F-Secure IoT threats: same hacks, new devices include anche:

- Un rapido excursus delle minacce IoT dall’inizio del millennio fino al 2018

- Una panoramica dei fallimenti e delle potenziali speranze di una regolamentazione

- Uno sguardo ai potenziali rischi per la privacy associati ai dispositivi IoT

Il report completo è disponibile QUI