I ricercatori di CPR avvertono di un forte aumento degli attacchi di vishing in concomitanza con l’aumento del lavoro da remoto. Il vishing, una combinazione di ‘voce’ e ‘phishing’, è una truffa telefonica progettata per indurre una persona a condividere informazioni personali o dell’azienda. Durante la telefonata, gli aggressori impersonificano i dipendenti dell’azienda, spesso provenienti dai dipartimenti di finanza, risorse umane o legale, e sfruttano le tecniche di ingegneria sociale per ingannare le vittime e indurle a condividere le credenziali del proprio conto, le informazioni bancarie o altre informazioni sull’azienda. Gli aggressori utilizzano poi le informazioni per rubare i fondi della vittima e/o consegnare malware distruttivi.

L’avvertimento dei ricercatori Check Point segue una raccomandazione congiunta emessa nell’agosto 2020 dalla Cybersecurity and Infrastructure Security Agency (CISA) e dall’FBI, che avverte di un’ondata di attacchi vishing contro aziende del settore privato negli Stati Uniti. Secondo l’advisory, gli attori della minaccia in genere chiamano i dipendenti che lavorano da casa per raccogliere le credenziali di accesso alle reti aziendali, che poi monetizzano vendendo l’accesso ad altri gruppi.

Recentemente, ai ricercatori CPR è stato chiesto di indagare su due attacchi contro i dipendenti di una società internazionale. La società ha ricevuto un totale di 6 telefonate in tre mesi. Due di queste telefonate sono descritte in dettaglio qui di seguito per istruire meglio i lavoratori a distanza sulla natura degli attacchi di vishing.

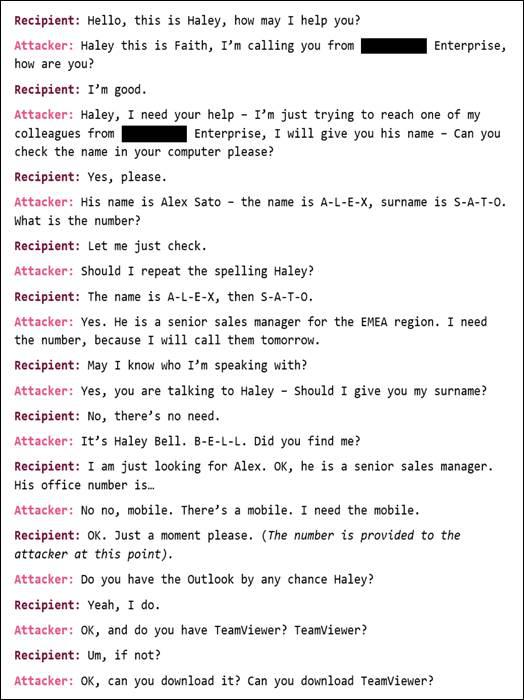

La prima chiamata

Un aggressore ha chiamato il centro di supporto tecnico dell’azienda attraverso un numero disponibile al pubblico, chiedendo di parlare con un dipendente in particolare. L’aggressore si è presentato come un collega, dipendente dell’azienda, utilizzando un accento simile a quello del dipendente vero. Durante la chiamata, l’aggressore ha richiesto il numero di telefono di altri due dipendenti, veri dipendenti dell’azienda.

La richiesta è stata cortese e accompagnata da un corretto spelling dei nomi, e poco dopo, il chiamante ha suggerito al destinatario di installare TeamViewer – un’applicazione di controllo remoto – presumibilmente per aiutare il destinatario a localizzare il numero di telefono desiderato.

Si può presumere che il chiamante sia stato accuratamente selezionato per corrispondere alla descrizione del dipendente utilizzato come copertura, e che gli aggressori abbiano verificato che il dipendente stesse ancora lavorando presso l’azienda.

In base al prefisso, è sembrato che la chiamata provenisse da Miami. Dopo ulteriori indagini, è stato scoperto che lo stesso numero di telefono era stato utilizzato e segnalato come phishing da utenti dell’Asia meridionale – Singapore, Filippine e Giappone, oltre che dall’Europa – Regno Unito, Polonia e Bulgaria. Gli individui hanno riferito che i chiamanti dello stesso numero hanno chiesto i dettagli di contatto dei colleghi. In totale, il numero di telefono è stato richiesto 95 volte negli ultimi 120 giorni.

Figura 1. Trascrizione parziale della prima chiamata

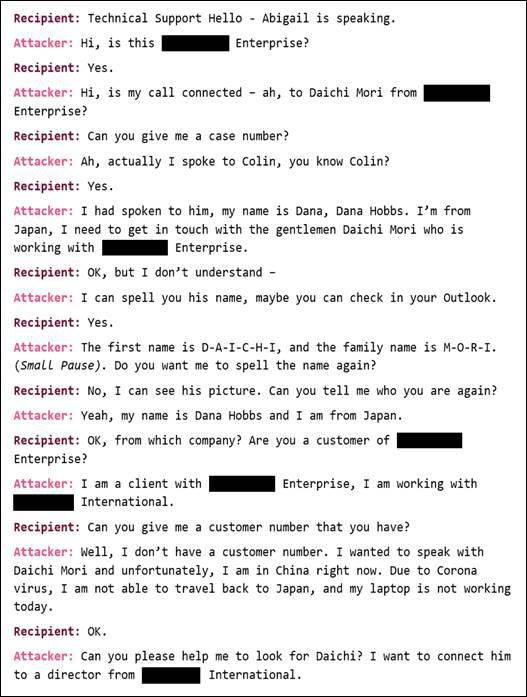

La seconda chiamata

Analogamente all’episodio di cui sopra, l’aggressore ha contattato il centro di assistenza tecnica dell’azienda attraverso un numero telefonico accessibile al pubblico, chiedendo di parlare con un altro dipendente. In questo caso, l’aggressore ha condiviso una storia di copertura, coinvolgendo un’importante società di telecomunicazioni. Questa volta, ha usato un numero di telefono senza che si sapesse nulla delle segnalazioni di spam trovate online, proveniente da San Francisco. Di seguito è riportata una trascrizione parziale della chiamata. Tutti i nomi sono stati sostituiti per proteggere l’identità degli obiettivi.

Figura 2. Trascrizione parziale della seconda chiamata

“Gli attacchi di vishing sono tra le maggiori minacce informatiche che i lavoratori remoti si trovano oggi ad affrontare, poiché questi tipi di attacchi sono ormai chiaramente una tendenza preoccupante per il 2020. In questi attacchi, l’aggressore controlla i vostri canali di informazione, lasciandovi senza una fonte affidabile per la verità. Una persona non può dire cosa è reale o falso. Stiamo vedendo che sempre più attacchi informatici, in più fasi, includono anche chiamate di vishing, per vari motivi. Per prima cosa gli attacchi di vishing aiutano gli hacker nella loro fase di ricognizione, dove possono apprendere di più sui loro obiettivi. In secondo luogo, gli attacchi in vishing rafforzano la fase di phishing, poiché la combinazione di una chiamata con un messaggio SMS, ad esempio, aumenta l’inganno. In terzo luogo, gli attacchi di vishing diventano il fulcro dei principali cyber-attacchi, come l’inganno alle vittime per fargli trasmettere i codici 2FA inviati via SMS o a concedere l’accesso a un determinato sistema, come è avvenuto nell’hijacking degli account Twitter all’inizio di quest’anno. I lavoratori da remoto dovrebbero imparare ovunque a non sovra-condividere e a verificare costantemente l’autenticità di chi si trova al telefono” ha spiegato Lotem Finkelsteen, Manager di Threat Intelligence di Check Point.