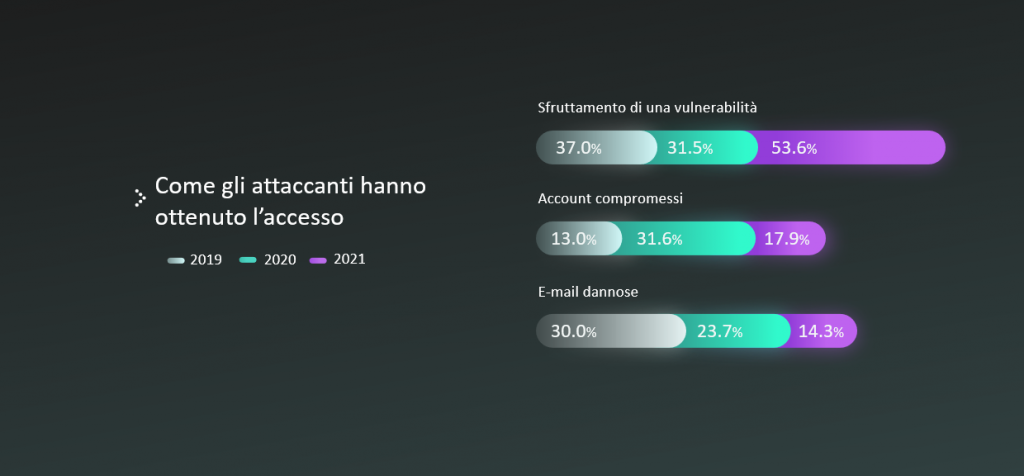

Secondo il recente report Kaspersky Incident Response Analytics, più della metà (53,6%) dei cyberattacchi nel 2021 è iniziato con lo sfruttamento di una vulnerabilità. Inoltre, sono stati riscontrati altri metodi comuni di attacco iniziale quali account compromessi e e-mail dannose. Quando gli attaccanti pianificano le loro campagne, di solito puntano a trovare problemi di sicurezza facilmente identificabili, come server pubblici con vulnerabilità note, password scadenti o account compromessi. Anno dopo anno questi vettori di attacco iniziali hanno portato a un numero crescente di incidenti di cybersecurity gravi.

L’analisi dei dati anonimi dei casi di incident response gestiti in tutto il mondo dal Kaspersky Global Emergency Response Team (GERT) dimostra che lo sfruttamento delle applicazioni rivolte al pubblico, accessibili sia dalla rete interna che da Internet, è diventato il vettore iniziale più usato per accedere alla rete perimetrale di un’organizzazione. La percentuale di questo metodo che impiegano le app come vettori di attacco iniziale è aumentata dal 31,5% nel 2020 al 53,6% nel 2021, mentre l’uso di account compromessi e di e-mail dannose è diminuito rispettivamente dal 31,6% al 17,9% e dal 23,7% al 14,3%. Questo cambiamento è probabilmente legato alle vulnerabilità scoperte lo scorso anno sui server Microsoft Exchange. La diffusione di questo servizio di posta e la disponibilità pubblica di exploit per queste vulnerabilità hanno portato a un numero enorme di incidenti correlati.

Approfondendo l’impatto degli attacchi, il problema principale affrontato dalle aziende negli ultimi tre anni è stata la crittografia dei file, una delle tipologie di ransomware più comuni che priva le organizzazioni dell’accesso ai propri dati. Inoltre, il numero di organizzazioni che hanno riscontrato la presenza di cryptor nella propria rete è aumentato significativamente nel periodo osservato (dal 34% nel 2019 al 51,9% nel 2021). Un altro aspetto allarmante è che in ben oltre la metà dei casi (62,5%), gli attaccanti trascorrono più di un mese all’interno della rete prima di criptare i dati.

Come specificato dallo studio che indaga sui vettori di attacco, i criminali informatici riescono a passare inosservati all’interno di un’infrastruttura soprattutto grazie agli strumenti del sistema operativo, ai noti strumenti offensivi e all’uso di framework commerciali, che sono coinvolti nel 40% di tutti gli incidenti. Dopo la fase iniziale di intrusione, gli attaccanti usano strumenti legittimi per scopi diversi: PowerShell per raccogliere dati, Mimikatz per l’escalation dei privilegi, PsExec per eseguire comandi da remoto o framework quali Cobalt Strike per tutte le fasi dell’attacco.

“Il nostro report dimostra che un’adeguata politica di gestione delle patch può da sola ridurre del 50% le probabilità di successo di un attacco. Questo conferma, ancora una volta, la necessità di misure di cybersecurity di base. Allo stesso tempo, anche l’implementazione più completa di tali misure non può garantire una difesa senza compromessi. Dato che gli avversari ricorrono a diversi metodi malevoli, il modo migliore per proteggere la vostra azienda è quello di utilizzare strumenti e approcci che consentano di notare e bloccare l’azione avversaria durante le diverse fasi di attacco,” ha commentato Konstantin Sapronov, Head del Global Emergency Response Team.

Per ridurre al minimo l’impatto di un attacco, Kaspersky consiglia di:

- Eseguire il backup dei dati in modo da poter accedere ai file importanti in caso di attacco ransomware e usare soluzioni in grado di bloccare qualsiasi tentativo di crittografia dei dati.

- Collaborare con un partner Incident Response Retainer di fiducia per affrontare gli incidenti con accordi rapidi sui livelli di servizio (SLA).

- Formare costantemente il team di incident response al fine di rimanere sempre al passo con l’evoluzione del panorama delle minacce.

- Implementare programmi di sicurezza rigorosi per le applicazioni con informazioni di identificazione personale.

- Comprendere i profili degli avversari che colpiscono il settore e la regione di appartenenza per dare priorità allo sviluppo delle operazioni di sicurezza.

- Implementare una soluzione Endpoint Detection and Response con un servizio Managed Detection and Response gestito per riconoscere e reagire tempestivamente agli attacchi.