Diventare un’azienda senza password è un’operazione complessa e il suo successo dipende dalle specifiche esigenze di business e dalla selezione dei migliori fattori di autenticazione. L’eliminazione totale delle password è ancora lontana, ma è possibile ridurne il numero implementando le soluzioni di Identity Access Management (IAM) necessarie per supportare per i casi d’uso in essere in azienda.

Le funzionalità delle soluzioni di Identity IAM

Quando si prendono in considerazione le soluzioni di Identity Access Management, è importante ricercare le seguenti funzionalità:

- Zero Sign-On (ZSO). Il primo pilastro di una vera soluzione passwordless, lo Zero Sign-On, utilizza robusti standard crittografici, come i certificati, e combina le identità degli utenti alle informazioni contestuali come le impronte digitali dei dispositivi e la postura di sicurezza. ZSO consente agli utenti di accedere senza problemi ad applicazioni e servizi assegnati senza ulteriori autenticazioni, una volta che i loro dispositivi sono stati verificati e soddisfano i requisiti di sicurezza. È opportuno combinare ZSO con ulteriori fattori di autenticazione senza password che si adattino alle singole esigenze aziendali per migliorarne usabilità e sicurezza.

- Integrazione e supporto di FIDO2. Quasi tutti i vendor di Identity supportano la Web Authentication (WebAuthN) FIDO2, standard fondamentale per consentire l’autenticazione senza password agli utenti tradizionali. Insieme a FIDO2, i passkey di FIDO sono un nuovo fattore di multi-device passwordless che utilizzano le funzionalità di protezione dei dispositivi, migliorando ulteriormente l’esperienza utente. Inoltre, i passkey sono a prova di phishing ed eliminano i vettori di attacco possibili con fattori come l’MFA che richiedono interazione umana.

- Autenticazione degli endpoint senza password. In un mondo multi-device, è essenziale affrontare l’autenticazione degli endpoint come quella associata ad applicazioni e risorse interne. L’autenticazione passwordless degli endpoint può offrire una migliore user experience e maggiore sicurezza, senza impatti negativi sulla produttività degli utenti.

- Accesso VPN sicuro per utenti remoti e ibridi. Controllo di sicurezza fondamentale per consentire autenticazione sicura di utenti remoti e ibridi, si consiglia di utilizzare l’MFA adattiva quando accedono a una rete aziendale tramite VPN. L’applicazione dell’MFA per le VPN protegge l’accesso remoto a rete, applicazioni e risorse on-premise, offrendo un’esperienza di login sicura ma priva di attrito, che valuta e interviene continuamente con fattori senza password, in base all’analisi di contesto e rischio.

- Sostituzione self-service dell’autenticatore passwordless. Per una vera esperienza senza password, è fondamentale implementare una soluzione che offra agli utenti la possibilità di autoiscriversi, sostituire ed eliminare gli autenticatori senza password con controlli di sicurezza appropriati, oltre a scegliere tra un’ampia gamma di autenticatori passwordless alternativi. Ad esempio, supponiamo che un utente perda la sua YubiKey o il cellulare. In questo caso, dovrebbe essere in grado di sostituire il fattore di autenticatore senza password scegliendo tra diverse opzioni con gli opportuni controlli di sicurezza.

Pianificare il passwordless

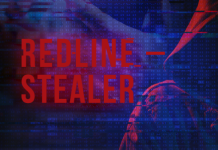

La scarsa sicurezza delle password continua a mettere a rischio le aziende e gli attacchi informatici di alto profilo che utilizzano login rubati o trafugati dai dipendenti per violare e dirottare interi sistemi IT sono in aumento. È importante ricordare che l’autenticazione senza password è solo un pezzo del puzzle della sicurezza aziendale, e quando si valuta un eventuale passaggio, è opportuno porsi le seguenti domande:

- Quali sono i casi d’uso più adatti all’autenticazione senza password?

- Chi sono gli utenti più a rischio in azienda?

- Quali fattori passwordless offrono il giusto livello di sicurezza ed ergonomia?

- Qual è il modo migliore per sperimentare e scalare l’eliminazione delle password senza interrompere l’attività o introdurre ulteriori rischi?

Come per qualsiasi altra iniziativa legata alla Identity Security, il passaggio al passwordless richiede strategia, pianificazione, partnership con fornitori di fiducia e un movimento disciplinato verso adozione aziendale e formazione continua. Il supporto dei vertici è assolutamente necessario per guidarla, così come la scelta di un fornitore esperto e consolidato che ne segua il percorso.

Come per qualsiasi altra iniziativa legata alla Identity Security, il passaggio al passwordless richiede strategia, pianificazione, partnership con fornitori di fiducia e un movimento disciplinato verso adozione aziendale e formazione continua. Il supporto dei vertici è assolutamente necessario per guidarla, così come la scelta di un fornitore esperto e consolidato che ne segua il percorso.

Di Massimo Carlotti, Sales Engineering Manager Italy di CyberArk