A cura di Gonzalo Chain, Sales manager leader for Fraud and CyberSec di RSA

Gli account checker sono in circolazione da molto tempo, ma i casi di frode as-a-service si sono evoluti molto più rapidamente negli ultimi due anni a causa dell’elevato volume registrato di furti di password. Gli strumenti di credential stuffing come Sentry MBA e SNIPR sono popolari tra i criminali; tuttavia, il loro utilizzo è ristretto a causa della disponibilità limitata delle configurazioni predefinite, soprattutto per siti web di grandi dimensioni. Recentemente RSA ha identificato una piattaforma online per lo sviluppo di account checker che siano in grado di attaccare praticamente qualsiasi sito web. Oltre a facilitare la creazione di nuovi checker, il sito ha anche generato una nuova fonte di reddito per i truffatori, in quanto le entrate provenienti da ogni checker vengono spartite tra il proprietario del sito e lo sviluppatore. Questo ha introdotto nuove opportunità per i truffatori di attaccare organizzazioni che tradizionalmente non erano prese di mira dagli attacchi ‘account takeover’.

Una panoramica sul checking di account

Gli account checker sono strumenti automatici utilizzati dai truffatori per testare le combinazioni nome utente-password e verificarne la validità. La maggior parte di questi tool è relativamente semplice: ricevono un elenco di credenziali in un formato predeterminato come input, quindi eseguono un’iterazione per determinare quali funzionano. I checker più avanzati possono anche ricevere un elenco di proxy SOCKS5 per mascherare la loro attività di controllo. La maggior parte dei checker utilizza la libreria CURL (una libreria di codici comune per l’interazione con i server remoti) per i propri tentativi di accesso e quindi legge la risposta dal sito per determinare se l’accesso abbia avuto o meno esito positivo. In caso di successo, alcuni checker sono anche in grado di recuperare informazioni relative all’account, come la carta di credito ad esso associata, l’indirizzo di fatturazione e l’elenco degli ordini.

Per anni, gli account checker sono stati relativamente rari in quanto i truffatori si concentravano sullo sfruttamento di carte di credito compromesse. Fino a poco tempo fa, il numero di checker di carte di credito, che verificano se una carta di credito è valida attraverso modalità simili a quelle utilizzate dagli account checker, superava il numero di questi ultimi. I pochi account checker disponibili si focalizzavano su servizi online di grandi dimensioni come eBay e PayPal, che all’epoca erano altamente interessati dal phishing e da altri metodi di attacco.

Tuttavia, negli ultimi anni RSA ha osservato un cambiamento nella rete criminale per cui sempre più truffatori si stanno concentrando sull’acquisizione di account: questo può essere attribuito a diversi fattori. Innanzitutto, i metodi avanzati di sicurezza implementati dalle istituzioni finanziarie hanno creato enormi barriere per ostacolare le frodi che spingono i criminali meno sofisticati verso altri vettori di attacco. Se in passato un truffatore commetteva una frode in ambito e-commerce utilizzando una carta di credito compromessa e l’opzione di “guest checkout”, oggi molti utilizzano l’account takeover con i clienti esistenti al fine di ridurre il rischio di essere segnalati per frode. Inoltre, molti dei conti sono usati come infrastrutture per frodare ulteriormente individui e organizzazioni: ad esempio, gli account compromessi per i siti di incontri vengono utilizzati per truffe romantiche, mentre gli account compromessi di società di hosting vengono utilizzati per creare siti web di phishing.

Un altro esempio di questo spostamento verso l’account takeover è la crescente popolarità degli account store. Analogamente ai negozi di carte di credito, si tratta di siti web completamente automatizzati che consentono ai truffatori di acquistare account compromessi.

Una piattaforma di account checking

I tradizionali siti web di account checking offrono un elenco di checker per centinaia di siti web diversi.

Recentemente, RSA ha scoperto un sito per l’account checking che include anche una piattaforma per consentire ai truffatori di sviluppare il proprio checker di account, non disponibile tra quelli elencati. Il sito divide i guadagni del checker con il suo sviluppatore, offrendo un incentivo ai truffatori a utilizzare lo studio aumentando la selezione di strumenti a disposizione.

Lo studio offre un’interfaccia utente per la progettazione di un nuovo checker, che permette all’utente di definire i diversi passaggi per il controllo di un account. Ogni passaggio è costituito da richieste di pagine POST e GET inviate dal browser durante la comunicazione con il sito web. L’utente può anche impostare intestazioni specifiche che vengono inviate con ogni passaggio nel caso in cui il sito web a cui vengono verificate le credenziali ne richieda il login.

Inoltre, la piattaforma consente ai suoi utenti di richiedere che vengano creati dei checker personalizzati e concede loro anche dei crediti nel caso la loro richiesta sia soddisfatta.

Una volta definiti i diversi passaggi, il checker è pronto per essere utilizzato; restituirà TRUE su un account valido e FALSE su un account non valido.

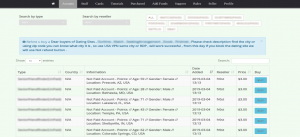

Gli sviluppatori hanno una dashboard designata sul sito attraverso la quale possono tracciare le prestazioni dei propri checker. Ad esempio, possono vedere quanti utenti sono stati esposti al loro checker, quanti controlli sono stati effettivamente eseguiti e quanti soldi hanno guadagnato da ciascuno di essi.

Conclusioni

Mentre gli altri siti di account checking sono limitati dalla quantità di lavoro che i i propri operatori devono svolgere, questa nuova piattaforma abilita la creazione di checker di account da parte di tutta la comunità dei truffatori. Di conseguenza, il numero e la varietà di siti web che dispongono di checker dedicati sul dark web sono cresciuti in modo esponenziale. Attualmente sono oltre 500 i checker di siti web a loro disposizione e RSA prevede che questo numero crescerà ulteriormente man mano che i siti guadagneranno più popolarità. Pertanto, le organizzazioni, indipendentemente dalle dimensioni o dal settore in cui operano, dovrebbero aspettarsi una crescita degli attacchi di credential staffing e di account takeover automatizzati.

Può essere difficile individuare gli attacchi automatici perché gli strumenti legacy non sono progettati o architettati per cercarli. I checker degli account si basano su script che seguono un set specifico di richieste di pagine e generano pattern che possono essere identificati durante l’analisi dei log delle attività. Questi schemi possono aiutare a bloccare i tentativi di accesso successivi condotti da uno stesso checker. Inoltre, dal momento che molti checker utilizzano server proxy, questi modelli non dovrebbero basarsi esclusivamente su indirizzi IP, ma piuttosto su intestazioni specifiche o caratteristiche uniche che possono verificarsi durante il login.

L’adozione di tecnologie che sfruttano l’analisi del comportamento può assicurare agli utenti autenticati e agli ospiti anonimi di interagire con le applicazioni nei modi previsti. Le analisi comportamentali possono identificare modelli di comportamento insoliti su entrambe le applicazioni web e mobili, distinguendo, ad esempio, il modo in cui un utente naviga in un sito o un’attività robotica che effettua migliaia di tentativi di accesso in pochi minuti.

La vecchia combinazione nome utente/password non è più sufficiente come forma di autenticazione da parte dell’utente. L’uso dell’autenticazione multi-fattore, dell’autenticazione adattiva e dell’analisi dei rischi delle transazioni per controllare i segnali di frode basati su dispositivo, comportamento degli utenti e altri indicatori rappresenta un’altra modalità fondamentale di prevenzione degli attacchi di account takeover in caso un tentativo di login vada a buon fine.