FireEye Mandiant ha recentemente scoperto una nuova famiglia di malware utilizzato da APT41 (un gruppo APT cinese) che è stato progettato per monitorare e salvare il traffico SMS da specifici numeri di telefono, numeri IMSI e parole chiave per i successivi furti. Chiamato MESSAGETAP, lo strumento è stato sviluppato da APT41 a sostegno degli sforzi di spionaggio cinesi. Le operazioni di APT41 hanno incluso missioni di spionaggio informatico sponsorizzate dallo Stato e intrusioni motivate finanziariamente. Queste operazioni si sono estese dal 2012 ad oggi. Per una panoramica di APT41, è possibile consultare il blog post di agosto 2019 di FireEye o il rapporto completo.

MESSAGETAP è stato segnalato per la prima volta agli abbonati a FireEye Threat Intelligence nell’agosto 2019 e inizialmente discusso pubblicamente in una presentazione APT41 al FireEye Cyber Defense Summit 2019.

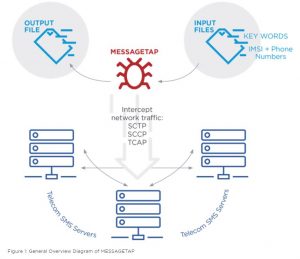

Panoramica di MESSAGETAP

L’ultimo strumento di spionaggio di APT41, MESSAGETAP, è stato scoperto durante un’indagine del 2019 presso un fornitore di reti di telecomunicazioni all’interno di un cluster di server Linux. In particolare, questi server Linux funzionavano come server dello Short Message Service Center (SMSC). Nelle reti mobili, gli SMSCs sono responsabili dell’instradamento dei messaggi Short Message Service (SMS) verso un destinatario previsto o della loro memorizzazione fino a quando il destinatario non si è messo in linea. Con questo sfondo, scaviamo più a fondo nel malware stesso.

MESSAGETAP è un minatore di dati ELF a 64 bit caricato inizialmente da uno script di installazione. Una volta installato, il malware controlla l’esistenza di due file: keyword_parm.txt e parm.txt e tenta di leggere i file di configurazione ogni 30 secondi. Se esistono entrambi, i contenuti vengono letti e XOR decodificato con la stringa:

- http://www.etsi.org/deliver/etsi_ts/123000_123099/123040/04.02.00_60/ts_123040v040200p.pdf

- È interessante notare che questa chiave XOR porta a un URL di proprietà dell’Istituto europeo per le norme di telecomunicazione (ETSI). Il documento spiega il Short Message Service (SMS) per le reti GSM e UMTS. Descrive l’architettura, i requisiti e i protocolli per gli SMS.

Questi due file, keyword_parm.txt e parm.txt, contengono le istruzioni per MESSAGETAP per mirare e salvare il contenuto dei messaggi SMS.

- Il primo file (parm.txt) è un file contenente due liste:

- imsiMap: Questo elenco contiene i numeri IMSI (International Mobile Subscriber Identity Identity). I numeri IMSI identificano gli abbonati su una rete cellulare.

- Mappa telefonica: L’elenco phoneMap contiene i numeri di telefono.

- Il secondo file (keyword_parm.txt) è un elenco di parole chiave che viene letto in keywordVec.

Entrambi i file vengono cancellati dal disco una volta che i file di configurazione vengono letti e caricati in memoria. Dopo aver caricato i file delle parole chiave e dei dati del telefono, MESSAGETAP inizia a monitorare tutte le connessioni di rete da e verso il server. Utilizza la libreria libpcap per ascoltare tutto il traffico e analizza i protocolli di rete a partire dai livelli Ethernet e IP. Continua l’analisi dei livelli di protocollo, inclusi SCTP, SCCP e TCAP. Infine, il malware analizza ed estrae i dati dei messaggi SMS dal traffico di rete:

- Il contenuto degli SMS

- Il numero IMSI

- Il mittente e i numeri di telefono dei destinatari

Il malware cerca i contenuti dei messaggi SMS per parole chiave della lista keywordVec, confronta il numero IMSI con i numeri della lista imsiMap e controlla i numeri di telefono estratti con i numeri della lista phoneMap.

Il malware confronta il numero IMSI e i numeri di telefono con i valori delle liste imsiMap e phoneMap. Se trovato, il malware XORs il contenuto e memorizza i dati. Se il malware non analizza correttamente un messaggio, lo scarica in un’altra posizione.

Significato dei file di input

I file di configurazione contestualizzano gli obiettivi di questa campagna di raccolta informazioni e monitoraggio. I dati in keyword_parm.txt contenevano termini di interesse geopolitico per la raccolta di intelligence cinese. I due elenchi phoneMap e imsiMap da parm.txt contenevano un alto volume di numeri di telefono e numeri IMSI.

Per una rapida revisione, i numeri IMSI sono utilizzati sia nelle reti di telefonia mobile GSM (Global System for Mobiles) che UMTS (Universal Mobile Telecommunications System) e si compone di tre parti:

- Mobile Country Code (MCC)

- Mobile Network Code (MNC)

- Mobile Station Identification Number (MSIN)

Il Mobile Country Code corrisponde al paese dell’abbonato, il Mobile Network Code corrisponde al provider specifico e il Mobile Station Identification Number è legato in modo univoco ad un abbonato specifico.

L’inclusione di entrambi i numeri di telefono e IMSI mostra la natura altamente mirata di questa intrusione informatica. Se un messaggio SMS conteneva un numero di telefono o un numero IMSI che corrispondeva all’elenco predefinito, è stato salvato in un file CSV per un successivo furto da parte dell’attore della minaccia.

Allo stesso modo, l’elenco delle parole chiave conteneva elementi di interesse geopolitico per la raccolta di intelligence cinese. Gli esempi sanificati includono i nomi di leader politici, organizzazioni militari e di intelligence e movimenti politici in contrasto con il governo cinese. Se un messaggio SMS contenesse queste parole chiave, MESSAGETAP salverebbe il messaggio SMS in un file CSV per un successivo furto da parte dell’attore della minaccia.

Oltre al furto via SMS di MESSAGETAP, FireEye Mandiant ha anche identificato l’attore della minaccia che interagisce con i database dei record di dettaglio delle chiamate (CDR) per interrogare, salvare e rubare i record durante questa stessa intrusione. Le registrazioni del CDR corrispondevano a persone straniere di alto livello che interessavano i servizi segreti cinesi. Le informazioni sul CDR Targeting forniscono una panoramica di alto livello sulle chiamate telefoniche tra individui, compresi tempo, durata e numeri di telefono. Al contrario, MESSAGETAP cattura il contenuto di specifici messaggi di testo.

Guardando avanti

L’uso di MESSAGETAP e il targeting dei messaggi di testo sensibili e dei record di dettaglio delle chiamate in scala è rappresentativo della natura evolutiva delle campagne di spionaggio informatico cinese osservate da FireEye. L’APT41 e molti altri gruppi di minacce attribuiti agli attori statali cinesi hanno aumentato dal 2017 il loro interesse per le entità di dati a monte. Queste organizzazioni, che si trovano a più livelli sopra gli utenti finali, occupano punti di informazione critici in cui i dati provenienti da una moltitudine di fonti convergono in nodi singoli o concentrati. L’accesso strategico a queste organizzazioni, come i fornitori di telecomunicazioni, consente ai servizi di intelligence cinesi di ottenere dati sensibili in scala per un’ampia gamma di requisiti di intelligence prioritari.

Nel 2019, FireEye ha osservato quattro organizzazioni di telecomunicazioni prese di mira dagli attori dell’APT41. Inoltre, nel 2019 altri quattro enti di telecomunicazione sono stati presi di mira da gruppi di minaccia separati con sospette associazioni statali cinesi. Oltre agli organismi di telecomunicazione, APT41 ha preso di mira anche altri clienti verticali in possesso di dati sensibili relativi a specifici individui di interesse, come i principali servizi di viaggio e i fornitori di servizi sanitari. Ciò rispecchia una tendenza cinese in continua evoluzione, focalizzata sia sui dati a monte che sulla sorveglianza mirata. Per un’analisi più approfondita delle recenti tendenze cinesi in materia di spionaggio informatico, i clienti possono fare riferimento al FireEye Threat Intelligence Portal. L’argomento è stato informato anche in occasione del FireEye Cyber Defense Summit 2019.

FireEye valuta che questa tendenza continuerà in futuro. Di conseguenza, sia gli utenti che le organizzazioni devono considerare il rischio che i dati non criptati vengano intercettati a più livelli a monte della loro catena di comunicazione cellulare. Ciò è particolarmente critico per individui altamente mirati come dissidenti, giornalisti e funzionari che gestiscono informazioni altamente sensibili. Misure di sicurezza appropriate, come l’utilizzo di un programma di comunicazione che applica la crittografia end-to-end, possono ridurre in parte questo rischio. Inoltre, la formazione degli utenti deve far comprendere i rischi della trasmissione di dati sensibili tramite SMS. Più in generale, la minaccia per le organizzazioni che operano in momenti critici per la trasmissione di informazioni non potrà che aumentare man mano che rimarranno gli incentivi per determinati attori degli Stati nazionali ad ottenere dati che supportano direttamente i principali interessi geopolitici.