L’emergenza COVID-19 sta esercitando particolare pressione sulle organizzazioni che si occupano di commercio internazionale: i ricercatori di Kaspersky hanno scoperto che i cybercriminali nelle ultime settimane hanno iniziato a usare attivamente l’argomento per sviluppare attacchi di phishing. Da tempo i cybercriminali utilizzano email false, come finti ordini o prenotazioni, per colpire il settore logistico delle aziende, prendendo di mira diverse organizzazioni e diffondendo malware negli allegati di posta elettronica. Più le email assomigliano a possibili comunicazioni reali, con informazioni all’apparenza corrette, più riescono ad ingannare le vittime che le ricevono.

Con la diffusione dell’epidemia da Coronavirus e una presenza massiccia di notizie a tema, le truffe digitali riescono a sembrare sempre più convincenti. Lo scorso autunno gli esperti di Kaspersky hanno diffuso una ricerca sulla campagna RevengeHotels: i cybercriminali avevano inviato finte email di prenotazione mirate, riuscendo a imitare le comunicazioni di varie organizzazioni affidabili e persino di persone reali, a infettare così i computer degli hotel e a rubare i dati delle carte di credito dei clienti.

Questo tipo di phishing è particolarmente pericoloso per chi lavora all’interno di organizzazioni che si occupano della vendita di merci e che spesso ricevono richieste di forniture e ordini vari. In contesti di questo tipo è difficile stabilire se una email sia reale o meno, anche per i dipendenti più attenti e scrupolosi; per questo motivo questo tipo di truffa digitale continua a diffondersi.

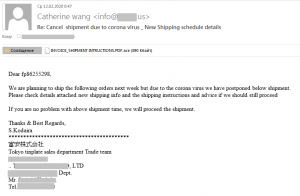

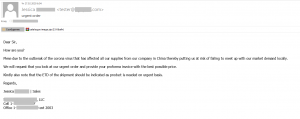

In casi più recenti, i criminali informatici hanno fatto riferimento, all’interno di false email, a fantomatici problemi di consegna di merci causati proprio dalla diffusione della pandemia: può trattarsi di una comunicazione relativa ad un fornitore in Cina che non è in grado di produrre i prodotti in tempo, oppure di una richiesta di verifica che il destinatario riceve per sapere se sia effettivamente in grado di evadere l’ordine che era stato accettato. In alcuni casi, i cybercriminali possono anche fare riferimento alla necessità di avere feedback urgenti, mettendo ulteriormente sotto pressione le vittime.

Lo scopo principale di questo tipo di email è quello di indurre il destinatario ad aprire un allegato malevolo, portando all’infezione del dispositivo in uso e dando così ai criminali informatici il controllo da remoto della macchina o addirittura l’accesso ai sistemi informatici dell’organizzazione. Per indurre le vittime a compiere questa azione, i criminali informatici chiedono alle stesse di controllare fantomatiche informazioni sulla consegna, sul pagamento o i dettagli dell’ordine che sembrano trovarsi proprio all’interno dell’allegato.

“Queste tipologie di attacco di phishing non sono così diffuse come quelle che siamo abituati a vedere di solito, ma spesso si concentrano in modo mirato su un gruppo di organizzazioni. La migliore protezione per questo tipo di cyberminaccia è una soluzione di sicurezza adeguata, in grado di rilevare diversi tipi di minacce digitali contenute all’interno degli allegati, grazie alla disponibilità di un database di catalogazione di questi tipi di truffe. Un altro consiglio che possiamo dare è quello di prestare sempre attenzione e di osservare con calma i dettagli, una buona abitudine che dobbiamo adottare indipendentemente dalle circostanze esterne”, ha commentato Tatyana Shcherbakova, Senior Web Content Analyst di Kaspersky.

Maggiori informazioni su diversi esempi di truffe legate al phishing e rivolte alle organizzazioni sono disponibili sul blog Kaspersky Daily.

Per evitare che le aziende diventino vittime di attacchi di spam e phishing, Kaspersky consiglia ai dipendenti di:

- Verificare l’estensione dei file in allegato. In caso di file eseguibili, molto probabilmente si tratta di allegati non sicuri.

- Verificare se l’azienda che risulta come mittente dell’email ricevuta esiste davvero, cercandola sul web o sui social media. Se non è possibile trovare alcuna prova online della sua esistenza, probabilmente non vale la pena avviare un contatto con quell’azienda.

- Verificare se le informazioni che risultano nella firma e nel campo “inviato” sono le stesse. Se ci sono delle differenze, è probabile che l’email sia spam.

- È importante ricordare sempre che i criminali informatici sono in grado di creare documenti falsi a partire dalle informazioni sull’azienda che usano come falso mittente della comunicazione. Se le informazioni contenute nell’email ufficiale combaciano con quelle che è possibile trovare nelle fonti ufficiali dell’organizzazione e nonostante questo ci sono ancora dei dubbi circa l’attendibilità dell’email, si può contattare direttamente l’azienda e avere conferma dell’invio della comunicazione.

Kaspersky raccomanda inoltre alle organizzazioni di seguire queste “best practice” per quanto riguarda la sicurezza informatica:

- Istituire un programma di formazione sulla cybersecurity per i dipendenti, per insegnare loro a riconoscere le email di phishing, a non aprire gli allegati e a non cliccare su link ricevuti da indirizzi sconosciuti o sospetti. Per rafforzare le loro competenze, è opportuno condurre regolarmente delle simulazioni di attacchi di phishing.

- Utilizzare una soluzione di cybersecurity specifica, come Kaspersky Total Security for Business, che include la protezione dalle minacce che riguardano le email e il Web, oltre a funzionalità di behavior detection e di prevenzione a livello degli exploit.

- Assicurarsi che la soluzione di sicurezza già in uso sia regolarmente aggiornata, così come tutti gli altri software utilizzati dall’azienda.