Che la guerra in Ucraina non fosse solo sul campo di battaglia è noto a tutti fin da subito. Dall’inizio dell’invasione Russa abbiamo assistito a migliaia di attacchi informatici ai danni di organizzazioni ucraine (e non solo). A marzo 2023, Kaspersky ha segnalato una nuova campagna APT nell’area del conflitto russo-ucraino, chiamata CommonMagic, che utilizza impianti PowerMagic e CommonMagic per attività di spionaggio. In corso dal settembre 2021, sfrutta un malware non ancora identificato per raccogliere dati dalle aziende prese di mira. Sebbene l’attore responsabile di questo attacco sia tuttora sconosciuto, gli esperti di Kaspersky hanno continuato a indagare per ottenere ulteriori informazioni, riconducendo l’attività a campagne ormai dimenticate.

Coma agisce la campagna CommonMagic?

La campagna CommonMagic recentemente scoperta utilizzava un framework modulare chiamato CloudWizard. La ricerca di Kaspersky ha identificato un totale di 9 moduli all’interno di questo framework, ciascuno responsabile di attività dannose distinte come la raccolta di file, il keylogging, l’acquisizione di screenshot, la registrazione di input del microfono e il furto di password. In particolare, uno dei moduli si concentra sull’esfiltrazione dei dati dagli account Gmail. Grazie all’estrazione dei cookie di Gmail dai database del browser, questo modulo può accedere e sottrarre i registri delle attività, gli elenchi dei contatti e tutti i messaggi e-mail associati agli account presi di mira.

Inoltre, i ricercatori hanno scoperto che la campagna CommonMagic ha ampliato il suo raggio d’azione: se gli obiettivi precedenti erano principalmente situati nelle regioni di Donetsk, Luhansk e Crimea, ora l’area si è estesa coinvolgendo singoli utenti, organizzazioni diplomatiche e di ricerca nell’Ucraina occidentale e centrale.

CommonMagic: Kaspersky ha notato qualcosa di familiare

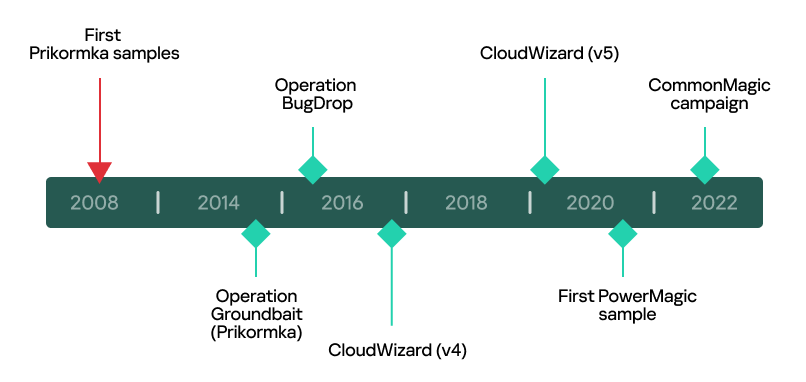

Dopo aver condotto un’approfondita ricerca su CloudWizard, gli esperti di Kaspersky sono riusciti ad attribuirlo a un attore noto. Hanno, infatti, osservato notevoli corrispondenze tra CloudWizard e due campagne precedentemente documentate, Operation Groundbait e Operation BugDrop, che presentavano somiglianze relative al codice, ai modelli di denominazione ed elencazione dei file, all’hosting da parte di servizi di hosting ucraini e ai profili delle vittime condivisi nell’Ucraina occidentale e centrale, nonché nell’area di conflitto dell’Europa orientale.

Inoltre, CloudWizard rivela anche analogie con la campagna CommonMagic, recentemente segnalata. Alcune sezioni del codice sono identiche, utilizzano la stessa libreria di crittografia, seguono un formato di denominazione dei file simile e condividono l’ubicazione delle vittime nell’area di conflitto dell’Europa orientale.

Sulla base di questi risultati, gli esperti di Kaspersky hanno concluso che le campagne dannose di Prikormka, Operation Groundbait, Operation BugDrop, CommonMagic e CloudWizard possono essere attribuite allo stesso attore.

Il commento dell’esperto

“Il responsabile di queste operazioni ha dimostrato un impegno costante nel cyberspionaggio, migliorando continuamente il proprio set di strumenti e prendendo di mira organizzazioni di interesse per oltre quindici anni. I fattori geopolitici continuano a essere una motivazione significativa per gli attacchi APT e, data la tensione prevalente nell’area del conflitto russo-ucraino, prevediamo che questo attore continuerà a svolgere le sue attività anche in futuro”, ha commentato Georgy Kucherin, Security Researcher di Kaspersky’s Global Research and Analysis Team.

I consigli di Kaspersky

Per proteggersi da attacchi mirati da parte di un attore noto o sconosciuto, i ricercatori di Kaspersky consigliano di:

- Fornire al proprio team SOC la possibilità di accedere alle informazioni più recenti sulle minacce (TI).

- Aggiornare il proprio team di cybersecurity per affrontare le minacce mirate più recenti grazie a sessioni di formazione online.

- Per monitorare, analizzare e risolvere tempestivamente gli incidenti a livello di endpoint, implementare soluzioni EDR.

- Oltre ad adottare una protezione degli endpoint, è importante implementare una soluzione di sicurezza aziendale che rilevi precocemente le minacce avanzate a livello di rete.

- Dato che molti attacchi mirati iniziano con il phishing o altre tecniche di social engineering, è importante prevedere training di sensibilizzazione alla sicurezza e trasmettere le competenze pratiche al proprio team.