Almeno dalla fine del 2020, i ricercatori di Proofpoint hanno osservato delle anomalie nell’attività di phishing di TA453 (che si sovrappone ai gruppi pubblicamente noti come Charming Kitten, PHOSPHORUS e APT42), in cui l’attore della minaccia si è allontanato dalle sue tradizionali tecniche di phishing e dalle vittime target. Un tratto distintivo delle campagne email di TA453 è di colpire quasi sempre accademici, ricercatori, diplomatici, dissidenti, giornalisti, operatori dei diritti umani e utilizzare web beacon nel corpo del messaggio prima di tentare di raccogliere le credenziali dell’obiettivo. Tali campagne possono iniziare con settimane di conversazioni apparentemente innocue da account creati dall’attore prima del tentativo di attacco.

Confrontandole, le campagne email anomale di TA453 hanno preso di mira, tra gli altri, ricercatori in ambito medicale, un ingegnere aerospaziale, un agente immobiliare e agenzie di viaggio. Hanno sfruttato tecniche di phishing nuove per TA453, tra cui account compromessi, malware ed esche provocatorie. Proofpoint ritiene con moderata sicurezza che questa attività atipica rifletta il supporto dinamico di TA453 ai requisiti di intelligence ad hoc dell’Islamic Revolutionary Guard Corps (IRGC). Questa attività fornisce inoltre ai ricercatori una migliore comprensione del mandato dell’IRGC e una visione del potenziale supporto di TA453 alla sorveglianza e ai tentativi di operazioni cinetiche dell’IRGC.

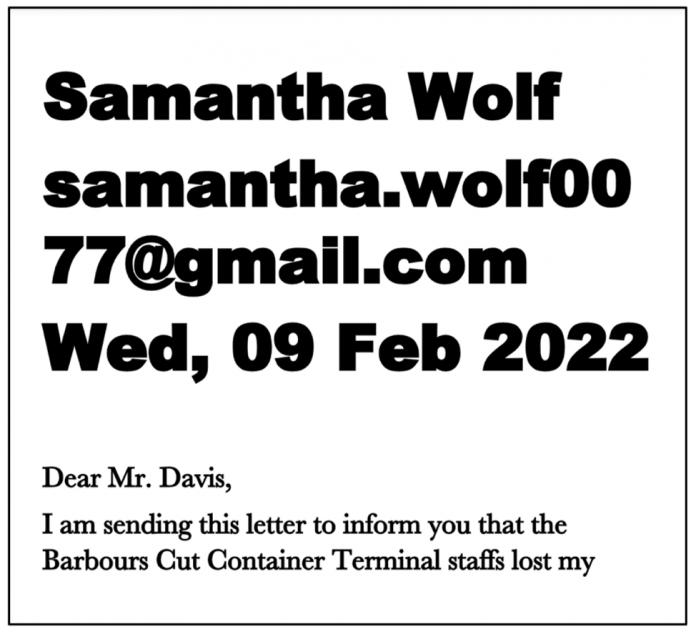

TA453 ha sfruttato una figura in particolare, “Samantha Wolf“, lanciando esche di ingegneria sociale provocatorie, volte a sfruttare il senso di incertezza e di paura di un obiettivo per indurlo a rispondere alle email. Questa persona ha preso di mira politici ed enti governativi statunitensi ed europei, un’azienda energetica in Medio Oriente e un accademico statunitense.

“L’attore di minacce TA453, allineato all’Iran, è stato molto impegnato negli ultimi anni. Solo nel 2022 i ricercatori di Proofpoint l’hanno osservato utilizzare una tecnica di social engineering che abbiamo definito Multi-Persona Impersonation, e ora stiamo condividendo le nostre osservazioni sulle campagne email in cui TA453 si è discostato dalle sue operazioni standard”, sottolinea Sherrod DeGrippo, Vice President, Threat Research and Detection di Proofpoint. “Stanno attaccando nuovi obiettivi con nuove tecniche e un intento più ostile. Tutto questo funge da finestra sugli obiettivi dell’IRGC e sul mandato flessibile sotto cui opera TA453”.

Come gli altri attori APT impegnati nello spionaggio, TA453 è in costante mutamento in termini di strumenti, tattiche, tecniche e obiettivi. Adattando i suoi approcci forse in risposta a priorità in continua evoluzione e ampliamento, è probabile che le campagne email anomale osservate da Proofpoint continuino e riflettano i requisiti di raccolta di informazioni dell’IRGC, compreso il possibile supporto a operazioni ostili e persino militari.