Le tecniche di Social Engineering cambiano continuamente. Attraverso varie modalità di attacco si studia e si agisce sul comportamento delle persone spingendo le vittime a divulgare informazioni importanti e/o a compiere atti inconsueti e, ultimamente, si usa la tecnica del cambio password descritta più avanti.

Se consideriamo il “pretexting”, ossia la creazione di un pretesto, l’attaccante spinge la vittima a compiere azioni non consuete e dannose per la sua sicurezza, come il cambio password. Il criminale per raggiungere l’obiettivo illecito si immedesima in una certa figura sfruttando alcuni dati acquisiti in precedenza tramite altre tecniche quali ad esempio quelle rientranti nel contesto dell’Open Source Intelligence (Acquisizione di dati da fonti libere), come ad esempio motori di ricerca ed una serie di servizi web da cui è possibile estrarre notizie importanti su una determinata vittima. Su questo punto è utile ricordare ad esempio https://pipl.com/ attraverso cui è possibile ricercare in pochi istanti informazioni su più di 3 miliardi di persone, quasi il 50% della popolazione mondiale.

Sono sempre più numerose le telefonate false che arrivano da malintenzionati che cercano, ad esempio, di rubare le credenziali degli utenti con il cambio password. In alcuni casi hanno tentato anche di sfruttare le semplici e consuete modalità di cambio password dei servizi web.

Il modus operandi è il seguente:

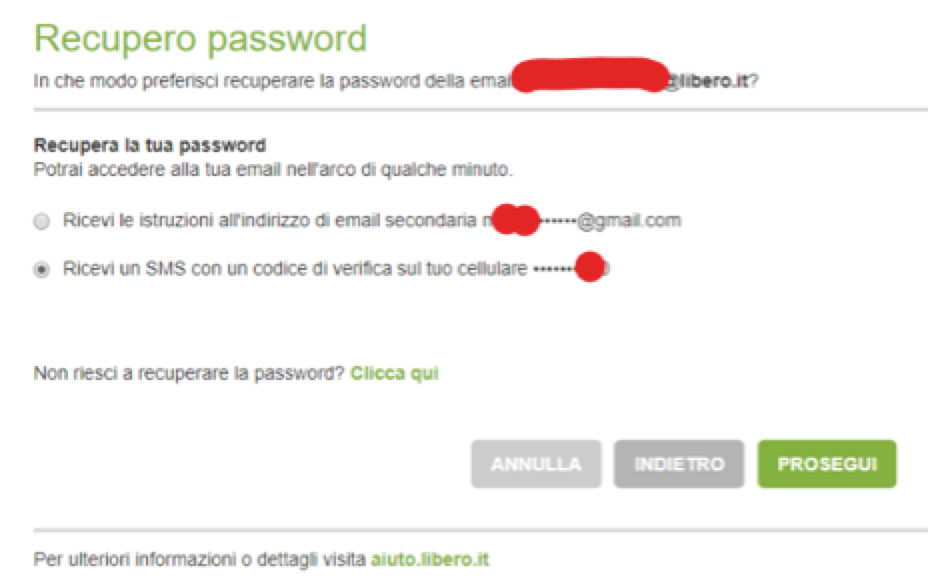

L’attaccante, in possesso dell’indirizzo di posta elettronica e del numero di cellulare di una vittima inizia la procedura di cambio password ad esempio quella di libero.it che gli utenti utilizzano normalmente quando non ricordano o hanno perso la password.

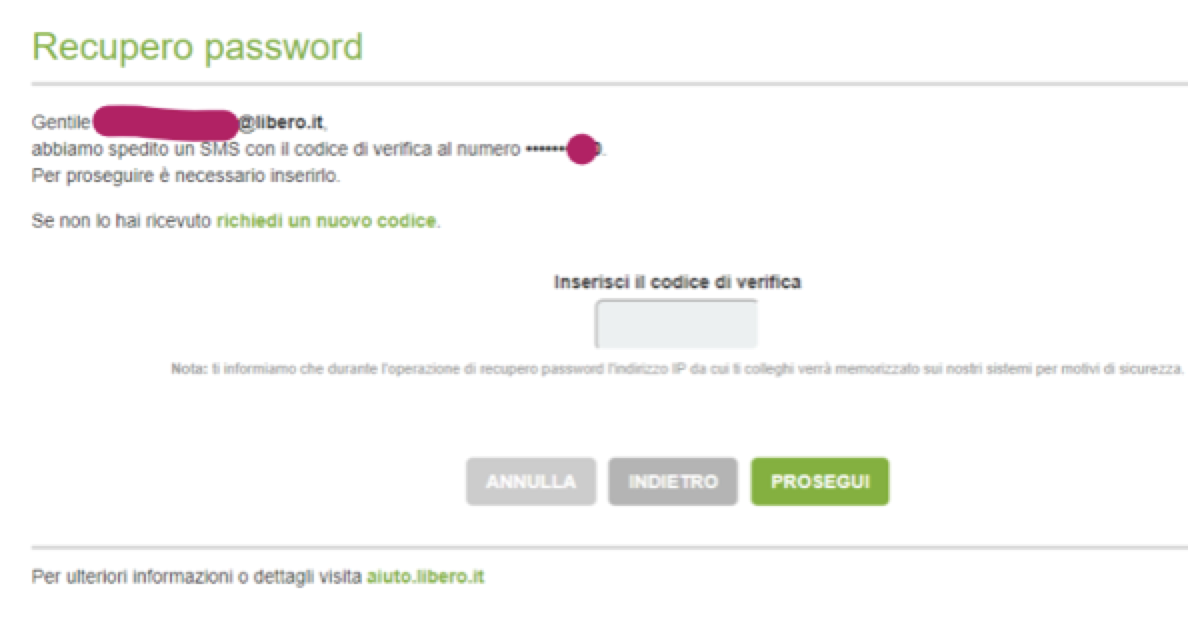

Molti sistemi di reset password funzionano in questo modo, chiedono l’indirizzo di posta elettronica o lo username dell’utente e successivamente inviano un codice via SMS ad un numero di telefono che era stato precedentemente impostato nell’account.

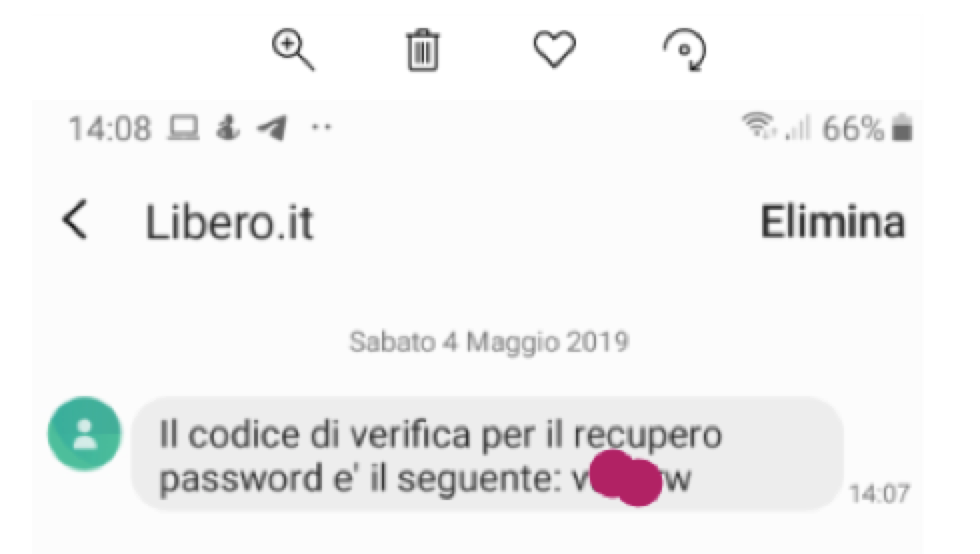

Con un SMS tipo quello raffigurato in immagine viene di solito comunicato un codice di recupero che deve essere inserito nella schermata di recupero e cambio password, come ad esempio quella nell’immagine seguente

Fin qui niente di male, questa è una procedura normalissima.

Il problema nasce quando alcuni criminali, dopo aver richiesto il cambio password e chiesto l’invio del codice via SMS come raffigurato nell’immagine sottostante, procedono con intento illecito telefonando alla vittima immedesimandosi nel personale di libero.it, ad esempio:

“Buongiorno, sono XX di libero.it, a causa di un attacco avvenuto ai nostri server stiamo procedendo per motivi di sicurezza ad un cambio password della sua casella di posta elettronica, le sarà arrivato in questi istanti un codice di sicurezza via SMS che dovrebbe gentilmente dettarmelo per poter chiudere il processo di sicurezza”.

La consegna di quel codice di sicurezza permette al criminale il cambio password con una che sceglierà lui in quel momento e di conseguenza la vittima da quel momento in poi non avrà più il controllo della sua casella di posta elettronica, tenendo anche presente che l’attaccante una volta all’interno del pannello di controllo della casella di posta elettronica può anche modificare tutte le modalità di recupero della password, quindi cambiare sia la mail secondaria che il numero di cellulare collegato.

Attenzione quindi a false telefonate!

Massimo Chirivì

ICT Security Expert & Ethical Hacker

![[2024] Come Sbloccare iPhone senza codice con 4 Metodi? Come Sbloccare iPhone senza codice](https://www.bitmat.it/wp-content/uploads/2024/04/Senza-titolo-8-150x150.png)