Yoroi, società italiana che offre servizi di cyber security, ha rilevato una nuova ondata di attacchi volti a compromettere aziende italiane tramite l’invio di email malevole che simulano una fantomatica risposta a conversazioni avviate precedentemente di carattere operativo/organizzativo.

I messaggi di posta rilevati dai ricercatori di Yoroi contengono documenti Office armati di macro auto-eseguibili capaci di scaricare e installare malware legato alla famiglia Gozi/Ursnif: una minaccia in grado fornire accesso all’host infetto, scaricare ulteriore malware, trafugare dati o credenziali ed intercettare digitazioni effettuate su tastiera da parte dell’utente.

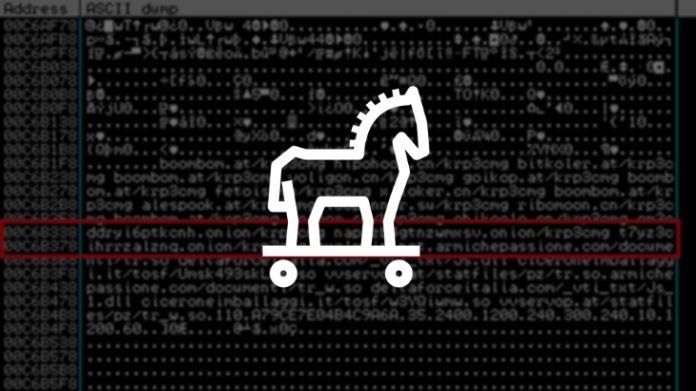

Le particolari varianti malware analizzate sfruttano due tipologie di canali di controllo: su rete internet in chiaro e su rete TOR, per evadere il rilevamento ove permesso dai sistemi perimetrali.

Esempio dell’apertura del documento malevolo presentato all’utente

L’e-mail si presenta con le seguenti caratteristiche:

- Mittente:

- “Alfredo Rota” <direzione@alkaservizi.com>

- “Info – Hotel Cristina Napoli” <info@hotelcristinanapoli.com>

- (potrebbero variare, ricorrendo a potenziali account compromessi)

- Oggetto:

- “Re: R: Turni del 19/03/2018”

- “Re: Rinnovo Convenzione – Dioniso’s Hotels & Apartments”

- (potrebbero variare ulteriormente)

- Allegato:

- “Richiesta.doc”

- “<PREFISSO>-Richiesta.doc”

Yoroi consiglia di mantenere alto il livello di guardia all’interno delle aziende, monitorare potenziali rischi di sicurezza, mantenere signature e sandbox aggiornate e verificare periodicamente la sicurezza degli apparati di rete. Yoroi consiglia infine di mantenere elevato il livello di consapevolezza degli utenti, avvisandoli periodicamente delle minacce in corso e di utilizzare un team di esperti per salvaguardare la sicurezza del perimetro “cyber”.

![[2024] Come Sbloccare iPhone senza codice con 4 Metodi? Come Sbloccare iPhone senza codice](https://www.bitmat.it/wp-content/uploads/2024/04/Senza-titolo-8-218x150.png)

![[2024] Come Sbloccare iPhone senza codice con 4 Metodi? Come Sbloccare iPhone senza codice](https://www.bitmat.it/wp-content/uploads/2024/04/Senza-titolo-8-150x150.png)

![[2024] Come Sbloccare iPhone senza codice con 4 Metodi? Come Sbloccare iPhone senza codice](https://www.bitmat.it/wp-content/uploads/2024/04/Senza-titolo-8-100x70.png)