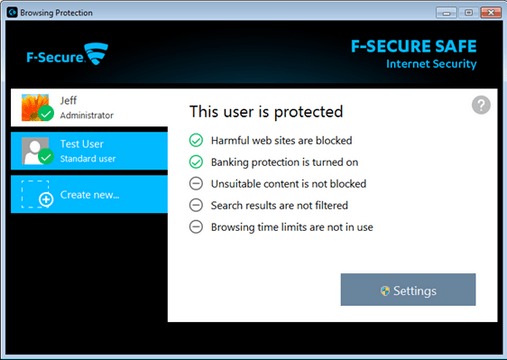

Secondo il nuovo report di F-Secure, azienda di cyber security, oltre un terzo dei cyber attacchi iniziano con un email di phishing e con allegati malevoli inviati a dipendenti dell’azienda.

Secondo il report, gli attaccanti sfruttano maggiormente le vulnerabilità nei servizi internet di un’organizzazione (21%). Phishing e email con allegati malevoli, tuttavia, hanno rappresentato il 34% delle violazioni: Tom Van de Wiele, Principal Security Consultant di F-Secure, ritiene che gli attacchi via email rappresentino il vero punto dolente per le organizzazioni.

“Sfruttare le vulnerabilità del software in scenari drive-by è tipico degli attacchi opportunistici, ma violare le aziende via email è attualmente il metodo di gran lunga più commune. Ci sono svariati modi in cui gli attaccanti possono usare le email, e questi attacchi sono diffusi perché quasi ogni azienda si affida alle email per comunicare,” ha precisato Van de Wiele. “Gli utenti devono riflettere prima di cliccare su un allegato o su un link, ma la pressione della vita lavorativa moderna supera questa logica, e gli attaccanti lo sanno bene e sfruttano questo punto debole.”

Il report conclude inoltre che le organizzazioni sono state colpite da attacchi mirati e opportunistici in proporzione quasi uguale, e che le minacce dall’interno hanno pesato per un quinto degli incidenti di sicurezza. In quasi l’80% dei casi, gli esperti di incident response sono stati contattati dopo che il perimetro è stato violato; la azione post-violazione più comune è stata diffondere malware (prevalentemente per ottenere soldi, ma anche per scopi di spionaggio o per mantenere la capacità di accedere ai sistemi per scopi futuri). Il 13% delle investigazioni si sono risolte in falsi allarmi, a dimostrazione del fatto che molte organizzazioni non riescono a rilevare con accuratezza gli attacchi informatici con accuratezza.

Il report raccomanda alle aziende di migliorare le loro capacità di rilevazione e risposta agli incidenti, investendo su soluzioni o servizi di ‘endpoint detection and response’.