[section_title title=Gruppo Equation: la minaccia informatica più potente di sempre]

Gruppo Equation: la minaccia informatica più potente di sempre

L’allarme arriva da Kaspersky Lab: si tratta di un malware capace di riprogrammare il firmware dell’hard disk

Capacità di recuperare informazioni da reti isolate

Il worm Fanny si distingue da tutti gli attacchi condotti dal gruppo Equation. Il suo scopo principale era mappare le reti con protezione air-gap, ovvero comprendere la topologia di una rete che non può essere raggiunta e eseguire comandi su quei sistemi isolati. Per questo, usava un unico meccanismo di controllo basato su USB che permetteva ai criminali di spostare i dati dalle reti protette. Nello specifico, una chiavetta USB con un’area di archiviazione nascosta è stata usata per raccogliere informazioni di base del sistema da un computer non connesso a Internet, e per inviarle al C&C quando la chiavetta è stata inserita in un computer infettato da Fanny e connesso a Internet. Se i criminali avessero voluto eseguire comandi nelle reti con protezione air-gap, avrebbero potuto salvarli nell’area nascosta della chiavetta USB. Una volta inserita la chiavetta nel computer protetto, Fanny avrebbe riconosciuto ed eseguito il comando.

Nello specifico, una chiavetta USB con un’area di archiviazione nascosta è stata usata per raccogliere informazioni di base del sistema da un computer non connesso a Internet, e per inviarle al C&C quando la chiavetta è stata inserita in un computer infettato da Fanny e connesso a Internet. Se i criminali avessero voluto eseguire comandi nelle reti con protezione air-gap, avrebbero potuto salvarli nell’area nascosta della chiavetta USB. Una volta inserita la chiavetta nel computer protetto, Fanny avrebbe riconosciuto ed eseguito il comando.

“Classici” metodi di spionaggio per recapitare il malware

I criminali hanno usato metodi universali per infettare gli obiettivi: non solo tramite web ma anche nel mondo reale. A questo scopo usavano una tecnica d’interdizione: intercettare prodotti fisici e sostituirli con versioni infettate da Trojan. In un attacco di questo tipo sono stati coinvolti i partecipanti di una conferenza scientifica a Houston: appena tornati a casa hanno ricevuto una copia dei materiali della conferenza su un CD-ROM che veniva usato per installare l’impianto DoubleFantasy del gruppo direttamente nel dispositivo preso di mira. Le modalità con cui i CD venivano interdetti è sconosciuta.

Amici “illustri”: Stuxnet e Flame

Ci sono forti collegamenti che indicano che il gruppo Equation abbia interagito con altri potenti gruppi, come quelli dietro a Stuxnet e Flame – generalmente da una posizione di superiorità. Il gruppo Equation aveva accesso agli zero-day prima che venissero usati da Stuxnet e Flame e, ad un certo punto, hanno condiviso gli exploit con gli altri.

Ad esempio, nel 2008 Fanny aveva usato due zero-day, introdotti successivamente in Stuxnet a giugno 2009 e marzo 2010. Uno di questi zero-day presenti in Stuxnet era in effetti un modulo Flame che sfrutta la stessa vulnerabilità e che era stato preso direttamente dalla piattaforma di Flame e inserito in Stuxnet.

Infrastruttura distribuita a livello mondiale

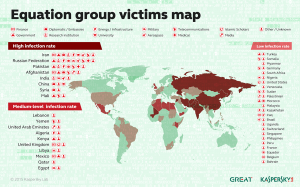

Il gruppo Equation usa una vasta infrastruttura C&C che include più di 300 domini e più di 100 server. I server sono situati in diversi Paesi, compresi Stati Uniti, Regno Unito, Italia, Germania, Paesi Bassi, Panama, Costa Rica, Malaysia, Colombia e Repubblica Ceca. Kaspersky Lab sta attualmente bloccando più di una ventina dei 300 server di Comando e Controllo.

Dal 2001, il gruppo Equation ha infettato migliaia, o forse persino decine di migliaia di vittime in più di 30 Paesi in tutto il mondo, coinvolgendo i seguenti settori: governo e istituzioni diplomatiche, telecomunicazioni, industria aerospaziale, energia, ricerca nucleare, oil and gas, settore militare, nanotecnologie, attivisti e studiosi islamici, mass media, trasporti, istituti finanziari e aziende che sviluppano tecnologie di criptaggio.